Conférence Sigsegv 2 : interventions et solutions aux CTF

Titanex, pentester chez Orange Cyberdefense, revient sur la conférence Sigsegv2 de 2019 et notamment sur les interventions qui l’ont le plus marqué. Il dévoile aussi les solutions aux CTF de l’évènement.

Le Sigsegv2 est organisé par l’association RTFM (Read The Fancy Manual). Cette association à but non lucratif a pour objectif de fédérer autour de la sécurité informatique. En plus de son évènement annuel, elle organise de temps à autre des meet-up pour rassembler la communauté dans les grandes villes de France.

En 2019, les thèmes mis en avant ont été le reverse engineering, attaques physiques/hardware et OSINT/Red Team avec un soupçon de cryptographie quantique saupoudré d’un peu du monde de Windows.

Focus sur : la cryptographie quantique

Après une introduction à la cryptographie quantique, une présentation sur les implications de l’informatique quantique pour le domaine de la cryptographique a eu lieu. La grande question étant : « La sécurité et la confidentialité des communications actuelles seront-elles garanties dans un futur proche ? ».

En effet, il existe des algorithmes quantiques (ex: Shor) permettant de mettre à mal la cryptographie moderne comme RSA (basée principalement sur les nombres premiers).

Cependant, la cryptographie quantique permettra aussi de mieux sécuriser les échanges (ex: algorithme BB84). Et des recherches sont effectuées pour avoir des algorithmes cryptographiques résistants aux ordinateurs et pouvant utiliser les techniques actuelles.

Le monde de Windows

Profitons de la cryptographie pour explorer le monde de Windows.

Commençons par la DPAPI (Windows Data Protection API, en C disponible depuis Windows 2000), Benjamin Delpy, connu notamment pour son logiciel Mimikatz, a analysé l’état de l’art de la DPAPI, incluant aussi ses faiblesses. Fait intéressant, les secrets sauvegardés à l’aide de la DPAPI des utilisateurs (mots de passe de navigateurs, Wi-Fi, disques réseau…) d’un domaine Active Directory sont déchiffrables par une clé RSA liée au domaine (impossible à modifier), qu’un contrôleur de domaine peut exporter sans problème. En cas de compromission de cette clé (pentest, attaques, mauvaises configurations au niveau des droits des utilisateurs), il sera nécessaire de reconstruire la forêt d’un domaine.

Ensuite, Andrei Dumestriscu, pentester chez Orange Cyberdefense (partenaire de l’évènement), a présenté les attaques possibles sur l’interface WMI (Windows Management Instrumentations). WMI est un protocole de management de système Windows. Il est utilisé au sein des fichiers MOF. Stuxnet, un malware bien connu développé en 2010 exploitait ce système pour gagner en persistance.

La persistance, un caractère fortement recherché dans les malwares, est permise en compromettant les événements WMI. Ainsi un virus utilisant WMI comme méthode de persistance sera toujours présent au redémarrage de la machine infectée. Ce mécanisme est aussi utilisé par les professionnels de la sécurité dans des projets de type Red Team ou de pentest. Il est également possible d’utiliser WMI comme canal de commandes et de contrôles.

À cheval entre le monde du reverse et le monde Windows, Emeric Nasi, expert en cybersécurité chez GE Power, a présenté une nouvelle façon d’injecter du code dans un processus pour l’attaquer. Cette innovation permet d’outrepasser les sécurités mises en place par les programmes. Cependant, l’injection doit rester discrète et être générique.

Reversons ensemble

Restons dans le monde du reverse, mais quittons celui de Windows. Les traces d’exécution sont bien utiles. Bien que leur apparence soit ésotérique, celles-ci sont des vraies mines d’informations et permettent notamment de « reverse » un programme où la rétro-ingénierie semble très compliquée aux premiers abords. Pour continuer à jouer au chasseur de bugs, les traces d’erreurs au sein des connecteurs SGBD offrent aux attaquants des informations cruciales.

Une nouvelle vision des technologies ou des comportements

Pour clôturer la journée, nous avons eu 2 conférences quittant le monde purement technique pour nous présenter d’autres visions de certains éléments du monde qui nous entoure comme les systèmes de surveillance et/ou d’action lors d’une alerte. En effet, un attaquant arrivant à contrôler un système d’enfumage pourrait réaliser un déni de service dans le monde physique. De plus, bien que ces systèmes devraient être “sécurisés”, ils cumulent un certain nombre de points faibles : communication non sécurisée, possibilité de rejeu de trame radio, manque de durcissement, etc…

La dernière présentation est revenue sur une nouvelle mode de plus en plus populaire : les tests récréatifs d’ADN. Pour rappel, le séquencement d’ADN récréatif est illégal en France. Cependant aux États-Unis ce n’est pas le cas : 25 millions d’Américains se sont déjà prêtés au jeu. Au travers de ces profils, il est possible de remonter de proche en proche à des personnes qui n’ont pas réalisé ces tests. De plus, les données ADN sont malheureusement peu protégées et permettent de mieux cibler les campagnes de phishing, car notre ADN influence (dans une mesure limitée) notre comportement et des services en ligne proposent d’analyser gratuitement (offre d’essai) ces profils ADN. Il est conseillé de vérifier les CGV, compliance (RGPD, ISO27001,HIPAA) lors de l’utilisation d’un service de séquençage.

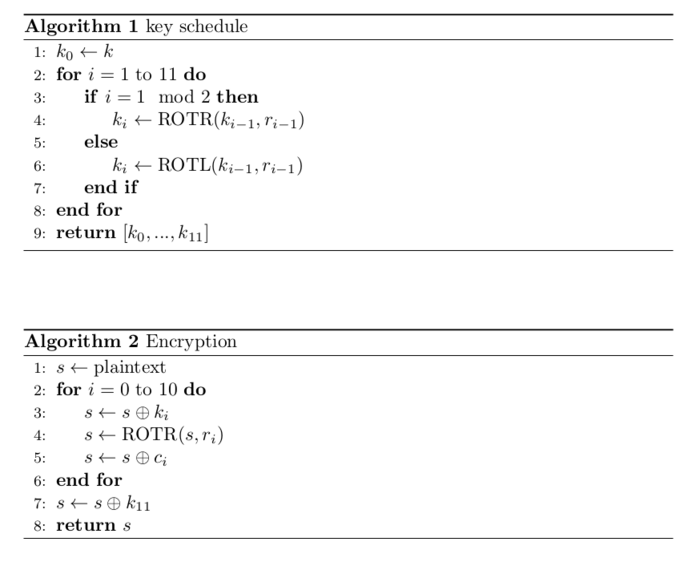

Nos solutions aux CTF de Sigsegv2 2019

Afin de découvrir les solutions à 3 des 4 challenges cryptographiques du CTF organisé pendant l’évènement Sigsegv2 2019, nous vous invitons à vous rendre sur le compte GitHub d’Orange Cyberdefense en cliquant ici.