[Episode 1/3] La Coupe du monde 2018 pourrait-elle mettre en danger vos données ?

À quelques jours de la finale de la Coupe du Monde, cet évènement mondial – et l’engouement qu’il suscite – peut-il permettre à un acteur malveillant de s’introduire dans votre réseau ?

La réponse est oui ! Plusieurs méthodes pourraient être utilisées, mais nous allons nous pencher sur celle qui est à la source de 71% (source : 2018 Internet Security Threat Report – Symantec) des attaques ciblées : le phishing, et plus particulièrement le spear-phishing.

Phishing : ça n’arrive pas qu’aux autres

Beaucoup trop d’entreprises disent encore :

« Une cyber-attaque ? Ça n’arrive qu’aux autres ! »

« Vous nous parlez de ce que peuvent faire des pirates Russes (remplacer par n’importe quel pays), mais on ne vend pas ce produit en Russie ! »

Et pourtant, le phishing cible les petites entreprises comme les grandes.

La preuve : en 2017, suite au chiffrement de ses données par un ransomware (issu d’un phishing), une PME a dû déposer le bilan, faute de base client, de base de stock et de données comptables.

Autre exemple : Facebook et Google ont été victimes d’une arnaque au président, d’un montant total de 100 millions de dollars. Ces fonds ont pu être récupérés, suite à une enquête du Département de la Justice américaine.

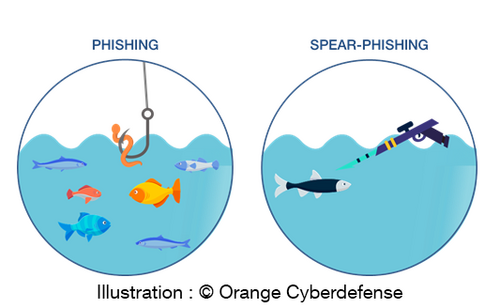

À la différence du phishing, le spear-phishing a pour objectif de cibler une personne ou une entité bien spécifique.

La cible étant réduite, on pourrait penser qu’il est complexe de mettre en œuvre du spear-phishing ?

Spoiler alert : Non !

C’est très simple à faire…

Créer une campagne de spear-phishing n’est pas réservé à un petit nombre de « hackers », il est très simple, pour un attaquant ayant des compétences basiques en informatique, de réaliser cette attaque.

Pour démontrer cela, et faire prendre conscience de la menace, nous étudierons dans un prochain article de blog (Episode 2) un cas concret : créer un e-mail de spear-phishing contextualisé à la Coupe du Monde de Football 2018.

Objectif : Récupérer les identifiants et mots de passe des collaborateurs de l’entreprise XYZ.

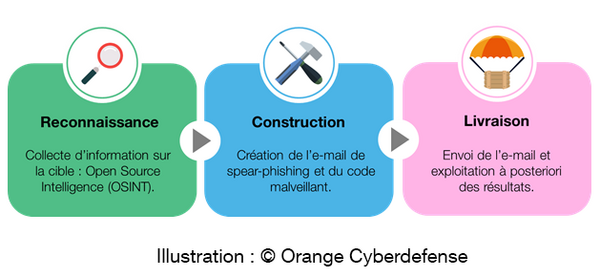

Démarche : Pour cela nous allons utiliser une démarche assez classique, en trois étapes :

Nous reviendrons en détails sur ces trois étapes dans l’épisode 2.

… et ça fonctionne bien !

Nous le constatons lorsque nous effectuons de fausses campagnes de phishing pour le compte de clients, à l’aide de l’outil développé par Orange Cyberdefense, Phishing Point.

En moyenne, lors de premières campagnes de phishing et sur des scénarios très basiques (phishing et non spear-phishing) :

- 50% à 70% des utilisateurs cliquent sur le lien ;

- 20% à 30% des utilisateurs entrent leur identifiant + mot de passe.

Ces chiffres sont d’autant plus élevés lors d’une campagne spear-phishing.

Mais comment se construit une telle campagne ? Comment s’en protéger ? Nous le verrons dans des prochains articles de blog (épisodes 2 et 3) en prenant un cas concret : la Coupe du monde 2018.