25 septembre 2020

Note aux lecteurs :

Cet entretien fait suite à notre étude, publiée en 2019 : Data breaches in Healthcare; The attractiveness of leaked healthcare data for cybercriminals

Oui, c’est toujours le cas. Il nous faut centraliser les différents rapports relatifs aux violations de données dans le domaine de la santé. Aux États-Unis, la règlementation sur les soins de santé (Health Insurance Portability and Accountability Act, HIPAA) est en vigueur. L’équivalent européen de l’HIPAA pourrait être le Règlement Général sur la Protection des Données (RGPD), sauf que l’Union européenne ne publie pas les incidents comme le fait le journal de l’HIPAA. C’est pourquoi la plupart de nos données proviennent des États-Unis.

Pour compenser, nous suivons la parution d’articles de presse sur les violations de données en Europe, et nous sommes donc certains que le secteur médical en Europe est aussi touché qu’aux États-Unis.

Théoriquement parlant, oui. Les données de santé contiennent beaucoup d’informations, qui peuvent être exploitées de différentes manières. Nous ne saurons jamais avec certitude ce qu’un acteur malveillant a l’intention de faire avec les données de santé qu’il a soutirées. Mais beaucoup d’éléments indiquent que le gain financier et le vol d’identité constituent ses principales motivations. Ces données peuvent ensuite être utilisées dans le cadre d’activités frauduleuses, générant le plus souvent un profit financier.

Nos recherches menées en 2019 et l’examen actuel des nouvelles violations de données nous ont appris que ce n’est pas seulement la multitude d’informations contenues dans les données de santé (les dossiers des patients par exemple) qui peuvent être exploitées, les données volées dans le secteur de la santé elles-mêmes peuvent varier.

Par exemple, l’année dernière, nous avons uniquement concentré nos recherches sur les données de santé volées, pour savoir quelle était leur valeur et la manière dont elles sont exploitées. Cette année, nous avons également découvert des « faux-docteurs ». Les informations dérobées aideraient un attaquant à se faire passer pour un vrai médecin et ainsi créer de fausses demandes d’indemnisation.

Outre les deux motivations que sont le gain financier et le vol d’identité, l’intention d’infliger un préjudice physique, ciblé ou non, n’apparaît pas (encore) dans nos données. A noter qu’en septembre 2020, nous avons été témoins de l’un des premiers cas connus de décès indirectement causé par une attaque de ransomware. Ainsi, il existe de multiples façons d’exploiter les données de santé, et d’autres devraient encore émerger à l’avenir.

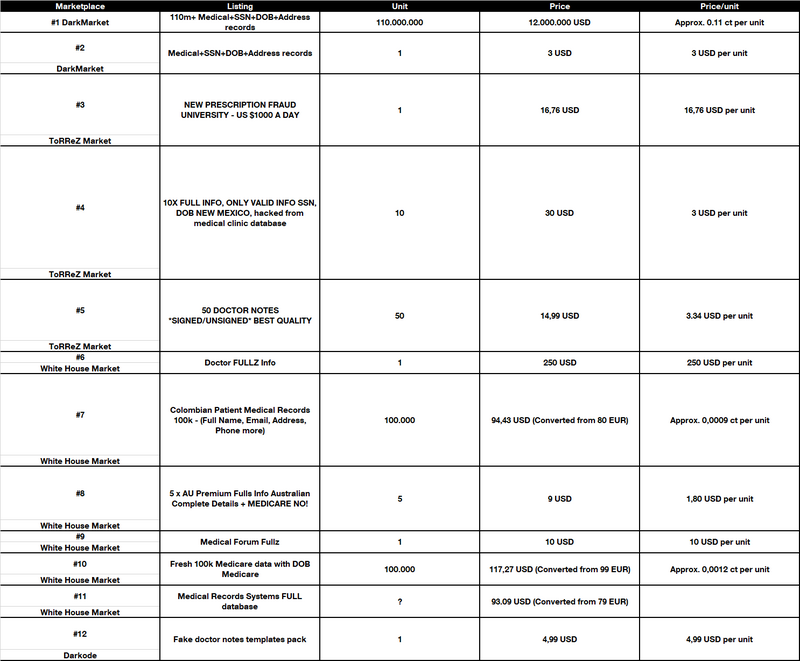

Le prix des données de santé varie considérablement d’une annonce à l’autre selon qu’un cybercriminel les propose à l’unité ou vende une base de données complète.

Nous avons constaté que les données de santé sont proposées au prix de 3 dollars par unité, notamment lorsqu’elles sont vendues en très petite quantité et qu’elles comprennent « uniquement » des informations d’identification personnelle (PII*) telles que le numéro de sécurité sociale (SSN**), la date de naissance (DOB***) et l’adresse, etc.

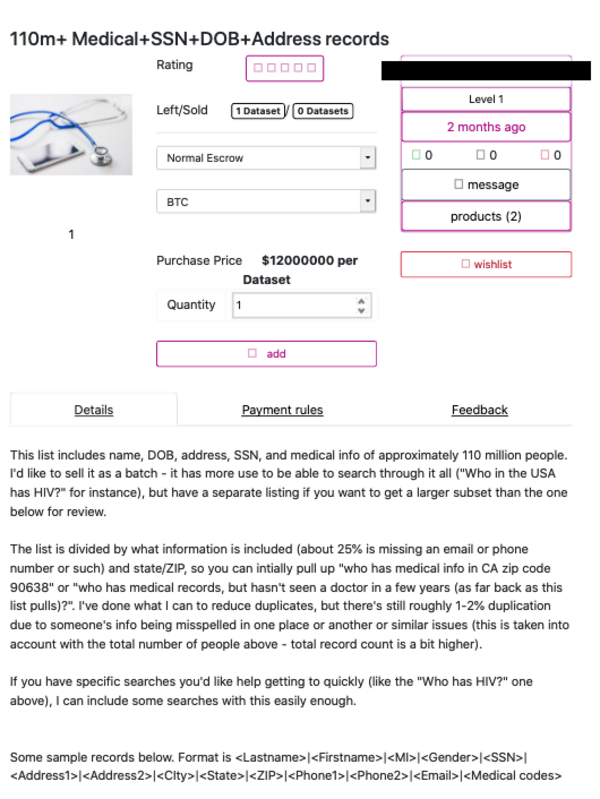

Le prix augmente dès que des données médicales sont incluses. D’autre part, les lots tels que les listes 1, 7 et 10 (cf. tableau ci-dessous) ont un prix unitaire peu élevé, mais nous supposons ici que le cybercriminel espère vendre l’ensemble du lot, ce qui lui rapporterait alors 12 000 000$ (liste 1), 94,34 $ (liste 7) ou 117,27$ (liste 10).

La liste 2 est un extrait des 110 millions d’enregistrements de la liste 1. Le cybercriminel pourrait vendre soit un enregistrement pour 3 $, soit le lot entier pour 12 millions $.

Nous constatons que la première annonce a un prix disproportionné par rapport aux autres. La raison est que le vendeur prétend disposer des données médicales et IIP de 110 millions de citoyens américains (cf. capture d’écran ci-dessous).

Si l’on considère les listes analysées, le prix moyen des données de santé est de 26,63$ par unité. C’est environ dix fois plus que le prix des données de cartes de crédit volées, des données IIP permettant aux « faux-docteurs » d’être crédibles.

Nous n’avons trouvé aucune indication allant dans ce sens. Ceci dit, nous ne prétendons pas non plus pouvoir tout voir sur le Darknet. C’est un endroit tellement dynamique, et bien des choses s’y sont passées au cours des dernières années. A titre d’exemple, certains des principaux marchés que nous avons analysés lors de la première étude (en 2019) ont complètement disparu. Le temps écoulé depuis le début de la crise sanitaire pourrait ne pas être assez long pour entraîner des changements en matière de demande et de prix.

A noter que certains groupes ont même annoncé qu’ils allaient suspendre leurs activités criminelles en raison de la crise sanitaire actuelle. C’était surtout le cas de certains grands groupes utilisant des ransomwares comme Maze, Nefilim et DoppelPaymer. Certains cybercriminels ont même annoncé que si des systèmes de santé étaient accidentellement chiffrés, ils fourniraient gratuitement le déchiffrement.

Cependant, tous les groupes de cybercriminels ne se sont pas montrés aussi magnanimes envers le secteur médical. Une attaque récente a notamment eu un impact sur le réseau des hôpitaux des Universal Health Services, principalement basés aux États-Unis. Leurs systèmes auraient été chiffrés à l’aide du logiciel de rançon Ryuk. Toutefois, les victimes ont affirmé qu’aucune donnée concernant les patients ou les employés ne semblait avoir été consultée, copiée ou utilisée à mauvais escient. L’hôpital universitaire du New Jersey à Newark, quant à lui, a été attaqué par un ransomware connu sous le nom de SunCrypt. Les attaquants ont affirmé disposer de 240 Go de données volées ; après qu’une archive contenant 48 000 documents ait été rendue publique, l’hôpital a négocié le paiement d’une rançon de 670 000$ pour empêcher la publication ou la vente potentielle des données des patients.

Nous avons notamment constaté une augmentation des tentatives d’attaques visant les soins de santé, les produits pharmaceutiques et les organismes de recherche œuvrant sur les réponses au virus, comme le développement de vaccins et de traitements. Ces attaques ont conduit le FBI à émettre des alertes. La CISA (Cybersecurity and Infrastructure Security Agency) et le NCSC (National Cyber Security Centre), deux organismes britanniques, mentionnent spécifiquement les groupes APT (Advanced Persistent Threats) chinois et russes.

Bien qu’elle ne soit pas directement liée au secteur médical, la pandémie de COVID-19 a rapidement servi de prétexte aux attaques de phishing qui ont instrumentalisé la peur et la curiosité des individus face à la crise actuelle. Il s’agit d’une tactique standard utilisée par les cybercriminels : un événement ou une situation ayant un impact mondial est utilisé pour cibler des victimes potentielles. Bien que les tentatives d’hameçonnage et de spam aient connu une forte augmentation au début de la pandémie, nous ne pensons pas que le volume global des e-mails d’hameçonnage ait tant augmenté. Parmi les tendances identifiées figurent les escroqueries visant à tirer parti de la pénurie d’équipements tels que les masques et le désinfectant pour les mains, ou pour faire la publicité de faux vaccins.

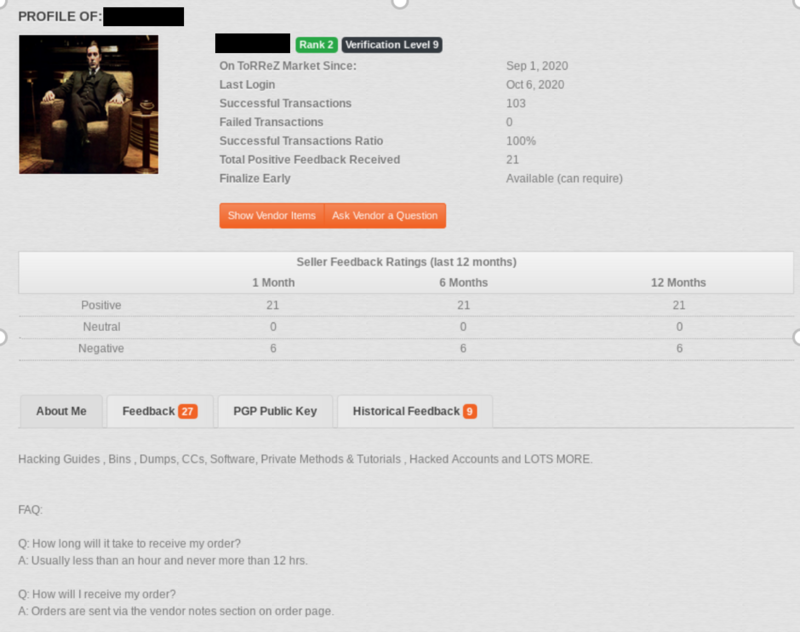

Honnêtement, nous ne le savons pas et nous ne le saurons probablement jamais. Ce que nous savons en revanche, c’est que le service clientèle existe sur le Darknet. Cela implique que chaque vendeur a un profil qui expose tous les articles qu’il vend, les évaluations qu’il a reçues suite aux transactions et services réalisés, la date depuis laquelle il est actif sur ce marché, ainsi que celle de sa dernière connexion (cf. capture d’écran 2). Il s’agit d’une question de réputation. Surtout lorsque les marchés disparaissent, et que les vendeurs doivent recommencer de zéro, et gagner en confiance et réputation sur un nouveau marché.

Le secteur des soins de santé est l’un des rares qui souffre davantage de menaces internes plutôt qu’externes. Il est donc difficile de détecter la violation à temps et même, parfois, de la détecter tout court. Il est intéressant de noter que le rapport 2020 de Verizon sur les enquêtes relatives aux violations de données montre que la situation pourrait avoir évolué au cours de 2019. Selon ce rapport, c’est la première fois que nous constatons un léger glissement des menaces internes vers les menaces externes, comme une augmentation des attaques par ransomwares notamment.

Au cours de 2019, nous avons constaté une diminution des abus de privilèges et de la combinaison des forces d’acteurs extérieurs pour mener à bien ce qu’ils appellent des « violations par des acteurs multiples » ou « multiple actor breaches » en anglais. Seul l’avenir peut nous dire si cette tendance est amenée à se maintenir et donc si les employés du secteur de la santé deviennent de plus en plus sensibles à la cybersécurité.

En outre, de manière générale, le secteur de la santé a connu une augmentation des attaques réussies par ransomwares, via lesquelles les criminels menacent de voler et de publier des données de santé. Ces dernières semaines et ces derniers mois, le secteur de la santé semble devenir une cible privilégiée, comme le montre ces articles de presse :

Les services de santé sont également visés par des attaques ciblant leurs applications web. Selon Verizon, celles-ci ne conduisent pas nécessairement à un vol de données de santé mais sont persistantes. Comme toute industrie, le secteur de la santé évolue et transfère certains services dans l’espace numérique pour se connecter et interagir avec les patients et les autres services. La surface d’attaque devient, de facto, plus grande et offre de nouvelles opportunités aux attaquants.

Pour toute entité, les fuites de données peuvent provenir des personnes qu’elle emploie. Dans la plupart des cas, ce n’est pas par malveillance délibérée mais à cause d’un manque de sensibilisation aux risques et aux vecteurs d’attaque potentiels associés à leur travail quotidien. Une formation régulière et continue est essentielle pour permettre aux employés du secteur de la santé d’identifier les activités suspectes, de comprendre pourquoi certaines politiques de sécurité sont nécessaires et de connaître les procédures à suivre pour signaler un incident de sécurité potentiel.

Un aspect important, mais susceptible d’être compliqué à aborder dans l’environnement de la santé, est la gestion continue des vulnérabilités des systèmes et des applications. Pour atténuer le risque d’attaque, il est nécessaire de mettre en place un processus de gestion des vulnérabilités afin de garantir que des correctifs pertinents soient rapidement appliqués. Cela nécessite un inventaire à jour des ressources matérielles et logicielles déployées afin d’obtenir une couverture complète lorsque les correctifs sont déployés.

Si la gestion quotidienne des vulnérabilités des PC et des serveurs peut être relativement aisée, des complications sont susceptibles de survenir lorsque l’on a affaire à des logiciels, du matériel et des dispositifs assez vieux, mais connectés aux outils récents. Ils peuvent s’avérer difficiles à corriger ou à mettre à jour, si tant est qu’il soit possible de le faire. Pour protéger ce type de systèmes, il convient également d’envisager une segmentation du réseau afin que seuls les appareils de confiance puissent accéder à ces systèmes à haut risque sur le réseau.

Les systèmes d’authentification et d’autorisation peuvent également s’avérer problématiques. Pour tout dispositif doté de mots de passe par défaut, il est nécessaire d’effectuer un remplacement par des mots de passe nouveaux, uniques et complexes afin d’empêcher tout accès non autorisé. Pour ce qui est des comptes d’utilisateur des employés, le principe du moindre privilège doit être appliqué afin de leur garantir un accès aux données et aux systèmes dont ils ont besoin pour exercer leurs fonctions, lorsque cela est possible ; des solutions de connexion unique et d’authentification multi-facteurs devraient être mises en place pour aider les utilisateurs et offrir un niveau de sécurité supplémentaire.

Une autre option à envisager tient au chiffrement intégral des disques des systèmes utilisés au quotidien par les employés. Cela garantit que toute personne non autorisée ne puisse accéder à des données sensibles. C’est particulièrement vrai pour les ordinateurs portables, qui sont plus susceptibles de faire l’objet de perte ou de vol.

*PII : Personal Identifiable Information

**SSN : social security number

***DOB : date of birth