Sécurité de nos messageries : que valent vraiment les outils de test de configuration de domaine ?

Ces derniers mois, nous avons vu fleurir une multitude de sites permettant de tester la sécurité des domaines de messagerie, aux Pays Bas* notamment, mais aussi en France, via l’initiative remarquée du ministère de l’Economie**.

Quel est l’intérêt réel de ces sites ? Comment les utiliser ? Eclairage de Philippe Macia, chef de produit chez Orange Cyberdefense.

Conformité et sécurité sont de plus en plus demandées pour les échanges de mails

Conformité et sécurité sont de plus en plus demandées pour les échanges de mails

Le commentaire apparaissant sur le site du ministère de l’économie a l’avantage d’être clair : « Ce téléservice peut servir d’étalonnage pour les fournisseurs des ministères économiques et financiers dans le cadre du cahier des clauses simplifiées de cybersécurité ». Ainsi, dans son arrêté du 18 septembre 2018*, le ministère fixe comme référentiel de sécurité les éléments permettant :

– de vérifier l’authenticité des émetteurs ;

– de vérifier l’intégrité des messages ;

– d’assurer la confidentialité des échanges.

Est également ajoutée la nécessité de pouvoir analyser des rapports via DMARC ou Abuse. Il est indiqué que « les respects des référentiels sont aussi vérifiés par les agences de notation en cybersécurité ». Cela sous-entend donc que toute entreprise se portant candidate à des marchés publics peut être évaluée selon les critères listés plus en détail dans le tableau ci-dessous.

Critères fixés par l’arrêté du 18/9/2018

Authenticité des émetteurs garantie par l’émission de messages depuis des serveurs associés publiquement aux domaines, signature numérique par domaine et une politique publique liant le tout.

Identification claire du statut des comptes émetteurs de courriels, par exemple en ajoutant un suffixe à ceux fournis aux personnels qui ne sont pas agents ou salariés directs.

Intégrité des messages par leur signature numérique.

Confidentialité des échanges de machines en machines, confidentialité compatible avec les obligations d’interceptions légales.

Analyse des rapports d’anomalies via DMARC ou abuse@.

Bonnes pratiques à respecter

Publier des enregistrements SPF et DKIM.

Ajouter par exemple la mention « ext » pour signaler les adresses des personnels temporaires ou stagiaires.

Utiliser le DKIM. Signer chaque message individuellement.

Utiliser un chiffrement du transport en TLS ou DANE.

Disposer d’un service Abuse et d’une politique DMARC.

En mettant en place ces exigences, la France s’aligne ainsi sur les réglementations d’autres pays européens comme la Hollande ou l’Allemagne par exemple, qui indiquent clairement les règles à respecter pour échanger des courriels avec leurs administrations.

Comment utiliser les outils de diagnostic ?

Les deux sites internet cités en référence dans notre introduction utilisent des critères différents. Voici par exemple les résultats pour un domaine réel (que nous sommes tenus de garder confidentiel) avec les deux outils.

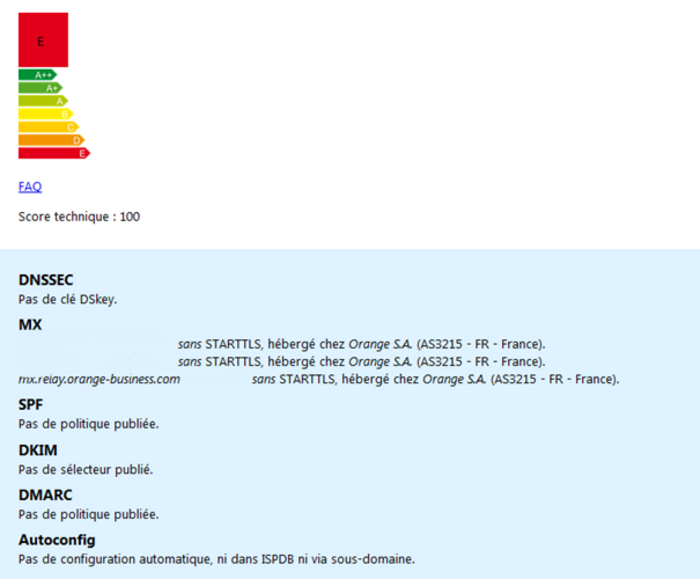

Capture d’écran issue de : https://ssi.economie.gouv.fr/

Si les premiers éléments sont clairs, l’explication de la dernière ligne se trouve dans les mentions légales : il s’agit en fait d’une analyse du type et de la qualité du chiffrement TLS supporté.

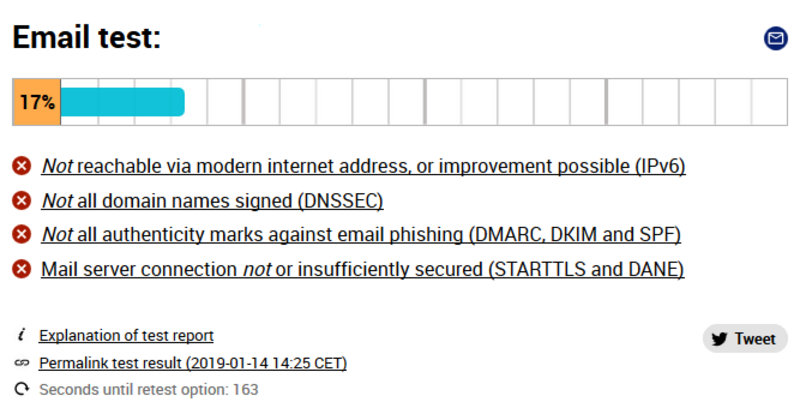

Capture d’écran issue de : https://internet.nl/

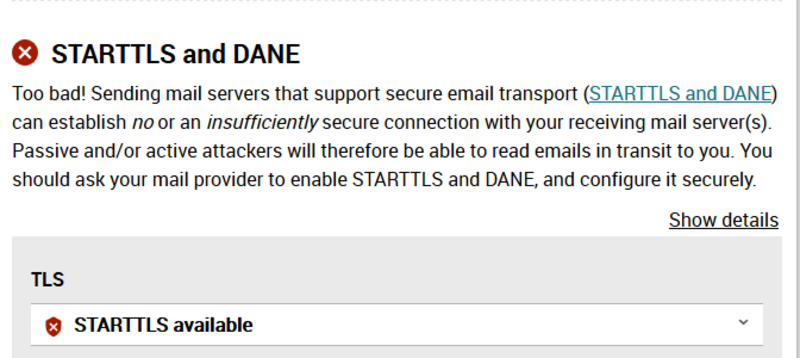

Si l’on détaille le résultat poste par poste, le site indique les démarches à engager pour améliorer sa configuration. Voici par exemple la partie consacrée aux chiffrements des échanges :

Capture d’écran issue de : https://internet.nl/

On constate que ce domaine ne supporte aucune technologie de transport sécurisé pour ses courriels, ce qui doit fortement pénaliser sa note sur les deux sites.

Vers un renforcement général de la sécurité du mail

Si l’on constate en Europe un mouvement général vers une plus grande attention portée à la sécurité des échanges de courriels, nous n’en sommes cependant qu’à la publication de directives incitatives. Il n’y a, pour l’instant, aucune obligation de mise en place.

Ces deux outils internet sont donc intéressants pour faire un diagnostic de la configuration existante et du reste à faire. Cependant, aucun des deux ne détaille le poids de chaque élément dans la note finale, ni ne donne d’indications sur les solutions prioritaires à mettre en place. Il est encore moins question de conseils et de méthodologies pour les déployer.

Il faut également être très prudent lors de la mise en place de certains de ces outils : il est recommandé de les déployer en mode surveillance et non en mode bloquant. Le risque est en effet trop grand de bloquer des mails légitimes de domaines mal configurés ou mettant en place des sécurités obsolètes.

*Arrêté du 18 septembre 2018 portant approbation du cahier des clauses simplifiées de cybersécurité

GLOSSAIRE

SPF : Sender Policy Framework

DKIM : Domain Keys Identified Mail

DMARC : Domain-based Message Authentication, Reporting And Conformance

TLS : Transport Layer Security