Téléphones portables : quelles sont les cyberattaques les plus fréquentes ?

Qu’il s’agisse de voler des données, récupérer des identifiants de connexion ou espionner un utilisateur à distance, les pirates rivalisent d’imagination. Voici leurs principales techniques d’attaques.

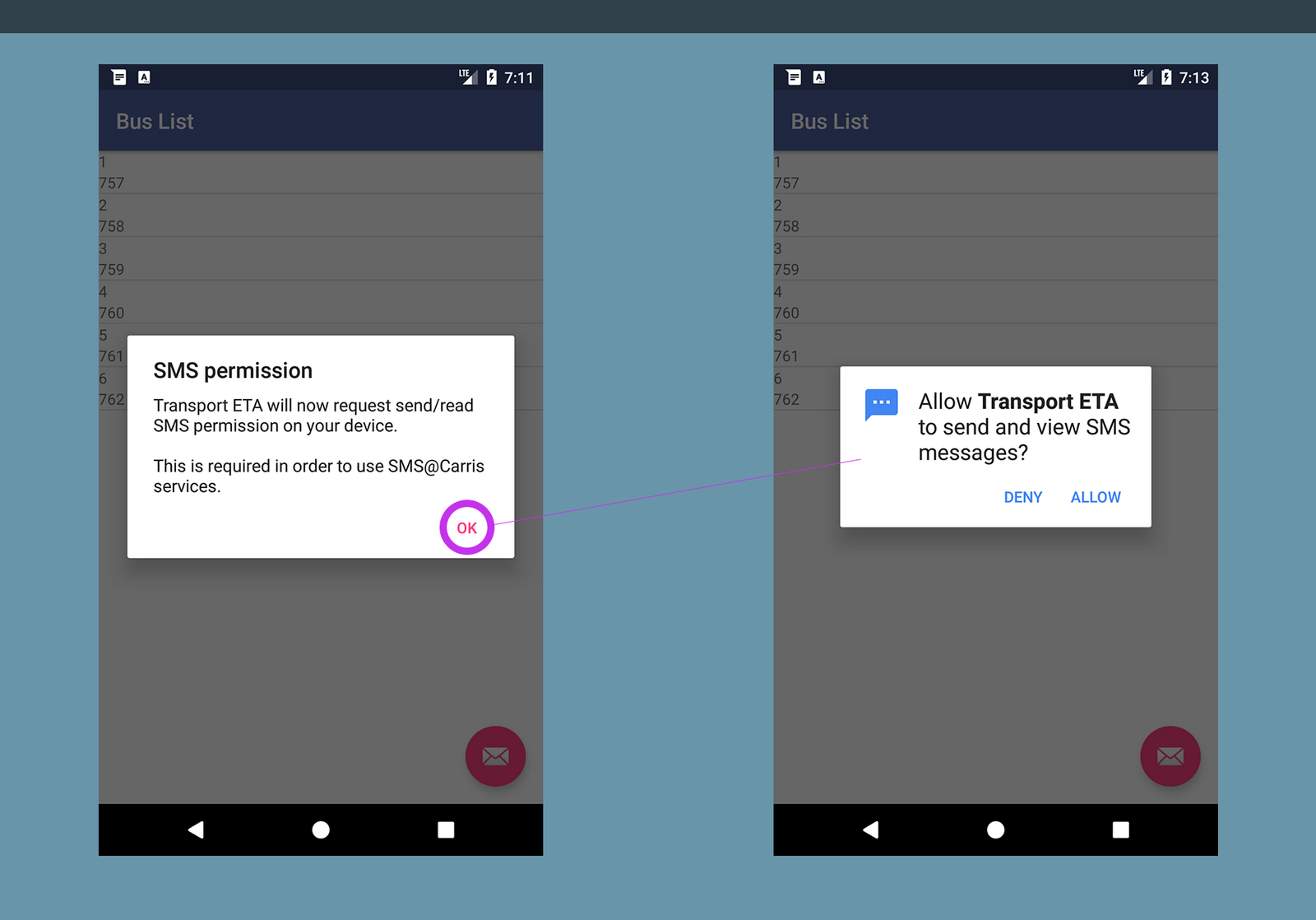

Dissimulation d’une demande de permission

C’est sûrement la technique la plus utilisée pour les malwares Android. Elle permet à une application de demander des autorisations à un utilisateur en se camouflant derrière une fenêtre frauduleuse.

©Android, Orange Cyberdefense

Sur la droite, une demande de permission légitime qui laisse le choix à l’utilisateur de l’autoriser ou non. Sur la gauche, la même demande camouflée par une fenêtre d’information qui ne lui laisse d’autre choix que d’accepter l’autorisation. Cette fausse page d’information s’affiche souvent en amont de l’attaque, car toutes les prochaines actions du pirate nécessiteront des autorisations sensibles, comme l’accès aux SMS ou à la mémoire du téléphone notamment, que le propriétaire du téléphone accordera en pensant valider des pages d’informations.

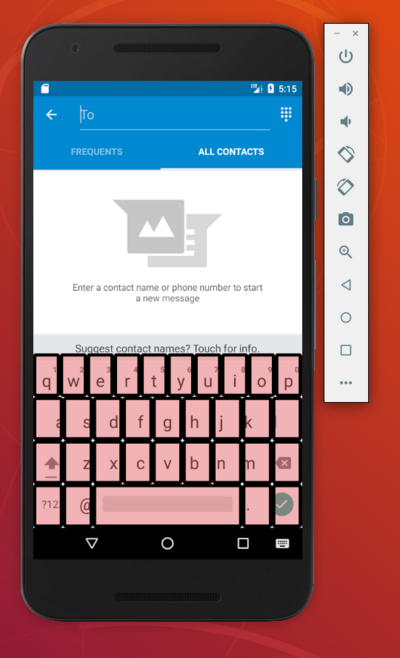

Enregistrement des touches (Keylogger)

Le keylogger a pour but de récupérer toutes les actions effectuées par un utilisateur et de les stocker dans un fichier. Celui-ci sera renvoyé vers un serveur pour en extraire des données sensibles. A titre d’exemple, si l’utilisateur tape ses identifiants pour se connecter à Facebook, le keylogger sera en mesure de les récupérer.

La technique la plus répandue pour faire un keylogger est le frame overlay. Celle-ci consiste à superposer au clavier de l’utilisateur des petits carrés invisibles (un sur chaque touche du clavier). Ainsi, lorsque l’utilisateur va cliquer sur une touche, il va aussi cliquer sur l’un de ces petits carrés.

©Android, Orange Cyberdefense

Une seconde méthode consiste à traquer les différents évènements envoyés par le système et plus spécifiquement trois : « Clicked », « Focused » et « Text ». Le premier va permettre de savoir sur quel bouton a cliqué l’utilisateur, le deuxième sur quelle page web il surfe. Le dernier enregistre tous les textes qu’il compose.

Overlay des formulaires

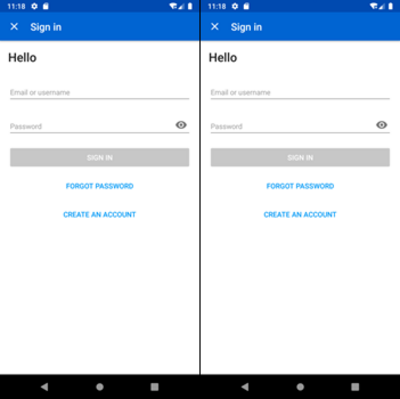

Cette technique a le même but que le keylogger, à la différence qu’elle va récupérer uniquement les identifiants et les mots de passe d’une page en particulier. Pour cela, une fausse page (overlay) de connexion est superposée à une application sans que l’utilisateur ne s’en rende compte. Par exemple, si l’utilisateur cherche à se connecter sur eBay, la photo de gauche va apparaître : celle-ci est légitime.

©Android, Orange Cyberdefense

Si l’overlay correspondant est présent dans l’application malveillante, la photo de droite va apparaître : copie conforme, il s’agit pourtant d’une fausse. Les identifiants de l’utilisateur seront envoyés au pirate.

Récupération des messages (SMS grabber), des appels et des contacts

©Orange Cyberdefense

Les malwares ont souvent pour but de récupérer des SMS (et même d’en envoyer), d’avoir accès aux contacts et de pouvoir écouter les appels téléphoniques d’un utilisateur. L’autorisation de lire, envoyer des sms, passer des appels et accéder aux contacts est alors demandée par le virus.

Récupérer les sms devient en effet essentiel aux malwares bancaires pour voler des identifiants, mots de passe ou autres informations utiles, notamment lorsque la banque envoie un sms de contrôle pour les doubles authentifications lors d’achats sur Internet. Le malware est alors à même de récupérer le code envoyé par la banque et de l’utiliser pour valider une transaction.

Les malwares envoient aussi parfois eux-mêmes un SMS au pirate, pour vérifier qu’il s’agit bien d’un téléphone en état de marche et non d’un téléphone factice.

Enfin, récupérer la liste des contacts permet au malware de se diffuser par sms ou par mail.

Les ransomwares

Les ransomwares vont chiffrer un fichier ou des répertoires entiers d’un téléphone. En général, l’utilisateur reçoit un SMS ou un lien demandant une rémunération contre laquelle il pourra récupérer ses données.

©Android, Orange Cyberdefense

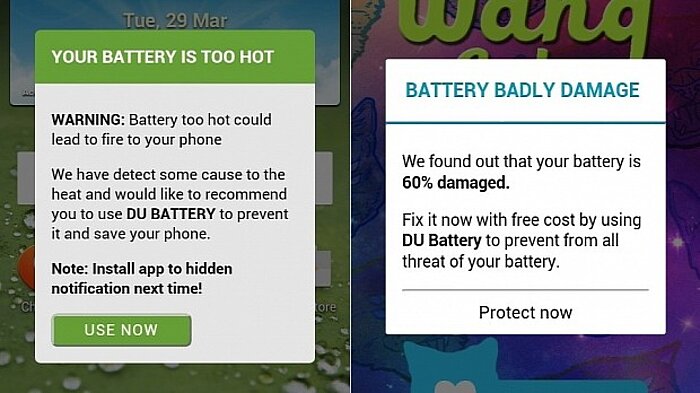

Les adwares

©Android, Orange Cyberdefense

Le but d’un adware est d’afficher un maximum de publicités sur votre téléphone et principalement dans un navigateur ou une barre de notification. Ils sont souvent téléchargés via des sites web peu connus.

À noter que les fake app ont aussi pour but d’afficher des publicités. Cependant, elles s’injectent au sein de toutes les applications présentes sur un téléphone. Cette technique est plus rare.

L’origine des publicités étant moins contrôlée, ces publicités peuvent pousser l’utilisateur à installer d’autres applications malveillantes.

Camera spy et localisation tracker

Les téléphones sont en permanence dans les poches des membres gouvernementaux ou dans celles des dirigeants d’entreprises, et occupent une place décisive dans l’espionnage. Deux fonctionnalités sont très intéressantes dans ce cas d’utilisation :

- L’espionnage par la caméra du téléphone ou camera spypermet de capturer vidéo et son. Pour cela, le téléphone va simplement en demander l’autorisation. Pour que le propriétaire du mobile soit moins méfiant, cette technique est généralement cachée derrière une application légitime, comme par exemple celles qui permettent de customiser des photos.

- Le localisation tracker récupère la position géographique de l’utilisateur pour l’envoyer sur un serveur, et ce, même si la géolocalisation n’est pas activée. Pour cela, le malware a juste besoin de l’autorisation d’accès à la position du téléphone.

De nombreuses applications demandent aujourd’hui ce genre de permission ; il faut savoir qu’en les accordant, un pirate peut savoir en temps réel (et surtout en permanence) où le téléphone se trouve.

Cryptojacking / Cryptominer

Le cryptojacking consiste à utiliser les ressources d’un téléphone afin de « miner » des crypto-monnaies (valider des transactions). Le processus se lance en arrière-plan, ce qui va entraîner une perte de performance et de batterie pour l’utilisateur.

Data stealer

Le data stealer va chercher des fichiers spécifiques dans le téléphone dans le but de les récupérer et de les envoyer à un serveur. Ils s’installent sur les téléphones au travers d’applications malveillantes.

Les données exfiltrées peuvent être utilisées pour du chantage ou de l’espionnage industriel.

Conclusion

La plupart de ces techniques abusent des autorisations données par l’utilisateur à une application. Pour le convaincre de donner ses droits d’accès, celle-ci va souvent faire quelque chose de légitime et d’utile pour l’utilisateur mais, en arrière-plan, va effectuer des activités malveillantes.

La solution ? Avoir les bons réflexes pour éviter les applications malveillantes.