Threat Intelligence : connaître son ennemi

La capacité à détecter rapidement les problèmes de sécurité et à disposer de renseignements pertinents à portée de la main est essentielle pour faire face aux attaques incessantes des pirates comme à la diversification de la menace.

Entretien avec Laurent Célérier, CTO d’Orange Cyberdefense, sur la manière dont la Threat Intelligence aide les entreprises à comprendre et prévenir les menaces.

L’accélération vers un monde connecté rend les systèmes et les infrastructures plus exposés et vulnérables que jamais. Toutefois, investir dans des produits de cybersécurité ne représente qu’une partie de la solution.

Pour contrer l’évolution des cybermenaces, les entreprises doivent disposer d’une compréhension claire des risques acceptables en matière de cybersécurité, pensés en lien avec leur infrastructure et activités commerciales clés. Elles doivent également mieux cerner leurs agresseurs et disposer d’un moyen de qualifier les menaces pouvant avoir un impact sur l’entreprise en fonction de l’intention, des outils et des techniques dont les acteurs malveillants feront usage.

« Une approche ciblée et cohérente de la sécurité est aujourd’hui indispensable », explique Laurent Célérier, directeur technique d’Orange Cyberdefense, ancien responsable du Cyber Commandement pour le ministère de la Défense. Il ajoute : « Le monde devient de plus en plus complexe, et vous devez savoir exactement où sont les risques et où mettre vos ressources en fonction des renseignements dont vous disposez ».

En règle générale, les réseaux cybercriminels mènent des opérations discrètes, sophistiquées et bien financées, utilisant des techniques très ciblées. Les équipes de sécurité internes ont souvent du mal à déterminer quelles cybermenaces sont les plus dangereuses et à les traiter par ordre de priorité. L’accès à une Threat Intelligence de qualité peut les aider à améliorer considérablement leurs capacités de détection et de réponse aux incidents.

Se concentrer sur l’essentiel

L’un des avantages cruciaux de la Threat Intelligence est qu’elle permet aux entreprises d’identifier les signaux précurseurs qui peuvent annoncer une attaque à partir de perturbations détectées au quotidien. « Aujourd’hui, nous définissons une stratégie basée sur les attaques qui ont eu lieu. À l’avenir, l’IA sera en mesure de déterminer quand une attaque est susceptible de se produire en trouvant des corrélations anormales dans les données », ajoute Laurent Célérier.

« La Threat Intelligence ne se limite plus à de simples flux de renseignements, et les fournisseurs de cybersécurité créent donc des plateformes qui guident les organisations pour prévenir les attaques et gérer les menaces au fil du temps, tout en maintenant l’historique des menaces à jour », explique Rob Ayoub, directeur de recherche chez IDC. Selon M. Ayoub, le marché connaîtra une croissance forte au cours des deux prochaines années, car de plus en plus d’organisations prendront conscience de l’importance de la Threat Intelligence dans leur dispositif de sécurité global.

Pour recueillir des renseignements sur les risques passés, actuels et imminents à l’extérieur du périmètre de leur organisation, les entreprises doivent travailler de concert avec des partenaires spécialisés dans la collecte et la corrélation des renseignements sur les menaces et cartographier ce qui se passe à l’intérieur comme à l’extérieur de leur organisation. Ces renseignements sont exploités pour minimiser les risques, prévenir d’éventuelles menaces ou réduire l’impact d’une attaque.

« L’étape suivante est le traitement et l’exploitation des données. Pour ce faire, les organisations doivent être capables de traiter des quantités gigantesques de données », explique Laurent Célérier avant de reprendre : « Chez Orange Cyberdefense, par exemple, nous pouvons gérer plus de 200 000 événements chaque seconde. Il s’agit d’un volume considérable de données, qui ne peut être traité qu’avec des procédés industriels ».

Vient ensuite l’analyse. Les organisations doivent avoir accès aux bons outils, parmi lesquels l’intelligence artificielle et le machine learning, afin d’analyser clairement toutes ces données et d’identifier les signaux faibles dans leurs activités quotidiennes. Un point primordial, car les pirates informatiques sont extrêmement doués et savent rester discrets.

La dernière étape consiste à diffuser ces renseignements dans toute l’organisation. « La gestion de la Threat Intelligence est difficile pour un grand nombre d’organisations parce qu’elles ont besoin d’un état d’esprit adapté. Si elles ne partagent pas les renseignements collectés par exemple, la TI n’aura que peu d’impact sur leur cybersécurité. Tous les membres de l’organisation doivent travailler collectivement à l’instauration d’une culture de la cybersécurité », appuie Laurent Célérier.

Le problème des faux-positifs

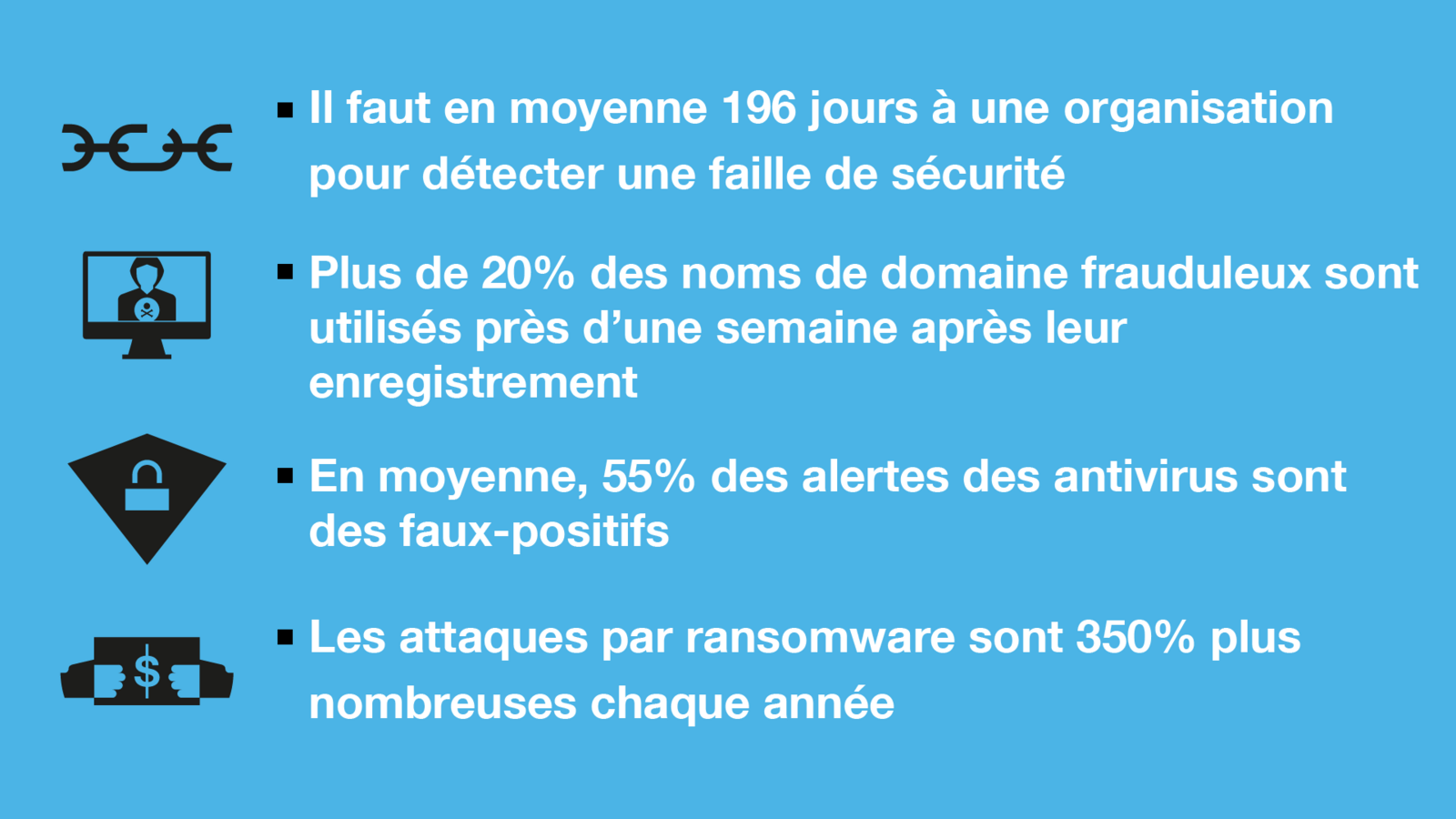

Les alertes faussement positives ont une importance non négligeable. Selon une étude de The Ponemon Institute traitant du coût des endpoints non sécurisés, en moyenne 55 % de ces alertes sont considérées comme trompeuses et imprécises. La Threat Intelligence peut, à cet égard, s’avérer utile pour aider les analystes à les comprendre. Si, par exemple, une adresse IP déjà utilisée pour une attaque réapparaît sur son écran, l’analyste sait que les probabilités sont grandes pour qu’elle représente un risque.

Au-delà de cet aspect, les analystes ne peuvent encore anticiper aujourd’hui l’impact précis de leurs réponses à une alerte. Laurent Célérier indique qu’à l’avenir, l’intelligence artificielle aidera notamment les experts à mesurer les effets de leur décision d’isoler une partie d’un réseau, en évaluant les conséquences sur l’entreprise avant que l’action ne soit réellement menée.

Sources : The Ponemon Institute, Cisco

Une longueur d’avance

Les cyber-attaques ne vont qu’en s’amplifiant et les pirates se perfectionnent ; il demeure donc essentiel d’adopter leur état d’esprit pour gagner en intelligence. Selon Laurent Célérier : « Notre avantage est d’utiliser l’ADN du pirate. Vous ne pouvez pas être efficace contre les hackers si vous êtes statique et adoptez un mode de pensée conventionnel. Les hackers font partie d’équipes hautement spécialisées, petites et agiles et nous devons nous comporter comme elles. Bien sûr, nous préfèrerions qu’il n’y ait pas de menaces, mais cela n’est pas réaliste. La seule façon de nous en protéger, c’est de commencer par les analyser. De cette façon, nous savons exactement à quoi nous sommes confrontés », conclut-il.