Kunstmatige Intelligentie: De Onzichtbare Tegenstander

22 april 2024

Kunstmatige Intelligentie: De Onzichtbare Tegenstander

22 april 2024

CERT-alert: Dreigingsniveau 5/5 - CVE-2024-3400: kritieke 0day in Palo Alto's GlobalProtect-gateway wordt in het wild misbruikt

17 april 2024

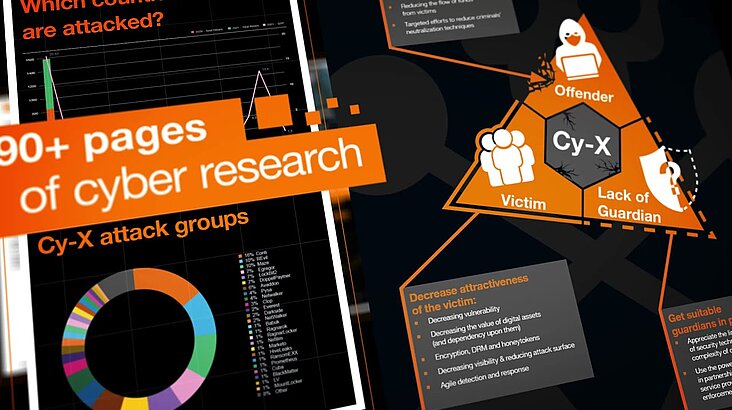

Overheidsactie tegen ransomware noodzakelijk

7 april 2024

Managed Detection and Response: bepaal de juiste balans voor jouw bedrijf

2 april 2024

Deze trends zijn cruciaal voor je cybersecuritystrategie in 2024

19 maart 2024

Deze 7 veelgemaakte fouten maken OT-omgevingen kwetsbaar

11 maart 2024

Voor een veiligere digitale samenleving: doorbreken van genderbarrières in cybersecurity

7 maart 2024

Talent verhaal - Tamara Hendriksen, CISO Nederland

5 maart 2024

CERT-alert: Zero-day in Ivanti-software (Update 09. feb)

23 januari 2024

Microsoft 365 E5 - Beveiliging zonder frustratie

3 januari 2024