托管威胁检测:日志

来自安全设备、应用程序和云环境的日志可以为您提供强大的数据,但这些数据必须被正确地监控。

为什么需要

多数公司检测威胁的能力较差,低于可接受的水平。寻找资源去建立你自己的 SOC 和 CSIRT 团队既耗时又昂贵。

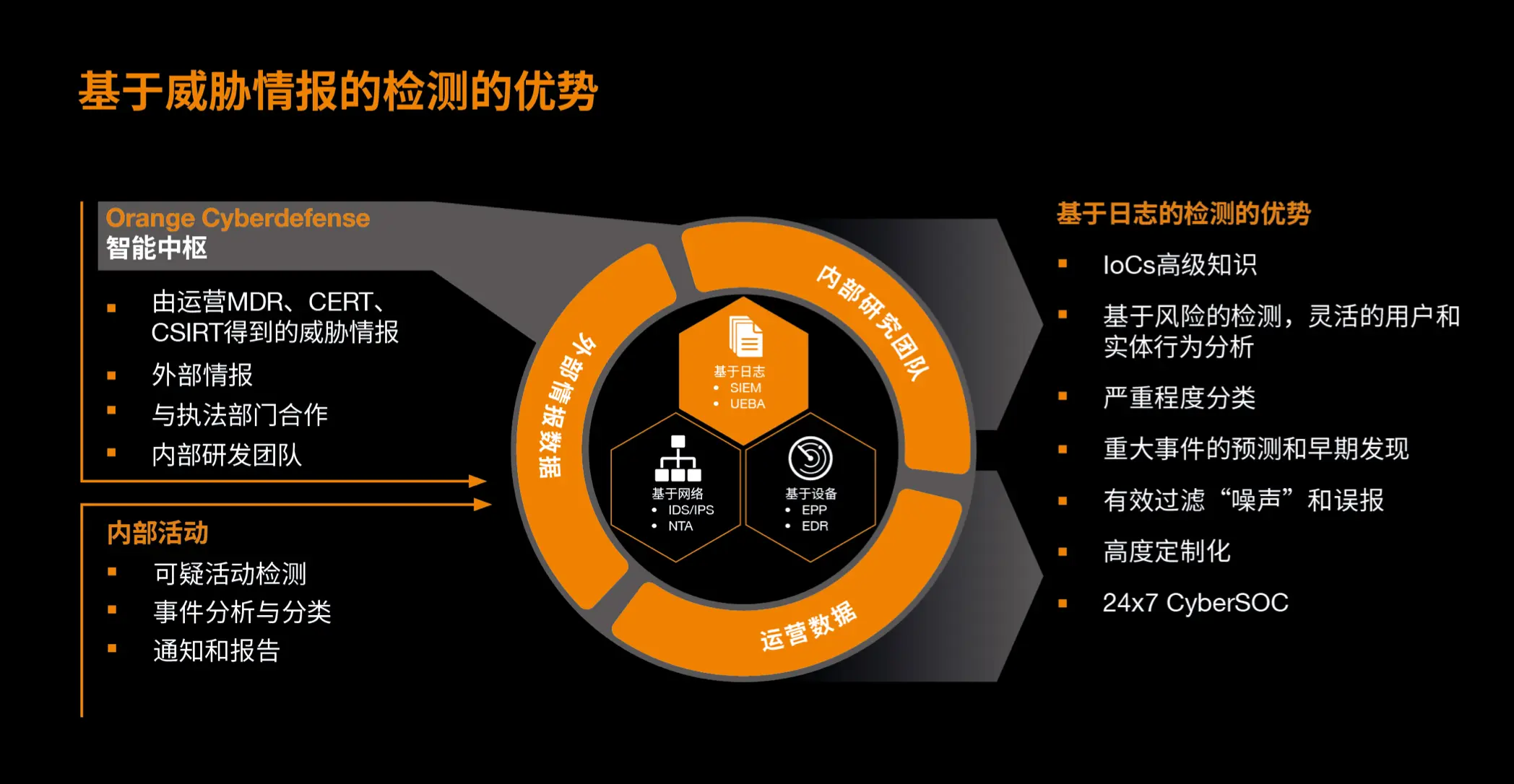

大多数托管的检测和响应提供商仅依赖 SIEM 技术,但这种技术同时需要辅以强有力的研究和智能驱动能力,以及一致的流程和多技能的安全专业人员。

何时足够安全?

无论做什么,了解当下才能更好地计划下一步。您的组织信 息,风险偏好和具体法律法规只是帮您做出决定的几个业务驱动因素。

每个企业的保护、检测和响应的层次和类型都独一无二。但是不用担心,找到适合您的方法并不复杂。

对您的检测目标进行可视化和建模很重要。当您考虑基于日 志的检测时,您必须知道您想要做什么、日志检测将产生的影响以及您将获得的可见性。

我们的威胁检测框架为您提供了做出这些决策的数据。基于 日志的检测依赖于服务使用的数据。了解这些依赖性对于做出正确的决策以及将这些日志的安全价值推广到更为广泛的业务层面非常重要。

挑战

▪ 基于日志的检测和响应平台的管理和持续改进

▪ 配备具有各种专业能力的安全平台管理团队

▪ 缺乏 24x7 全天候运营的安全中心人力资源

▪ 开发检测机制,为分析师提供足够的背景资料,而不会产生“告警疲劳”

▪ 将全球情报应用于网络安全威胁防范

何时应该考虑

▪ 如果您有日志存储的法规遵从性要求,但希望委托专业人员提供此项服务

▪ 如果您需要专家帮助部署和运行有针对性的基于 SIEM 的托管检测和响应服务

▪ 如果您需要 24x7 或 8x5 托管威胁检测服务

▪ 如果您需要一家供应商,不仅提供基于日志的检测和响 应,还提供基于端点和网络的检测,以及全面的网络威胁情报

我们提供什么?

▪ 在Splunk平台部署我们独创的基于 pattern 的检测

▪ 安全分析师持续进行事故分类、分析和优先排序

▪ 集成 Orange Cyberdefense 独特的威胁情报数据池

▪ 定制案例/检测开发

▪ 支持、变更管理、升级和补丁

▪ 性能、设备运行状况、操作系统、日志源、应用程序和许可证监控

您的收获

▪ 一个全面托管的安全信息和事件管理(SIEM)平台

▪ 实时事件分析

▪ 每月安全和运营报告

▪ 网络威胁搜寻

添加托管威胁响应

▪ 我们使用您现有的安全工具来隔离在关键事件中所涉及的端点