Threat Intelligence : Etes-vous plutôt stratégique, tactique, opérationnel ou technique ?

Il existe différents types de Threat Intelligence, chacun étant adapté aux besoins des entreprises. Décryptage.

Dans le premier épisode de notre série consacrée à la Threat Intelligence, nous avons posé les bases. Pour rappel, la Threat Intelligence (TI) est une veille de sécurité extrêmement poussée permettant de suivre les menaces et attaques en continu pour ainsi mieux y répondre, mais surtout les anticiper.

Dans ce deuxième volet, creusons davantage : il existe différents types de Threat Intelligence. Chaque type est adapté à la maturité du système de sécurité de l’entreprise, mais aussi aux ressources (humaines et technologiques) qui y sont associées.

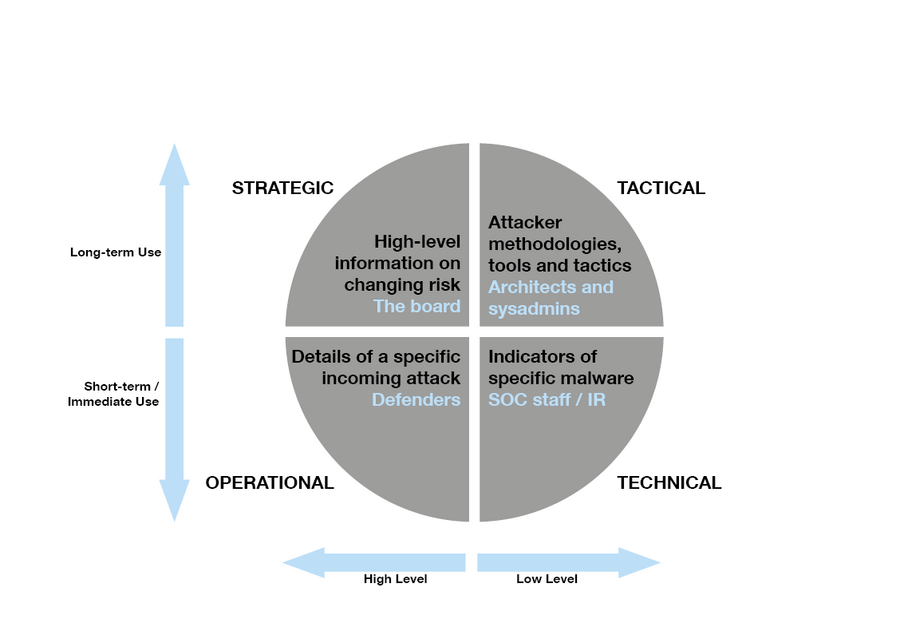

Ainsi, on en dénombre quatre principaux : l’approche stratégique, tactique, opérationnelle et technique.

La Threat Intelligence tactique

La Threat Intelligence tactique est associée aux « Tactics, Techniques and Procedures » aussi appelés (mais plus rarement) « Tools, Techniques, Procedures ». Les TTP demeurent le modus operandi des attaquants cyber : ils caractérisent les actions d’un adversaire tout comme sa manière de faire.

La Threat Intelligence tactique fournit donc majoritairement des informations concernant le comportement, les habitudes, les outils et les techniques des attaquants : analyses de malware, contournements d’anti-virus ou encore les outils utilisés pour mener des attaques par déni de service, plus communément appelées « DDoS » pour Distributed Denial of Service attacks.

La Threat Intelligence tactique permet ainsi de comprendre le mode opératoire des attaquants. Son utilisation aide au développement de dispositifs de sécurité proactifs et à la prise de décisions rapide pendant et après la détection d’une intrusion.

La Threat Intelligence technique

La Threat Intelligence implique le traitement de nombreuses informations qui arrivent le plus souvent sous forme de données brutes et disponibles en très grande quantité.

Parmi ces données, on retrouve les indicateurs de compromission comme les IP, les URL ou encore les listes de hashs. Ces informations permettent d’identifier une attaque en cours et donc de la bloquer plus facilement.

Toutefois, il faut savoir qu’elles ont une durée de vie très courte. En effet, il est très facile pour un attaquant de changer d’adresse IP ou modifier un checksum MD5. Cette Threat Intelligence est donc le plus souvent exploitée par les équipes des Security Operation Centers (SOC) qui supervisent et protègent les systèmes d’information des entreprises.

Pour une Threat Intelligence technique fiable, il vaut mieux donc intégrer ces données le plus rapidement possible, « en temps réel » dans l’idéal, donc de façon automatisée.

La Threat Intelligence opérationnelle

L’objectif de ce type de Threat Intelligence est de recenser les attaques en récoltant de l’information au plus près de l’attaquant. Elle comprend la liste factuelle des attaques et permet de se préparer à celles déjà identifiées.

Cette Threat Intelligence est en général exploitée par le security manager ou l’incident response manager. Elle est moins fréquemment utilisée dans les entreprises et concerne davantage les organisations gouvernementales.

En effet, les informations récoltées proviennent en majorité des forums et du dark web, plus difficiles d’accès. En outre, beaucoup de ces communautés n’échangent pas en anglais, ce qui complique encore les choses.

La Threat Intelligence stratégique

La Threat Intelligence stratégique permet d’accéder principalement à des analyses et à des informations de haut niveau, peu techniques et destinées à des décisionnaires. Elle permet de mieux anticiper les stratégies de défense à adopter en fonction de l’évolution des risques.

Elle peut par exemple chiffrer l’impact financier des activités malveillantes ou anticiper les tendances fortes d’une période en termes d’attaques. Elle s’applique à tous les secteurs, au niveau entrepreneurial comme gouvernemental.

En conclusion

Bien utilisée, la Threat Intelligence est donc un véritable atout car la sécurité est aujourd’hui un facteur de différenciation sur tous les secteurs. Actuellement, le marché est majoritairement orienté vers de la Threat Intelligence technique et tactique, qui permettent surtout d’améliorer les capacités de détection.

Implémenter un programme complet de Threat Intelligence est un processus complexe et itératif. Dans le prochain épisode, nous verrons ainsi les grandes étapes de sa mise en place au sein d’une entreprise.

Source : Livre Blanc Threat Intelligence : Collecting, Analysing, Evaluating – MWR

En conclusion

Bien utilisée, la Threat Intelligence est donc un véritable atout car la sécurité est aujourd’hui un facteur de différenciation sur tous les secteurs. Actuellement, le marché est majoritairement orienté vers de la Threat Intelligence technique et tactique, qui permettent surtout d’améliorer les capacités de détection.

Implémenter un programme complet de Threat Intelligence est un processus complexe et itératif. Dans le prochain épisode, nous verrons ainsi les grandes étapes de sa mise en place au sein d’une entreprise.

Source : Livre Blanc Threat Intelligence : Collecting, Analysing, Evaluating – MWR