Zero-day 3/3 : un marché lucratif

Dans ce troisième et dernier épisode de notre série consacrée aux 0-day, focus sur les entreprises dont le business model repose entièrement sur l’achat et la revente de ces failles.

Les vulnérabilités 0-day, ces failles non connues des éditeurs de logiciels ou des fabricants informatiques, se vendent à prix d’or. Loin des récompenses proposées aux chercheurs ou aux hackers par les programmes de bug bounty, celles offertes par des entreprises spécialisées dans l’achat et la revente de 0-day peuvent parfois dépasser le million de dollars, et ce pour la découverte d’une seule faille. Des sommes conséquentes, dont la démesure appelle un certain nombre de questions.

Pourquoi acheter une vulnérabilité 0-day ?

Plus qu’une faille, c’est surtout son exploit qui est recherché. Non connue des éditeurs, une zero-day autorise par exemple à pénétrer des systèmes d’information (SI) d’une entreprise ou bien le téléphone d’un particulier de manière secrète pour avoir accès, dérober et/ou détruire des données sensibles.

Les exploits 0-day servent de matière première à la construction d’attaques complexes, ce sont des portes d’entrées redoutables pour ceux qui savent les trouver.

Qui vend les 0-day ?

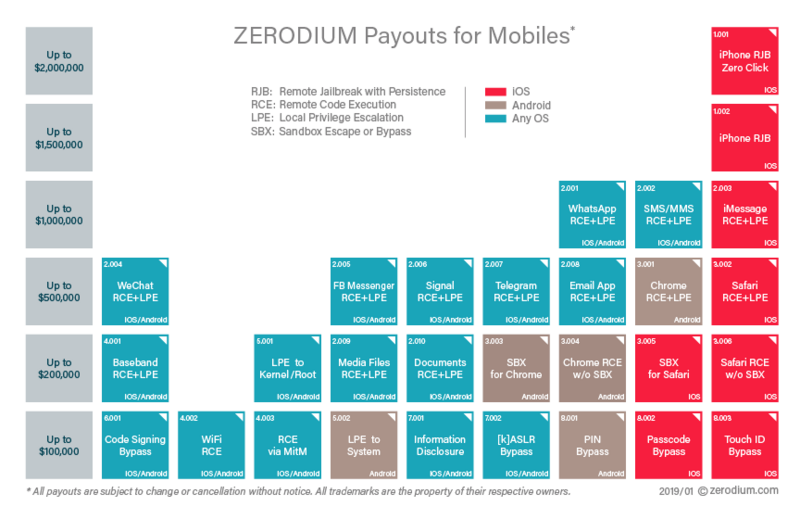

Plusieurs sociétés privées se sont spécialisées dans la vente de 0-day. La plus connue reste Vupen, société française créée par Chaouki Bekrar en 2004 et fermée en 2014 pour devenir Zerodium en 2015, « the leading exploit acquisition platform »*. Zerodium rémunère entre 5000 et 2 millions de dollars pour la découverte d’une zero day exploitable et le fait savoir : « We pay the highest rewards, up to $2 millions per submission ».**

Source : zerodium.com ; janvier 2019

Qui achète des zero-day ?

Les plus gros acheteurs de 0-day sont les services de renseignement des Etats, qui les utilisent pour leurs opérations de surveillance nationale et internationale. L’achat étant libre, des organisations criminelles peuvent aussi s’en emparer.

Acheter et vendre des 0-day, est-ce légal ?

Le business des 0-day est souvent qualifié de marché gris et pour cause : si certaines législations existent, elles ne sont pas appliquées ou demeurent difficilement applicables.

En France, c’est l’article 323-3 du code pénal français qui fait référence*** : « le fait d’introduire frauduleusement des données dans un système de traitement automatisé, d’extraire, de détenir, de reproduire, de transmettre ou de supprimer ou de modifier frauduleusement des données qu’il contient est puni par cinq ans d’emprisonnement et 150 000 euros d’amende ».

Modifié six fois depuis 1994, le texte s’est durci au fil des années pour arriver aux sanctions citées plus haut. C’est en 2012 que la loi a commencé à être plus précise et en 2015 que les sanctions sont passées de 75 000 à 150 000 euros d’amende. C’est d’ailleurs cette législation plus forte, entre autres raisons, qui a motivé Chaouki Bekrar à fermer Vupen en France pour créer Zerodium en 2015, aux Etats-Unis.

En Europe, c’est l’article 7 de la directive européenne 2013/40/UE**** qui interdit « la production, la vente, l’obtention pour utilisation, l’importation, la diffusion ou d’autres formes de mises à disposition intentionnelles d’un (…) programme informatique, principalement conçu ou adapté pour permettre la commission de l’une des infractions visées aux articles 3 à 6 ». Parmi ces infractions :

- l’accès sans droit à tout ou partie d’un système d’information (SI) ;

- la perturbation grave ou l’interruption du fonctionnement du SI ;

- l’effacement, la détérioration, l’endommagement des données du SI ;

- la transmission de données non publiques.

Aux Etats-Unis, la législation est plus floue et surtout plus permissive. D’une manière générale, le business des 0-day ne rencontre pas de frein juridique aux Etats-Unis, le gouvernement américain étant probablement l’acheteur le plus influent sur ce marché intérieur. Andriel Desautels, CEO de Netragard, une entreprise de cybersécurité, cité dans un article de slate.com*****, s’alarme : « Au regard des avancées technologiques, l’effet des exploits zero-day va devenir de plus en plus physique et réel. Le virus devient une arme. Et sans contrôle ni législation pour les armes, la porte est ouverte au chaos ».

Pourquoi la vente de zero-day est-elle controversée ?

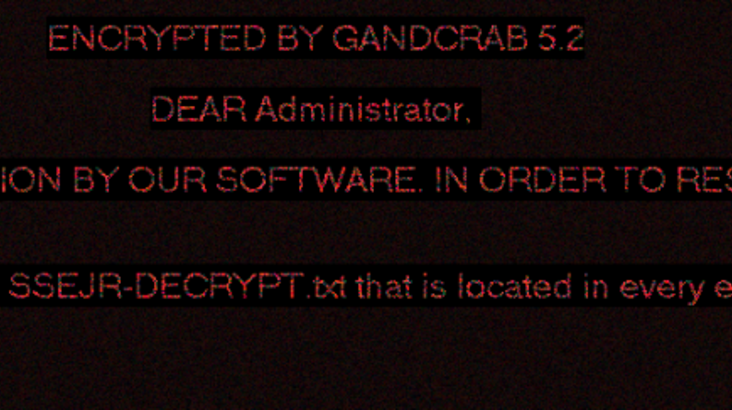

Exploitées en secret, elles augmentent le risque de cyberattaques. Comme nous l’avons vu au cours du premier volet de cette série, NotPetya et WannaCry, attaques ayant eu lieu en 2017, proviennent de l’exploitation de la 0-day EternalBlue, découverte par la National Security Agency (NSA) cinq ans plus tôt.

Par ailleurs, étant majoritairement exploitées par des Etats dont les intérêts diffèrent, nul ne sait vraiment à quels desseins elles sont destinées. Cela soulève des questions d’éthique mais aussi de libertés individuelles. A ces craintes, certains répondent que les 0-day se sont toujours vendues au sein d’un marché noir prolifique – ce qui est toujours le cas aujourd’hui – et que cette vente au grand jour certes imparfaite, reste préférable.

Les entreprises de 0-day font-elles de l’ombre aux bug bounty ?

Difficile de rivaliser avec des primes atteignant plusieurs millions de dollars ! Même le plus responsable des chercheurs pourra être tenté de vendre le fruit de longues et laborieuses recherches à un prix d’or, même sans connaître ce qu’il adviendra de sa découverte.

Pourtant, même face à cette réalité, l’attractivité des bug bounty ne semble pas être altérée par ce business, qui s’adresse peut-être à un autre public.

Pour (re)découvrir les premiers épisodes de notre série, c’est ici :

Les zero day, qu’est-ce que c’est ?

Notes :

* « La première plateforme d’acquisition d’exploits »

** « Nous offrons les plus hautes récompenses, jusqu’à deux millions de dollars par exploit »

***Ce texte a été modifié par la n°2012-410 du 27 mars 2012, article 9.

****relative aux attaques et remplaçant la décision-cadre 2005/222/JAI du Conseil.

*****Source : slate.com ; Cyberwar’s gray market, 2013