Analyse van de gelekte interne Conti chat

Wat is er te zien? A rogue insider ran.some.where – to Twitter

Verkregen inzichten uit de gelekte Conti chats

Op 27 februari 2022 lekte iemand met een link naar de beruchte 'Conti' Cyber Extortion-bende een groot aantal interne Conti-chats van hun interne servers nadat de Ransomware-groep had aangekondigd dat het de kant van Rusland zou kiezen in zijn oorlog met Oekraïne door de onderstaande waarschuwing te publiceren. Op het moment van schrijven is het niet duidelijk wie deze klokkenluider is, maar het is duidelijk dat de lekken een direct gevolg zijn na een actie van Conti die de kant van Rusland koos in de oorlog tegen Oekraïne.

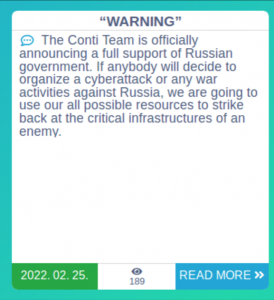

De saga begon op 25 februari, toen Conti de harde verklaring hieronder op hun leksite publiceerde:

Screenschot 1: Conti verklaart de Russische regering te steunen

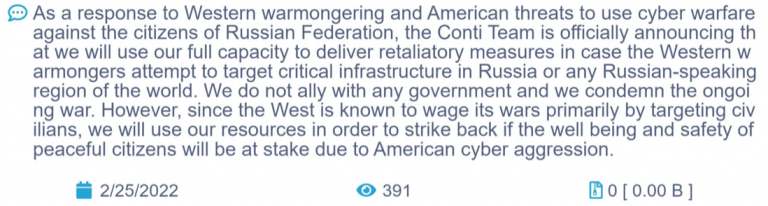

Ze verzachtten echter snel hun positie door die boodschap te vervangen door een soepeler bericht, zie hieronder:

Screenschot 2: Conti's correctie van zijn eerste aankondiging, waarmee het positie inneemt in de Russisch-Oekraïense oorlog.

De bewoording van de tweede "waarschuwing" is heel anders. Ze hebben de "Russische regering" volledig verwijderd en beweren nu actie te ondernemen in het geval van "cyberoorlogvoering tegen de burgers van de Russische Federatie" of pogingen om de kritieke infrastructuur in Rusland of Russischtalige regio's aan te vallen. Ze zetten hun correctie voort door te stellen: “We hebben geen bondgenootschap met een regering[…]”, waarmee ze in tegenspraak zijn met wat ze een uur eerder publiekelijk hadden verklaard.

Maar gebeurd is gebeurd, en het internet vergeet niet. Dus op 27 februari werd een Twitter-account aangemaakt, dat interne chatlogs van de Conti Ransomware-groep begon te lekken.

Screenschot 3: Twitter-account met de beschrijving "fuck ru gov".

De Conti-lekken onderzocht

Het Twitter-account 'conti leaks' neemt een duidelijk standpunt in en verzet zich tegen de Russische regering, zoals te zien is in screenshot 3 hierboven. Het account stelt niet teleur. Op het moment van schrijven heeft 'conti leaks' meer dan 168.000 interne chatgesprekken gepubliceerd tussen het 'team' van Conti en de malwarebendes TrickBot en Emotet.

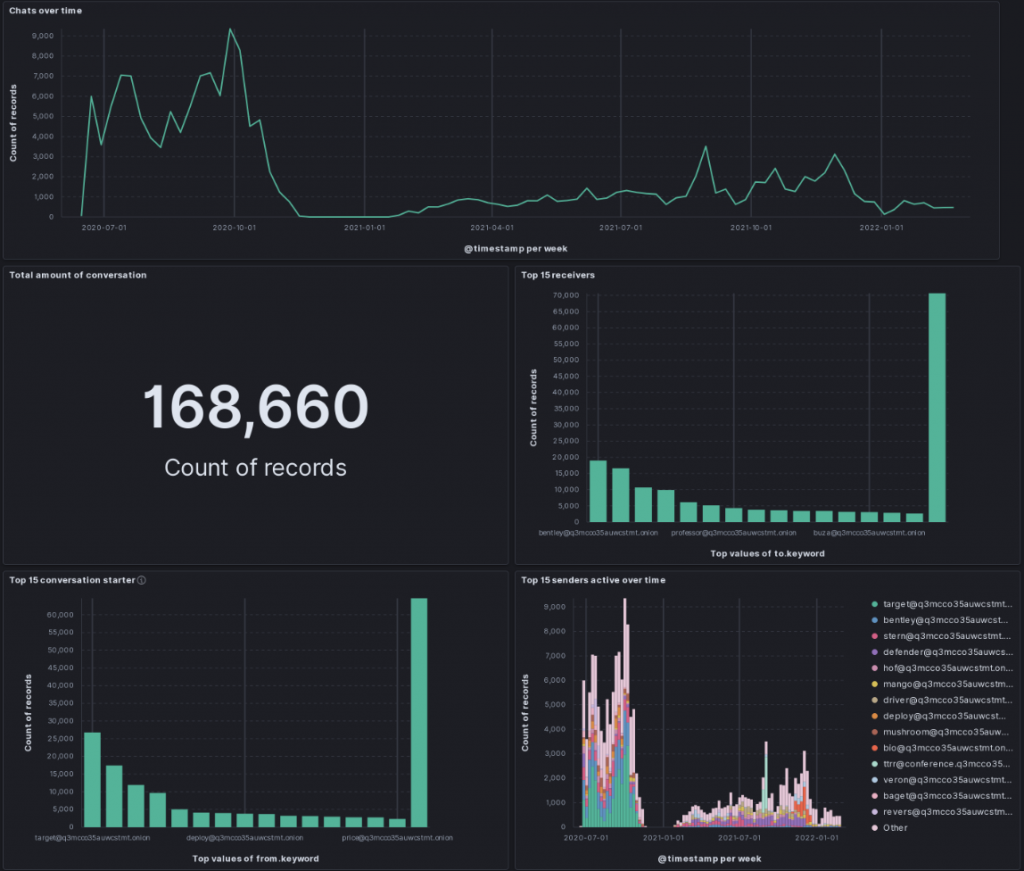

Screenschot 4: Onze analyse: Conti's interne chatberichten per telling van juni 2020 tot februari 2022

Onder de talloze thema's die in deze aanvallen werden besproken, zijn berichten van onschatbare waarde gevonden zoals:

- De bevestiging dat het TrickBot-botnet wordt afgesloten

- Verschillende bitcoin adressen die worden gebruikt voor illegale transacties

- Potentiële slachtoffers die niet zijn gepubliceerd op Conti's Cyber Extortion-leksite

- Advies door ‘supervisors’ over lopende onderhandelingen

- Inzicht in hoe zij slachtofferselectie aanpakken (wat een voorkeur aangeeft voor slachtoffers met een cyberverzekering)

Bovendien worden de broncode van Conti, informatie over hun modus operandi, organisatiestructuur, gebruikte tools en hun connectie met de lang gespeculeerde ransomware-stam Ryuk allemaal onthuld in de lekken. De gelekte inhoud is zelfs zo enorm, dat het enige tijd zal duren voordat wij en andere onderzoekers alle gegevens echt hebben geanalyseerd.

We verwachtten, net als vele anderen, dat dit lek een enorme impact op Conti moet hebben gehad, dus het kwam als een verrassing dat Conti op het moment van schrijven (4 maart 2022) nieuwe slachtoffers bleef aankondigen op hun leksite, zelfs als de 'crisis' zich ontvouwt. We verwachten binnenkort een re-branding te zien – door hun infrastructuur te vernieuwen en een nieuwe naam aan te nemen - zoals andere ransomware-groepen hen zijn voorgegaan.

We volgen de activiteiten van Conti sinds ze actief werden in juli 2020 (hoewel andere rapporten suggereren dat ze twee maanden daarvoor begonnen). Sindsdien hebben we in totaal 654 organisaties waargenomen die zichtbaar zijn uitgebuit door Conti via hun leksite.

In onze twee jaar aan gegevens over cyber afpersing (januari 2020 tot februari 2022), is Conti zelfs verantwoordelijk voor 17% van alle slachtoffers van afpersing in onze database (n=4.121), waardoor ze de meest actieve groep zijn die we zijn tegengekomen.

Uit de data die we de afgelopen 1,5 jaar hebben verzameld, weten we dat Conti veel geld heeft verdiend met hun criminele activiteiten.

We hebben vaak vragen gekregen over hoeveel geld deze dreigingsactoren verdienen, en de waarheid is dat niemand het weet. Cryptocurrencies zijn moeilijk te traceren, dus het is lastig om cryptocurrency-transacties te correleren met specifieke groepen of activiteiten. Dit geldt met name omdat dergelijke groepen gebruik maken van zogenaamde 'tumbler'- en 'mixer'-services. Deze diensten helpen potentieel identificeerbare fondsen te mengen met andere om zo de sporen te verdoezelen die fondsen zouden kunnen achterlaten.

Nu we zijn begonnen met het analyseren van de gelekte chatinhoud, zijn er enkele honderden Bitcoin-adressen geïdentificeerd en hun analyse heeft een totaal van USD $ 2.707.466.220,29 aan schijnbaar ongeoorloofde inkomsten onthuld (tussen april 2017 - februari 2022, en dit aantal zal variëren met de Bitcoin-handelsprijs). Zelfs voor degenen onder ons die deze misdaad nauwlettend hebben gevolgd, is het een bedrag dat als een complete schok komt, en er komt dagelijks nieuwe informatie aan het licht, dus het is wellicht niet eens alles!

Een ander zeer waardevol inzicht dat we uit de gelekte chats kunnen halen, is informatie over de interne structuur van Conti. Er is veel communicatie tussen verschillende groepsleden, maar een paar hoofdrolspelers vallen al snel op.

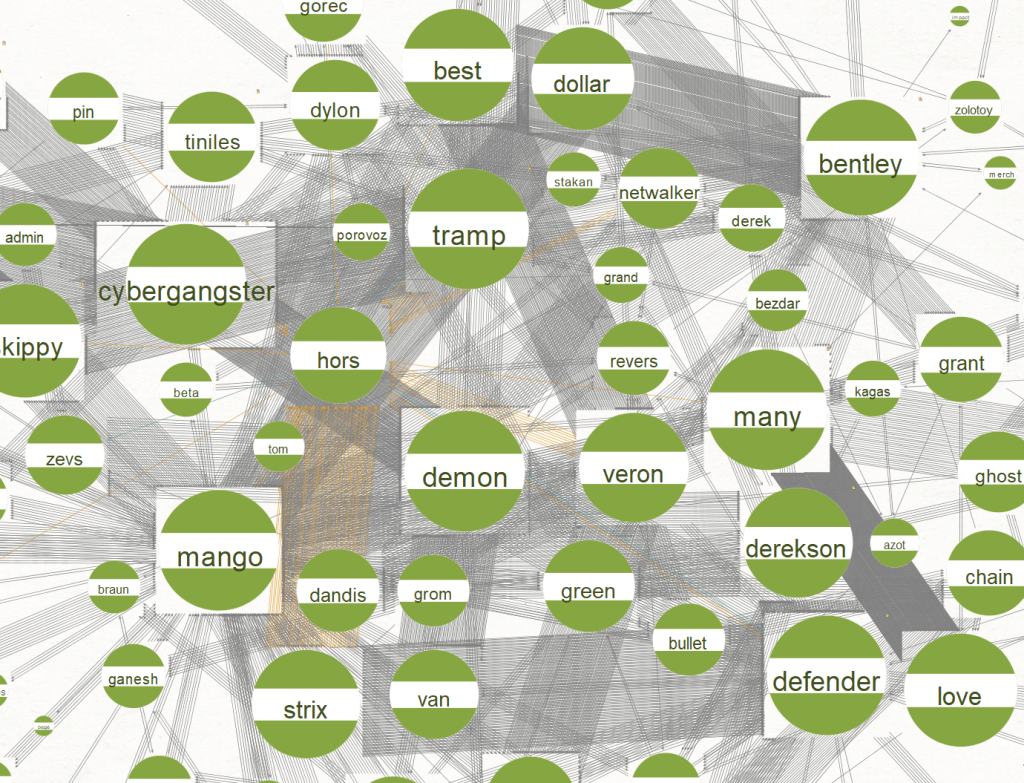

Een zeer centrale speler heet bijvoorbeeld 'mango' en wordt omringd door anderen die veel directe of indirecte gesprekken voeren met bendeleden met namen als 'stern', 'hof', 'defender', 'demon', 'bentley ' en meer.

Alleen al de chats van 2021 onthullen 334 unieke identiteiten die meer dan 33.000 berichten hebben gedeeld.

Figuur 1 toont gebruikers die berichten verzenden en ontvangen, elke cirkel vertegenwoordigt een gebruiker, de grootte van de cirkel is een functie van het aantal inkomende en uitgaande berichten. Er zijn budgetten en salarisbesprekingen, taakbeheer etc. en alledaags gebabbel dat hier allemaal plaatsvindt. Het aantal medewerkers bleek over tijd veel te variëren en is daarom moeilijk in te schatten.

Figuur 1: Communicatie tussen de verschillende teamleden van Conti

Impact van de chatlekken op Conti's ransomware operatie

Wat is de impact van het lekken van deze chats voor Conti’s huidige en toekomstige cyber afpersingsoperaties? De gelekte chats bevatten zeer waardevolle informatie voor verschillende security verdedigers en de verkregen inzichten zullen de security community nog een tijdje bezig houden. We zullen dingen leren over de werking van Conti welke tot nu toe voornamelijk aannames waren en waar we nu duidelijke conclusies over kunnen trekken. We hebben hoogstwaarschijnlijk inzichten verkregen die verder gaan dat de operatie van Conti en die kunnen worden toegepast op andere cyber afpersingsoperaties. Op het moment van schrijven lijkt Conti echter nog steeds operationeel en zijn er tussen 27 februari 2022 tot 4 maart nog eens 11 slachtoffers gelekt. Terwijl Conti zich in januari 2022 gedeisd leek te houden, met slechts 10% van alle cyber afpersingsoperaties op zijn naam, bereikte Conti in februari 2022 weer een normaal niveau, goed voor 16% van alle slachtoffers, wat overeenkomt met het aandeel van de afgelopen 2 jaar.

Orange Cyberdefense werkt momenteel aan al het materiaal,meer bevindingen van onze analyse zullen in de nabije toekomst worden gecommuniceerd.