3 augustus 2023

Charl van der Walt

Head of Security Research

Een ijzersterke cybersecuritystrategie vereist het maken van scherpe keuzes. Want middelen, tijd en mankracht zijn altijd schaars. Deze keuzes kun je alleen goed maken, als je weet weet hoe jouw dreigingslandschap eruit ziet en dit koppelt aan je businessdoelstellingen. Daarom verzamelen en analyseren wij doorlopend grote hoeveelheden securitydata. Jaarlijks publiceren wij hierover in ons onderzoeksrapport Security Navigator. De nieuwste editie: Security Navigator 2024 is een 180-pagina’s tellend rapport met statistieken, achtergronden en duiding door experts. Deze trends legt het rapport bloot:

Cyberafpersing is met grote afstand de belangrijkste cyberdreiging van dit moment. In de afgelopen 12 maanden zijn er door onze onderzoekers 3.502 organisaties gedocumenteerd die hiervan het slachtoffer zijn geworden.

Bovendien zijn er naast de traditionele ransomwaremethoden, waarbij aanvallers losgeld vragen in ruil voor het ontsleutelen van versleutelde data, nieuwe gijzeltechnieken bijgekomen. Bijvoorbeeld aanvallen waarbij aanvallers data op openbare leaksites dreigen te plaatsen. Sinds januari 2020 registreerden de onderzoekers 8.948 slachtoffers van dit soort cyberafpersing. Volgens Charl van der Walt, Head of Research bij Orange Cyberdefense, is bij deze aanvalsmethode een goede back-up niet voldoende. “Het terugzetten van de data neemt het risico op een gigantisch datalek immers niet weg.”

Volgens Van der Walt is de strijd tegen cyberafpersing pittig. “Veel van deze huidige aanvallen zijn gedreven door de onvoorspelbare geopolitiek. Niemand kent de aanvalstactieken van morgen. Daarbij verandert het dreigingslandschap continu.”

Vulnerabilitymanagement is een van de meest cruciale onderdelen in de verdediging tegen cyberaanvallen. Veel organisaties worstelen met dit aspect: een schokkende 85% van de kwetsbaarheden blijft ongepatcht. Dat is zorgwekkend, want hackers hebben het steeds vaker voorzien op deze kwetsbaarheden. Het is namelijk vaak de meest effectieve manier om securityvoorzieningen zoals een firewall te omzeilen.

Diverse methodieken kunnen helpen de vulnerabilitymanagementstrategie te verbeteren. Van der Walt noemt twee voorbeelden:

DSS (Decision Support System): “Een DSS verzamelt, analyseert, en presenteert data over kwetsbaarheden op een manier die voor beslissingsnemers begrijpelijk is”, legt Van der Walt uit. “Dat helpt met het prioriteren van de kwetsbaarheden en het nemen van maatregelen zoals het uitvoeren van patches.”

EPSS (Exploit Prediction Scoring System): “EPSS is als een soort weervoorspelling voor cybersecurity. De zogeheten EPSS-score - een getal tussen 0 en 1 - vertelt je hoe waarschijnlijk het is dat een bepaalde kwetsbaarheid in je software wordt uitgebuit door hackers. Dit helpt je beslissen welke kwetsbaarheden je eerst moet aanpakken.”

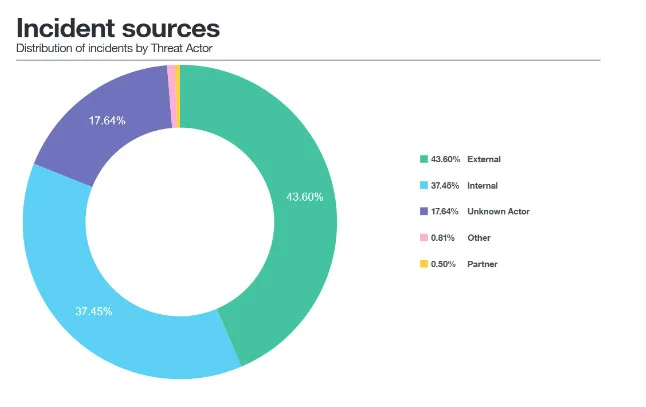

Interne bedreigingen vormen een aanzienlijk risico voor organisaties. Maar liefst 37% van alle security-incidenten ontstaan bij de eigen medewerkers. Deze bedreigingen variëren van kwaadaardige acties door medewerkers met wraakgevoelens tot een medewerker die per ongeluk op een link in een phishingmail klikt.

Het verminderen van deze risico's vereist een cultuur van security-awareness. Ook is voortdurende monitoring nodig, om verdachte activiteiten snel te identificeren. “Het is bovendien belangrijk dat interne spanningen zoveel mogelijk worden opgelost, zodat er geen voedingsbodem voor wrok ontstaat”, merkt Van der Walt op. “Ook moeten medewerkers zich comfortabel voelen om potentiële security-incidenten te melden zonder angst voor repercussies. In plaats van afstraffen moeten organisaties hun medewerkers die fouten durven toegeven juist belonen.”

Iraanse medewerkers van een staalfabriek moesten onlangs rennen voor hun leven. De reden: vloeibaar staal van 1300 graden Celsius gutste uit de ketels de werkvloer op. De oorzaak: een verwoestende cyberaanval opgezet door ‘Predatory Sparrow’, een fanatieke aan Israël gelieerde hackersgroepering. Ze namen daarbij wraak voor de wereldwijde aanvallen door Iran op apparatuur van Israëlische makelij bij waterbedrijven. En voor de raketaanvallen van de Houthi-rebellen.

Destructieve cyberwarfare-aanvallen met ernstige fysieke gevolgen zoals deze lijken een ver-van-mijn-bedshow. Toch kunnen ook westerse organisaties slachtoffer worden. Niet alleen omdat het westen in toenemende mate betrokken is bij conflicten, maar ook omdat nevenschade kan ontstaan door cyberwarfare-aanvallen. Dat geldt ook voor organisaties die volledig buiten welk conflict dan ook staan. “Cyberaanvallen op één doelwit kunnen bedoeld en onbedoeld andere systemen beïnvloeden die verbonden zijn door hetzelfde netwerk. Bovendien is malware niet altijd kieskeurig, ook de malware in cyberwarfare niet”, aldus Van der Walt.

Generatieve AI speelt in cyberwarfare ook een groeiende rol. Zo werd onlangs bekend dat Russische, Noord-Koreaanse en Iraanse hackers volop gebruikmaakten van ChatGPT voor het speuren naar kwetsbaarheden en genereren van code. “Hiermee vereenvoudigen zij niet alleen hun aanvallen, maar komen deze ook binnen handbereik voor een bredere groep hackers”, legt Van der Walt uit. “Verder bieden technologieën zoals deepfake en geavanceerde machinelearningmodellen nieuwe mogelijkheden voor aanvallers. Bijvoorbeeld om misinformatie te verspreiden en beveiligingsmechanismen te omzeilen.”

Smartphones bevatten in toenemende mate gevoelige bedrijfsdata. Daarnaast spelen ze een steeds grotere rol in securityprocessen. Denk aan multifactorauthenticatie, waarbij de medewerker een code moet invullen die naar de telefoon gestuurd wordt. Beide aspecten maken deze apparaten tot een interessant doelwit voor hackers.

Daarnaast is de besturingssoftware op deze apparaten beslist niet vrij van kwetsbaarheden. Zo stond de teller bij Apple’s iOS in september vorig jaar al op 16 aangetroffen (en gepatchte) zeroday-kwetsbaarheden. Genoeg redenen dus om deze apparaten prominent mee te nemen in je securitystrategie.

Tijdige patches en updates zijn niet voldoende. De beruchte Pegasus-spyware toonde afgelopen jaar opnieuw de steeds verdere verfijning van aanvalstechnieken. Deze spyware - oorspronkelijk ontwikkeld voor spionagedoeleinden door de Israëlische NSA Group - bleek in staat in te breken in iPhones zonder dat de eigenaren het doorhadden. Simpelweg via een onzichtbaar bericht of ‘stille’ oproep.

“Zelfs volledig bijgewerkte smartphones zijn dus kwetsbaar voor geavanceerde aanvallen”, aldus Van der Walt. “Dat vraagt naast een strikt patchbeleid om maatregelen als geavanceerde endpointbeveiliging, aandacht voor security-awareness en continue monitoring op verdachte handelingen.”

Het aantal bekende malware dat zich op industriële systemen richt, blijft maar toenemen. Het wordt nog eens extra aangewakkerd door de oorlog in Oekraïne. Deze dreigingen ontstaan doorgaans niet op de OT-systemen zelf, maar vanuit de achterliggende IT-infrastructuur. Dat is een toenemend probleem, want OT-omgevingen zijn door slimme automatisering steeds afhankelijker van die IT. Het dreigingslandschap wordt daarmee ingewikkelder, waarbij op IT gerichte aanvallen onbedoeld grote problemen kunnen veroorzaken in OT-omgevingen.

“OT-systemen zijn bovendien gemaakt om betrouwbaar en constant te werken. Ze bevatten vaak verouderde technologieën die kwetsbaar zijn voor moderne cyberdreigingen vanuit de IT-omgeving”, vertelt Van der Walt. “Veel organisaties zijn bovendien huiverig om hun OT-systemen regelmatig te patchen, uit angst voor mislukte patches en daarmee voor storingen en downtime. Dankzij speciale back-upsystemen die OT-systemen razendsnel weer up and running krijgen, kun je downtime echter voorkomen.”

Wat is dan de beste aanpak om grip te krijgen op alle hierboven beschreven risico’s en ontwikkelingen? Die vraag is volgens Van der Walt moeilijk concreet te beantwoorden. “Het landschap verandert zo enorm snel. De optimale strategieën van vandaag kunnen morgen weer verouderd zijn. De belangrijkste security-eigenschap die organisaties moeten ontwikkelen, is daarom wendbaarheid. Je moet snel kunnen meebewegen met nieuwe dreigingen en inzichten.”

Een andere, minstens zo belangrijke eigenschap is een scherp zicht op het dreigingslandschap. “Security is een kwestie van keuzes maken. Maar je kunt die keuzes alleen maken, als je weet wat de belangrijkste risico’s en dreigingen zijn voor jouw specifieke situatie.”

Een effectieve manier om deze eigenschappen te combineren en te versterken, is door te investeren in Managed Detection & Response (MDR) via een extern Security Operations Center (SOC). Daarbij bewaakt een team specialisten 24/7 de volledige infrastructuur. Bij eventuele dreigingen kunnen zij in samenspraak met de betreffende organisatie snel ingrijpen. Dit biedt de mogelijkheid om snel en adequaat te reageren op dreigingen en geeft continu zicht op het securitylandschap.

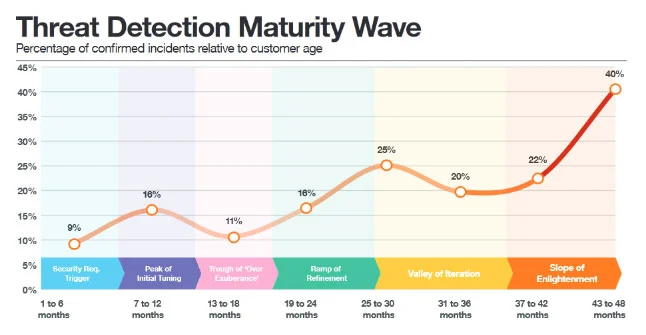

Organisaties die kiezen voor diensten zoals een CyberSOC, ervaren volgens de onderzoekers in de loop van de tijd een groeiende Return On Investment (ROI). Na vier jaar stijgt deze zelfs sterk. Dat komt omdat beide partijen elkaar steeds beter leren kennen en effectiever samenwerken. Machine learning speelt hier ook een belangrijke rol: dankzij deze technologie worden reële dreigingen steeds beter gedetecteerd.

“Langdurige samenwerking met een Managed Security partner zorgt voor een hoger aandeel true positives. Medewerkers zijn daardoor minder tijd kwijt aan valse meldingen, en herkennen de echte dreigingen beter. Dat scheelt niet alleen tijd, maar maakt ook sneller en effectiever optreden mogelijk. Kortom: in een langdurige samenwerking zal de security maturity van een organisatie stapsgewijs verbeteren. Voor een betere security geldt: de aanhouder wint”, besluit hij.

Charl van der Walt is mede-oprichter van SensePost. Hij studeerde Computerwetenschappen aan UNISA, Wiskunde aan de Universiteit van Heidelberg in Duitsland, en heeft een Diploma in Informatiebeveiliging van de Rand Afrikaanse Universiteit. Hij is een erkende BS7799 Lead Auditor bij het British Institute of Standards in Londen. Charl heeft vele jaren ervaring in Informatiebeveiliging en is betrokken geweest bij verschillende prestigieuze beveiligingsprojecten in Afrika, Azië en Europa. Hij is een regelmatige spreker op seminars en conferenties door het hele land en wordt regelmatig gepubliceerd op internationaal erkende fora zoals SecurityFocus.

Wil je meer informatie, statistieken en achtergronden bij deze trends? De Security Navigator 2024 biedt verdieping, geeft onderzoekscijfers en plaatst deze in het juiste perspectief. Download hier het volledige rapport.

Download Security Navigator