Hacking in the name of: een analyse van modern hacktivisme

Sinds Rusland in 2022 Oekraïne binnenviel, is het hacktivisme flink toegenomen. Zowel overheden als bedrijven krijgen te maken met DDoS-aanvallen, defacements en desinformatiecampagnes. Deze digitale aanvallen volgen opvallend vaak het wereldnieuws – van oorlogen tot verkiezingen. En met meer dan 50 landen die in 2024 naar de stembus gingen, lag het speelveld voor beïnvloeding wijd open.

Vooral DDoS-aanvallen zijn explosief gegroeid. Eén pro-Russische groep alleen al zegt sinds maart 2022 meer dan 6.000 keer te hebben toegeslagen. Politieke spanningen en internationale conflicten zorgen voor méér aanvallen, maar ook voor slimmere en intensievere campagnes. Hacktivisten zijn inmiddels ervaren spelers die gebruikmaken van DDoS-diensten op bestelling en steeds geavanceerdere tools.

Om beter grip te krijgen op dit steeds complexere dreigingslandschap, duiken we dieper in de wereld van hedendaags hacktivisme. We kijken naar hun werkwijze, motieven en de link met geopolitieke spanningen – en bouwen voort op inzichten uit eerder onderzoek.

Belangrijk om te weten: dit artikel behandelt niet álle groepen of activiteiten van het afgelopen jaar. Onze analyse is gebaseerd op een Westers, Engelstalig perspectief, wat het totaalplaatje mogelijk kleurt. En de hacktivistengroep die we onder de loep nemen? Die noemen we bewust niet bij naam – want niets voedt hun ego meer dan aandacht.

De evolutie van hacktivisme: van idealisten tot digitale strijders

Hacktivisme heeft door de jaren heen drie duidelijke fases doorgemaakt. Het begon met het tijdperk van de digitale utopie: groepen als de Chaos Computer Club (CCC) geloofden in een vrij internet en zetten zich in voor een betere digitale wereld. Daarna volgde het anti-establishmenttijdperk, waarin hacktivisten zich afzetten tegen machthebbers en lieten zien hoe gebrekkig en kwetsbaar de online wereld eigenlijk was.

Maar vandaag de dag is er iets fundamenteel veranderd. Steeds meer groepen kiezen de kant van overheden of werken in hun voordeel. Dat is een flinke draai, want waar hacktivisten vroeger vooral tegen staatsinvloed waren, lijken sommigen nu onderdeel te zijn van die invloed. Hun acties gaan dan ook steeds vaker richting cyberoorlogsvoering in plaats van klassiek activisme.

Door deze ontwikkeling te begrijpen, krijg je scherp zicht op wat moderne hacktivisten drijft. En dat is belangrijk – want wie hun motivatie en aanpak doorgrondt, kan zich als organisatie veel beter verdedigen.

Hacktivisme anno nu: sneller, slimmer en moeilijker te stoppen

Moderne hacktivisten zijn een stuk geavanceerder dan hun voorgangers. Dat komt deels door technologische vooruitgang en het gemak waarmee tools en kennis worden gedeeld, soms met kwade bedoelingen. Maar ook omdat sommige groepen steun krijgen van overheden, waardoor ze toegang hebben tot betere middelen. DDoS-aanvallen zijn daardoor explosief gegroeid, zowel in omvang als in kracht. Sommige aanvallen halen inmiddels miljarden verzoeken per seconde of gebruiken tot 3,8 terabit per seconde aan bandbreedte.

Wat ook opvalt: steeds meer groepen maken gebruik van DDoS-aanvallen op bestelling en zetten publiek toegankelijke tools in. Iedereen met een internetverbinding kan in principe meedoen, technische kennis is nauwelijks nodig. En als je meedoet, kun je er zelfs crypto voor krijgen. Een opvallend verschil met vroeger, toen hacktivisten vooral ideologisch of politiek gedreven waren.

Door die verschuiving vervaagt de grens tussen hacktivisme en cybercriminaliteit. Zeker nu ook kritieke infrastructuur en OT-systemen worden aangevallen, iets wat eerder vooral het domein was van georganiseerde cybercriminelen of statelijke actoren.

Tegelijkertijd zien we dat veel groepen kleiner en losser georganiseerd zijn. Toch sluiten opvallend veel van de grotere spelers zich aan bij invloedrijke landen. Dat geeft hen ruimte om te opereren zonder al te veel angst voor vervolging. En dat maakt moderne hacktivisten onvoorspelbaarder, en gevaarlijker, dan ooit.

Hoewel hacktivistische aanvallen zich nog vaak richten op IT-systemen, is hun doel allang niet meer alleen verstoren. Steeds vaker draait het om het beïnvloeden van de publieke opinie en het zaaien van angst, twijfel en wantrouwen. Denk aan desinformatiecampagnes in Scandinavië, die inspeelden op de spanningen rond de NAVO-toetreding van Zweden en Finland.

Waar hacktivisten vroeger juist tegen overheden in opstand kwamen en opkwamen voor privacy en vrije informatie, zien we nu een opvallende ommezwaai. Steeds meer groepen kiezen de kant van overheden en verspreiden zelfs actief staatspropaganda. Vaak ontbreekt bij deze nieuwe generatie een achtergrond in activisme of een duidelijke ethische drijfveer. Daarmee raakt de oorspronkelijke essentie van hacktivisme, het opkomen voor digitale rechten en het vechten tegen onderdrukking, steeds verder uit beeld.

Security Navigator 2025, download 'm nu!

Security Navigator 2025 biedt een scherp inzicht in de actuele digitale dreigingen. Het rapport documenteert maar liefst 135.225 incidenten en 20.706 bevestigde datalekken. Maar het is meer dan alleen een cijferlijst – het is jouw gids om veilig te blijven in een steeds complexere digitale wereld.

Wat kun je verwachten?

- Diepgaande analyses gebaseerd op data van onze CyberSOC’s, vulnerability scanning, pentesting, CERT, Cy-X en ransomware-waarnemingen op het dark web.

- Vooruitkijken met voorspellingen en praktijkverhalen over wat komen gaat.

- Security deep-dives nemen je mee in ontwikkelingen rond hacktivisme en generatieve AI en geven heldere uitleg.

Blijf hackers een stap voor. Download nu jouw exemplaar.

Case study – hoe ziet modern hacktivisme er in de praktijk uit?

Voor dit onderzoek namen we één van de actiefste pro-Russische hacktivistengroepen sinds maart 2022 onder de loep. We analyseerden hun manier van communiceren, hoe ze hun boodschap opbouwen, en welke geopolitieke invloed ze proberen uit te oefenen. Ook bekeken we hoe deze groep zich verhoudt tot statelijke actoren, welke waarden ze uitdragen en welke rol ze spelen binnen het bredere dreigingslandschap. Hoewel we hier slechts één groep bespreken, geeft hun prominente positie binnen de scene veel inzicht in hoe vergelijkbare, pro-staats hacktivistische groepen opereren.

Hoe verzamelden we de data?

Gedurende twee jaar (van augustus 2022 tot augustus 2024) verzamelden we elke maand systematisch data van het Telegram-kanaal van deze groep. Dat leverde het volgende op:

- 3.214 unieke berichten: met informatie over doelwitten en de eigen boodschap richting het publiek.

- 6.674 unieke doelwitten: variërend van publieke diensten tot private organisaties. De groep plaatste zogeheten check-host links als bewijs van succesvolle DDoS-aanvallen – een gangbare manier binnen de hacktivistische community.

Om consistentie te waarborgen, voerden we het scrapen telkens op hetzelfde moment in de maand uit. We verzamelden niet alleen tekstuele inhoud (zoals motieven voor aanvallen), maar ook metadata zoals tijdstippen, weergaven, forwards en contextuele info over de doelwitten.

Hoe verwerkten we de data?

We gebruikten natural language processing (NLP) om de berichten te analyseren. Met onder meer named entity recognition identificeerden we welke landen werden genoemd. We verrijkten dit met een lijst van bekende landen en nationaliteiten, zodat we goed konden vaststellen waar deze groep zich op richtte – en hoe dat verband houdt met geopolitieke gebeurtenissen.

Wat zeggen de data?

Voordat we in de cijfers duiken, is het goed om een rode draad te benoemen: veel pro-Russische Telegram-posts volgen dezelfde lijn. Acties worden gepresenteerd als vergelding voor ‘Russophobia’, Westerse steun aan Oekraïne of sancties tegen Rusland.

De groep maakt gebruik van militaire taal en positioneert zichzelf als cyberstrijders die Rusland verdedigen. Doelwitten worden bespot, en leiders van landen worden verweten dat ze Oekraïne boven hun eigen volk verkiezen. Af en toe wordt gereageerd op suggesties van volgers, wat een soort communitygevoel en crowdsourcing-element toevoegt aan hun werkwijze.

Wie worden aangevallen – en waarom?

De aanvallen hebben een dubbele functie: ze verstoren én ze zenden een symbolische boodschap. Door diensten te raken die belangrijk zijn in het dagelijks leven, zoals openbaar vervoer of banksystemen, laat de groep zien hoe kwetsbaar instellingen zijn. Tegelijkertijd drukken ze hun ongenoegen uit over het buitenlandbeleid van het doelwit, met name richting Rusland en Oekraïne.

Het maakt dus niet altijd uit wíé ze raken, belangrijker is wat het doelwit representeert in een bredere politieke of geopolitieke context.

Wat vertellen de cijfers ons?

In de 3.214 geanalyseerde berichten vonden we 6.674 unieke doelwitten uit zowel de publieke als private sector, gemiddeld zo’n 280 per maand. De hoeveelheid berichten wisselt, wat wijst op georganiseerde campagnes die vaak samenvallen met politieke of militaire gebeurtenissen.

Zo zagen we in september en oktober 2023 een piek in activiteit, met opvallend veel aanvallen op Duitsland, Finland, Tsjechië, Canada, het Verenigd Koninkrijk en Zweden. Die piek viel samen met nationale feestdagen (zoals de Tsjechische nationale feestdag), internationale bijeenkomsten (zoals de Malta Peace Formula meeting) en politieke schandalen (zoals in het Canadese parlement). De groep wist deze momenten te framen als symbolische strafacties.

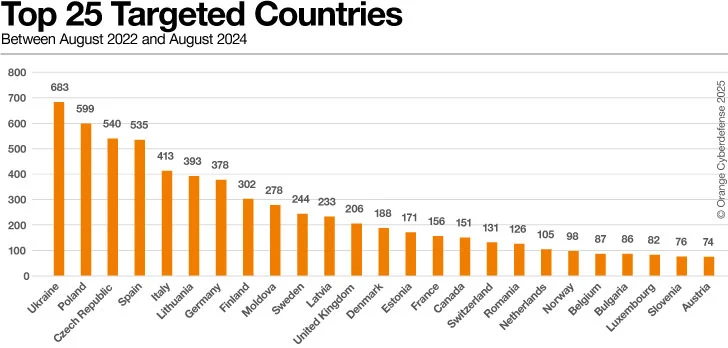

De top 25 doelwitten: vooral Europa

De groep richtte zich in twee jaar tijd op 42 landen, waarvan maar liefst 96% in Europa ligt. Daarbij werd vaker een heel land aangevallen dan een specifieke organisatie. De boodschap werd vaak expliciet gericht aan een land, met een lijst van doelwitten als dragers van het signaal naar de samenleving.

Oekraïne en landen in Oost-Europa – zoals Polen, Tsjechië en Litouwen – werden het meest getroffen, in lijn met hun betrokkenheid bij het conflict. Maar ook West-Europese landen als Duitsland, Italië en Frankrijk waren vaak de klos, gezien hun prominente rol binnen de EU en NAVO.

In Frankrijk speelde de groep in op sociale onrust, zoals boerenprotesten, om de overheid verder onder druk te zetten. In Spanje leidde de arrestatie van twee aan de groep gelinkte personen tot een golf van wraakacties. In Duitsland waren de aanvallen vaak gericht tegen de regering en haar beleid.

Terwijl de protesten in Frankrijk doorgaan, steunen we de boeren en leggen we de communes plat

26 januari 2024

Finland en Moldavië springen eruit, ondanks hun minder directe betrokkenheid bij de oorlog. Voor Finland geldt dat haar NAVO-lidmaatschap en ligging naast Rusland tot verhoogde aandacht leidden. Moldavië werd in Q2 van 2024 bijna 200 keer aangevallen, vooral op staatsinfrastructuur. Dat lijkt mede te komen door de instabiele situatie rondom Transnistrië. Spanje en Italië werden herhaaldelijk geraakt, vooral als reactie op hun militaire steun aan Oekraïne en de arrestatie van Russische sympathisanten.

Opvallend is ook de hoge positie van Canada onder de niet-Europese landen, wat duidt op de bredere reikwijdte van Russische cyberinmenging richting NAVO-landen. De afwezigheid van de VS is opmerkelijk, zeker gezien de leidende rol van Amerika in de steun aan Oekraïne.

Het lijkt erop dat pro-Russische hacktivisten zich vooral richten op Europese landen vanwege hun nabijheid tot het conflict. Aanvallen op landen als Polen, Duitsland of Frankrijk kunnen immers directer invloed uitoefenen op Oekraïne dan een aanval op de VS.

Geopolitieke impact: aanvallen met een boodschap

Om te begrijpen waarom bepaalde doelwitten gekozen worden, onderzochten we eerst welke sleutelwoorden in de berichten van de groep verwijzen naar geopolitieke gebeurtenissen. Elk van deze berichten werd vervolgens handmatig geanalyseerd om te bevestigen of er daadwerkelijk werd gerefereerd aan een specifieke gebeurtenis. Zo konden we scherp in kaart brengen hoe actuele ontwikkelingen invloed hebben op de keuzes van deze hacktivisten.

Wat opvalt: de groep steunt consequent anti-EU-protesten, zoals de boerenprotesten in Polen, België en Duitsland. Ook Europese verkiezingen, onder andere in het VK, Frankrijk, Finland, Oostenrijk en België, én nationale feestdagen (zoals Onafhankelijkheidsdag in Oekraïne en Polen) keren vaak terug als aanleiding voor aanvallen. De inmenging in verkiezingen markeert een duidelijke escalatie, met als doel het verstoren van democratische processen.

Ook internationale topconferenties zijn een trigger: de groep richtte zich regelmatig op het gastland of reageerde op specifieke uitspraken die tijdens zo’n evenement werden gedaan.

Het aanvallen van verkiezingswebsites en -portalen gaat een stap verder dan het platleggen van infrastructuur of militaire systemen. Het ondermijnt rechtstreeks het vertrouwen in het verkiezingsproces, verstoort de informatiestroom en kan zelfs de uitkomst beïnvloeden.

Dergelijke aanvallen – vaak strategisch getimed rond verkiezingen of internationale bijeenkomsten – zijn geen toeval. Soms is zelfs een enkele uitspraak genoeg om een cyberaanval te ontketenen.

Samenvatting: wat hebben we geleerd?

We volgden deze pro-Russische hacktivistengroep 2,5 jaar lang, sinds hun opkomst kort na het begin van de oorlog in Oekraïne. Tussen augustus 2022 en augustus 2024 claimden ze meer dan 6.600 aanvallen in ruim 3.200 berichten, waarvan 96% gericht was op Europese doelwitten. Daarmee sluiten ze nauw aan bij een anti-NAVO en anti-Westers narratief.

Opmerkelijk genoeg zijn er ondanks frequente verwijzingen geen aanvallen op Amerikaanse doelwitten waargenomen. Mogelijk bewust vermeden. De groep richt zich vooral op sectoren die essentieel zijn voor het dagelijks leven, zoals financiën, openbaar vervoer, onderwijs en overheidsdiensten. Zo proberen ze maatschappelijke stabiliteit te ondermijnen.

Opvallend is ook dat verkiezingssystemen in onder andere Frankrijk, het VK, Finland, België en Oostenrijk het doelwit waren tijdens verkiezingen. Daarmee brengen ze de betrouwbaarheid van verkiezingen en de uitslag direct in twijfel. Deze aanvallen sluiten inhoudelijk nauw aan bij Russische staatsnarratieven, wat wijst op mogelijke sturing of steun vanuit die hoek.

We zien daarmee een duidelijke verschuiving: waar hacktivisme ooit voortkwam uit ideologisch protest, vervagen nu de lijnen tussen digitaal activisme en door staten gesteunde cybercriminaliteit. De aanvallen zijn vaak symbolisch, bedoeld om publieke opinie te beïnvloeden of het vertrouwen in de overheid te ondermijnen. Net als ransomwaregroepen zetten ze druk uit op hun slachtoffers – niet met dreiging van datalekken, maar met gerichte manipulatie van publieke beeldvorming.

Er zijn dan ook opvallend veel overeenkomsten tussen modern hacktivisme en digitale afpersing:

- Beide investeren in hun ‘merk’ en community om geloofwaardig over te komen

- Beide opereren publiekelijk, vaak via Telegram en andere open platforms

- Beide worden gedoogd of gesteund als hun doelen samenvallen met staatsbelangen

- Beide gebruiken geavanceerde tools uit de ondergrondse cybermarkt

- Beide geven achteraf een eigen draai aan hun aanvallen om het verhaal naar hun hand te zetten

- Beide gebruiken druk als wapen: hacktivisten om politieke invloed uit te oefenen, afpersers om schade of publiciteit af te dwingen

Om je hiertegen te verdedigen is meer nodig dan alleen technische beveiliging. Strategische communicatie is minstens zo belangrijk om desinformatie tegen te gaan en het vertrouwen van burgers, klanten en partners te behouden. Juist omdat deze aanvallen zich ook richten op perceptie, moet cyberweerbaarheid óók gaan over het bewaken van informatie-integriteit en het versterken van publieke veerkracht.

Concrete aanbevelingen

Vanuit technisch perspectief

- Zorg voor een solide basis met standaard beveiligingsmaatregelen zoals DDoS-bescherming, kwetsbaarheidsbeheer en attack surface management.

- Blijf continu alert op nieuwe dreigingen en maak gebruik van de meest actuele threat intelligence.

- Stel een goed doordacht incident response- en crisiscommunicatieplan op, waarin zowel technische acties als publieke communicatie zijn meegenomen.

Pak ook cognitieve aanvallen aan – aanvallen die inspelen op perceptie en vertrouwen

- Monitor sociale media en nieuwsbronnen op desinformatie en reageer snel om foute informatie te weerleggen.

- Communiceer proactief en transparant om het vertrouwen van stakeholders te behouden.

- Werk samen met communicatie- en PR-experts om een geloofwaardige en consistente boodschap uit te dragen.

- Informeer en train het publiek om desinformatie te herkennen en weerbaarder te worden tegen manipulatie.

Gezien de toename van hacktivistische aanvallen – vooral pro-Russische acties gericht op het Westen en NAVO-landen – doen organisaties er goed aan zich voor te bereiden op blijvende pogingen tot digitale ontwrichting.

Let op: Dit is slechts een deel van onze bevindingen over actuele cyberdreigingen.

Wil je het hele verhaal, inclusief diepgaande artikelen over generatieve AI, aanvallen op OT-omgevingen, kwetsbaarhedenbeheer, cyberafpersing én de nieuwste CyberSOC-data en securityvoorspellingen?

Download nu de Security Navigator 2025.

Meer over dit onderwerp:

27 maart 2023