Opvallende inzichten uit de cyberafpersing (Cy-X) data in Q2 2023

Auteur: Diana Selck-Paulsson

Samenvatting

- We hebben 1,000 bedrijven geregistreerd die slachtoffer zijn geworden op cyberafpresing leak sites.

- In het tweede kwartaal is het aantal slachtoffers met 26% gestegen.

- H1 2023 toonde een toename van 57% vergeleken met H1 2022.

- Meer dan 188 slachtoffers werden getroffen door de MOVEit-kwetsbaarheid, geëxploiteerd door Cl0p.

- De top 5 cyberafpersingsgroepen die bijdragen aan de slachtoffers in Q2 2023 waren: LockBit3 (24%), ALPHV (ook bekend als BlackCat) (12%), Cl0p (9%), BianLian (8%), Play (7%) en Anderen (40%).

- Engelssprekende landen staan in de top 3 (VS, VK, CA), gevolgd door Duitsland, Frankrijk en Italië.

Algemene trends

Eerder rapporteerden we dat Q1 2023 het kwartaal was met het hoogste aantal geregistreerde slachtoffers. Nu zien we dat het tweede kwartaal nog meer slachtoffers kent. Tussen april en juni 2023 hebben we 1,000 organisaties geregistreerd die slachtoffer zijn geworden van cyberafpersing (Cy-X). Een verklaring hiervoor is dat Q2 het kwartaal was met de meest actieve dreigingsactoren / leak sites. Een jaar geleden, in Q2 2022, zagen we dat 23 verschillende leak sites actief de namen van slachtofferorganisaties noemden op hun darkweb-blogs. In Q2 2023 zien we een toename van 52% van leak sites die de slachtofferorganisaties vermelden. Het is dus logisch dat wanneer het aantal actoren toeneemt, we ook een toename van het aantal slachtoffers registreren.

We wilden onderzoeken of het ecosysteem aanzienlijk is gegroeid of dat bepaalde groepen meerdere varianten of afpersingsoperaties parallel uitvoeren, waardoor het ecosysteem groter lijkt dan het in werkelijkheid is (zoals we eerder hebben betoogd). Hiervoor richten we ons op onze ransomware-kaart die wordt bijgehouden door het CERT-team van Orange Cyberdefense. Door de leak sites die we in de bovenstaande figuur ‘Actors Count' noemen te koppelen aan de 'Ransomware operations' van de Ransomware-kaart, vinden we dat de meerderheid van de actoren op dit gebied waarschijnlijk geen meerdere leaksites/operaties parallel lijken uit te voeren. In feite kunnen we slechts 3 operaties identificeren die waarschijnlijk verbonden zijn met dezelfde dreigingsgroep en die 2 leaksites beheren. Er zijn echter twee dingen die belangrijk zijn om in gedachten te houden. Allereerst is toeschrijving altijd moeilijk. En ten tweede, voor de meeste leksites, Ransomware-operaties en onderscheidende actoren die in Q2 actief de namen van slachtofferorganisaties noemden, konden we geen verband vinden met een dreigingsgroep (zie hieronder). Dit geldt vooral voor dit jaar, omdat we veel meer nieuwe leaksites/operaties aan onze tracking hebben toegevoegd. Zo zien we op dit moment ook veel beweging in dit criminele ecosysteem. Waar we in 2022 ongeveer 40 unieke leaksites hebben gevolgd, hebben we in 2023 al 36 nieuwe sites geregistreerd, en dan zijn we pas halverwege. De tijd zal uitwijzen hoe geavanceerd deze nieuwe operaties zijn en hoeveel we erover kunnen leren.

Een andere trend die zich heeft laten zien in 2023 en opnieuw opdook in Q2, is het misbruik van 0-day kwetsbaarheden. Terwijl Cl0p in Q1 2023 misbruik maakte van de GoAnywhere-kwetsbaarheid en daardoor meer dan 130 slachtoffers eiste; herhaalden ze in Q2 hun werkwijze door de MOVEit-kwetsbaarheid te misbruiken. Dit keer maakte Cl0p een algemene post op hun leksite, waarin ze het publiek informeerden over de MOVEit-kwetsbaarheid en de getroffen organisaties verzochten om contact met hen op te nemen om het incident van gegevensafpersing af te handelen. Dit is ongebruikelijk, aangezien dreigingsactoren normaal gesproken losgeldnotities achterlaten met instructies om contact met hen op te nemen. Deze keer, waarschijnlijk vanwege het grote aantal slachtoffers, vragen ze de organisaties die getroffen zijn door de MOVEit-kwetsbaarheid om contact met hen op te nemen, met als deadline 14 juni.

Op het moment van schrijven hebben we 189 slachtoffers waargenomen. Andere rapporten vermelden zelfs 231 [1]slachtoffers, maar dit laatste kunnen we niet bevestigen.

Activiteit van dreigingsactoren

In Q2 zagen we 35 verschillende operaties die organisaties over de hele wereld tot slachtoffer maakten. Net als in Q1 blijven de top 3 dreigingsactorengroepen ongewijzigd. LockBit3 veroorzaakte ¼ van alle slachtoffers in Q2, gevolgd door ALPHV (BlackCat) met 12% en Cl0p met 9% van alle slachtoffers. Zoals we hierboven al vermeldden, maakte Cl0p opnieuw misbruik van een kwetsbaarheid en begon daarom half juni slachtofferorganisaties bloot te stellen op hun lekwebsite. Van de 188 slachtoffers die we koppelen aan de MOVEit-kwetsbaarheid, werden 89 slachtoffers gepost in juni, nog eens 99 in juli, tot en met 18 juli / op het moment van schrijven van deze blogpost.

Van de 35 dreigingsactoren die we hebben waargenomen en die organisaties tijdens Q2 tot slachtoffer hebben gemaakt, waren er 17 operaties die we in 2023 hebben ontdekt en aan onze monitoring hebben toegevoegd. Dit betekent dat de helft van de cyberafpersingsoperaties nieuw is of onder een nieuwe naam is begonnen. De overige 18 waren operaties waren we al aanhet volgen, sommige vanaf 2021, andere vanaf 2022.

Slachtoffers van Q2 2023

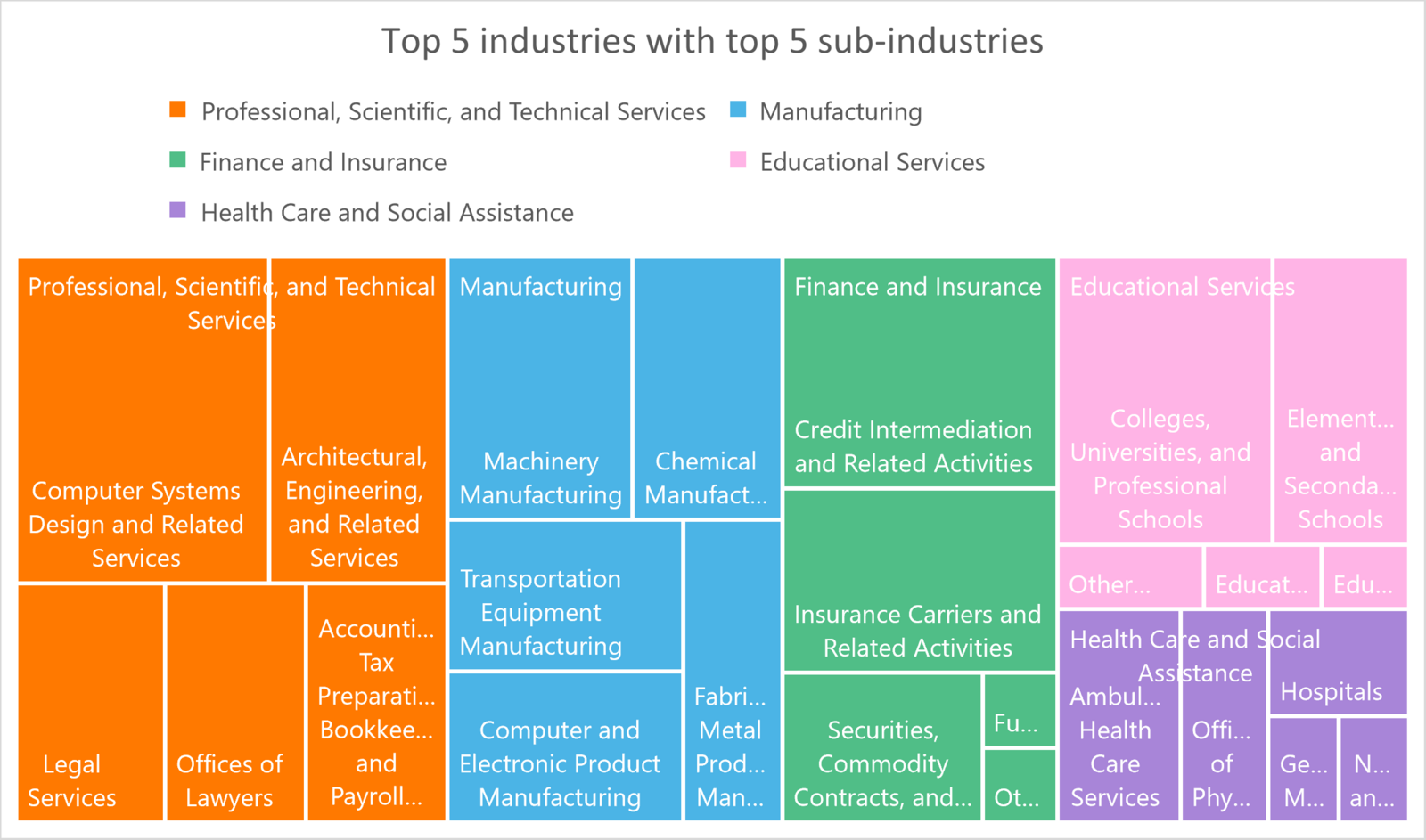

We hebben een kleine verschuiving gezien in de verdeling over sectoren, maar de twee meest getroffen sectoren door Cy-X blijven hetzelfde. Een vijfde van alle slachtoffers was afkomstig uit de industrie sector en de zakelijke dienstverlening sector.

Een interessante waarneming is dat de slachtoffers in de financiële sector zijn toegenomen. Dit kan deels worden verklaard door het Cl0p-incident, dat ongeveer 1/3 van de slachtoffers uit deze sector heeft veroorzaakt. Bij het onderzoeken van de vraag welke instellingen het meest zijn getroffen in de financiële sector, blijkt dat het geval te zijn bij de banken, gevolgd door verzekeringsmaatschappijen en andere financiële dienstverleners. Ook het onderwijs en de gezondheidszorg zijn in Q2 veel meer getroffen dan voorheen. Hier zien we dat vooral universiteiten en scholen worden getroffen. Binnen de gezondheidszorg registreren we de meeste slachtoffers in de ambulante en zorgdiensten, of kantoren van artsen of ziekenhuizen. Ondanks het feit dat verschillende dreigingsactoren beweren dat ze geen afpersing plegen in de zorgsector, en met name ziekenhuizen, zien we een tegenstrijdige trend. In Q2 hebben we 8 ziekenhuizen in ons slachtofferbestand opgenomen.

In de zakelijke dienstverlening zien we veel slachtoffers die op de een of andere manier verband houden met het aanbieden van digitale diensten. De meerderheid van deze organisaties maakt, biedt aan of gebruikt softwaregerelateerde oplossingen. Een ander thema binnen de zakelijke dienstverlening is het deel van de juridische diensten, zoals advocatenkantoren of andere bedrijven die juridische diensten aanbieden.

Als we ons dan alleen richten op de regelmaat van de top 10 sub-industrieën die in Q2 beïnvloed werden door Cy-X, zien we dat sommige van hen belangrijke functies van de huidige maatschappij overnemen. We zagen organisaties die software-gerelateerde producten aanbieden, banken, hogescholen & universiteiten, leveranciers van computerinfrastructuur, gegevensverwerking & webhosting en productie in deelgebieden zoals computer- en elektronische producten, chemische productie (bijv. farmacie, cosmetica, enz.) en transportmiddelen.

En tot slot merkten we op dat Engelssprekende landen opnieuw een toename zagen in onze dataset van slachtoffers. Bijna de helft van alle bedrijven die met cyberafpersing te maken kregen, was gevestigd in de VS (48%), gevolgd door het VK (6%) en Canada (5%). Binnen de top 10 zien we ook opmerkelijke vertegenwoordiging van Europa, met name Duitsland (top 4), Frankrijk (top 5), Italië (top 6) en Spanje (top 10). Naast Engelssprekende landen en Europese landen, zien we ook Australië (top 7), India (top 8) en Brazilië (top 9) in onze top 10 lijst. We merken ook op dat de Nordics (hoewel in kleine aantallen) een toename zagen, vooral Zweden heeft in H1 2023 net zoveel slachtoffers gezien als we in heel 2022 hebben geregistreerd.

Conclusie

De data toont aan dat cyberafpersing sinds begin 2023 aanzienlijk is gegroeid, vooral in Q2. De 8% daling die we in 2022 hebben waargenomen, blijkt helaas geen voortdurende trend te zijn. Terwijl we in 2022 ongeveer 2,100 bedrijven als slachtoffer hebben gezien, hebben we in de eerste helft van 2023 al 1,793 slachtoffers bereikt!

Hierdoor geloven we niet dat het aantal slachtoffers zal afnemen, noch dat de dreiging van cyberafpersing binnenkort zal verdwijnen.

We geloven echter dat twee ontwikkelingen zich op dit moment voordoen of in de nabije toekomst zullen voordoen. Deze observaties zijn gedaan door anderen, maar we zijn het er absoluut mee eens op basis van onze jarenlange ervaring met het observeren van deze vorm van criminaliteit.

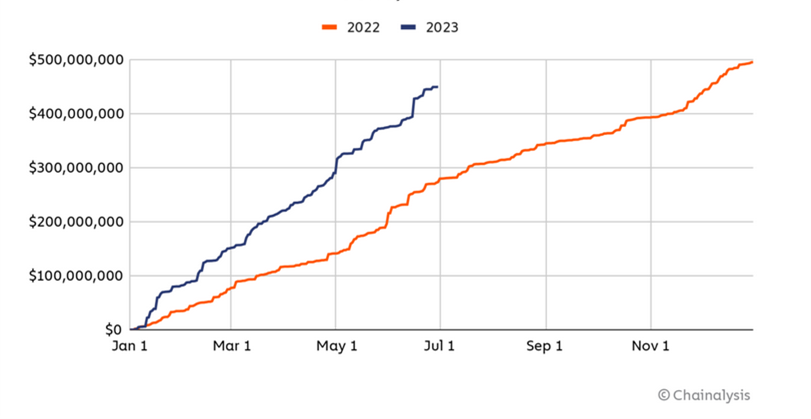

Ten eerste heeft Chainalysis, dat zojuist zijn halfjaarlijkse rapport[2] heeft gepubliceerd, benadrukt dat losgeldbetalingen helaas aanzienlijk zijn gestegen (zie hieronder). In H1 2023 heeft de totale omzet uit ransomware bijna het niveau van heel 2022 bereikt. Dit klinkt zeer herkenbaar na wat we zojuist hebben vastgesteld. Het aantal slachtoffers nadert het punt van heel vorig jaar, en de losgeldopbrengsten volgen deze trend. Dit betekent dat we dit jaar hoge volumes zien. Hoge volumes van activiteit, meer dreigingsactoren die bijdragen aan cyberafpersing, veel nieuwe 'spelers' die leiden tot een groter aantal slachtoffers. De vraag blijft of de kans op betaling is toegenomen in de eerste helft van 2023, of dat de hoeveelheid slachtoffers opweegt tegen de hogere losgeldopbrengsten die Chainalysis heeft gevonden.

Het rapport wijst er verder op dat zowel zeer kleine als zeer grote betalingen zijn toegenomen in 2023. Zo had de ransomware-variant Cl0p bijvoorbeeld een gemiddelde betalingsgrootte van $1,730,486 in 2023, terwijl andere varianten zoals Dharma slechts een gemiddelde van $265 verdienden. Deze trend van zowel lage als hoge betalingen zien we dus opnieuw.

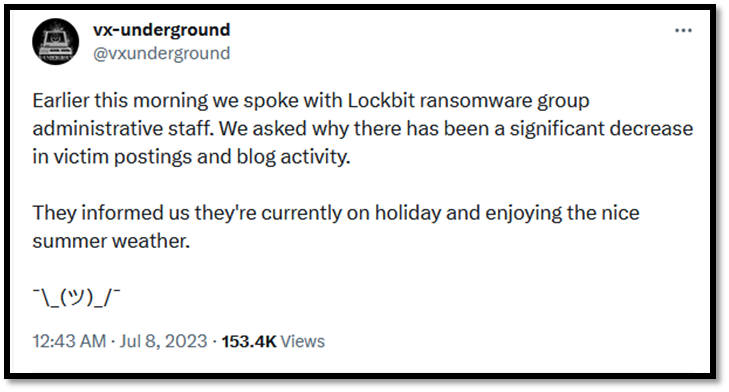

De tweede observatie waarvan we verwachten dat deze de komende twee maanden zal plaatsvinden, is dat dreigingsactoren vakantie zullen nemen. Vooral in 2020 en 2021 zagen we meestal een rustigere zomerperiode, terwijl we aan het einde van Q3 en heel Q4 hoge volumes van activiteit registreerden. Deze trend werd in 2022 niet voortgezet, en we geloven dat de oorlog mogelijk het ecosysteem in 2022 heeft "onderbroken", wat deze anomalie veroorzaakte.

Zoals we verwachtten, zagen we onlangs een tweet van vx-underground[3] waarin de LockBit3-groep precies dat werd gevraagd. Volgens de tweet heeft LockBit3 bevestigd dat ze een zomerstop hebben genomen (zie screenshot).

Wil je meer lezen over dit onderwerp? Download de Cy-Xplorer 2023 voor meer inzichten in cyberafpersing.