Dans l’œil de notre CyberSOC : analyse de la campagne de malspam Qealler

L’attaquant derrière les campagnes de malspam Qealler semble avoir fait évoluer ses techniques d’attaque.

Qealler : des campagnes de plus en plus nombreuses

Depuis plusieurs mois, le CyberSOC d’Orange Cyberdefense suit et détecte des campagnes de malspam visant à distribuer un malware de type Stealer, codé en java, nommé Qealler. Les TTPs suggèrent que ces campagnes sont orchestrées par le même attaquant ou le même groupe. Depuis plusieurs semaines, nous observons une intensification de l’activité : les campagnes sont de plus en plus rapprochées et le nombre et le type d’entreprises ciblées s’accroît. L’analyse de notre équipe donne un éclairage sur ce malware relativement peu connu.

malspam : détails de l’attaque

La méthode de distribution se fait par le biais d’e-mails contenant une pièce jointe supposée être un document PDF destinées aux victimes. Nous notons que la pièce jointe est en réalité une image (logo PDF), associée à un lien hypertexte pointant vers le malware.

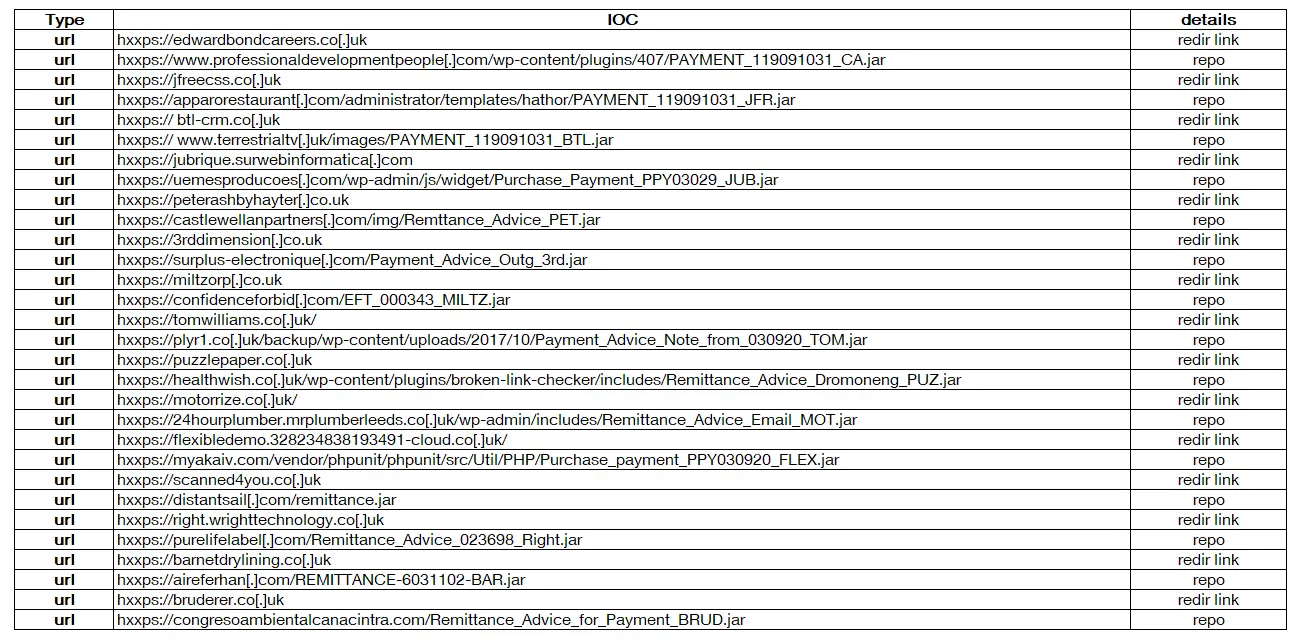

Dans la majorité des cas, nous retrouvons les patterns suivants :

- Le headerFrom Smtp commence par “Account <” ou “Account Payable <“

- Le sujet contient systématiquement “Remittance” accompagné généralement des patterns “Advice” ou “Account” accompagnés d’une suite de chiffres (une fausse référence).

- Le mail est rédigé en anglais.

Un lien redirigeant vers la pièce jointe (dans le cas présent hxxps://conne.co[.]uk)

Figure 1 : exemple de mail malveillant – source CyberSOC d’Orange Cyberdefense

A noter que le message provient d’une adresse email légitime dont le compte a très certainement été compromis au préalable par l’attaquant. Dans tous les cas observés, il s’agit systématiquement d’adresses email Microsoft Office 365.

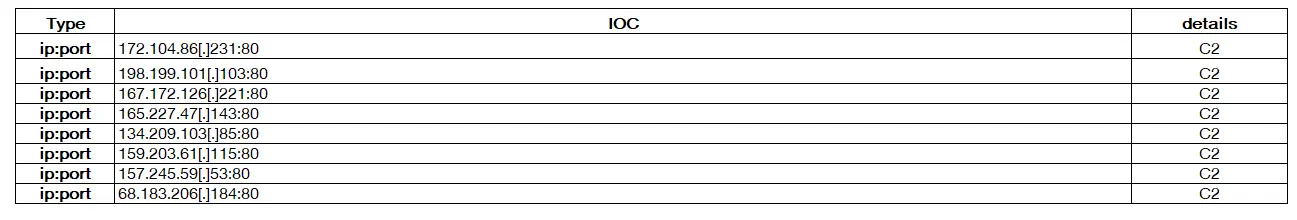

Chaque email est adressé à une liste très restreinte de cibles (1 à 5 personnes maximum). Pour rendre son attaque plus massive et ciblée, l’attaquant utilise de nombreuses adresses emails de sources différentes. Comme évoqué, ces adresses d’émission sont rattachées à des entreprises existantes et probablement à des comptes usurpés. Via l’analyse des headers SMTP, il a également été possible de remonter à quelques adresses IP utilisées par l’attaquant pour envoyer ces campagnes d’emails. Il s’agit d’adresses appartenant à des hosters. Il semble que ces IP soient rattachées à des serveurs probablement compromis par l’attaquant.

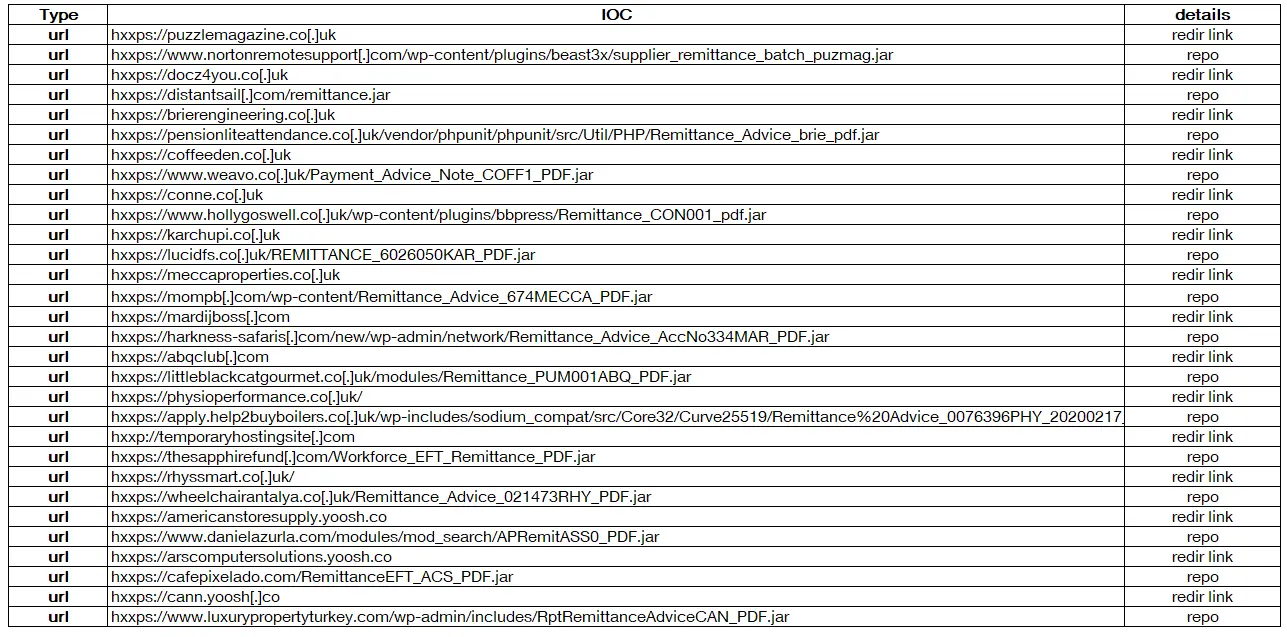

Le lien mène à une redirection d’URL permanente (http 301), qui redirige vers le site hébergeant le payload. Il s’agit très souvent de sites wordpress compromis sur lesquels l’attaquant a déposé son payload faisant ainsi office de repository. L’URL est facilement indentifiable car elle contient systématiquement le mot “Remittance” et finit par “_pdf.jar” ou “_PDF.jar”. A noter cependant que cette nomenclature n’a pas été respectée durant la dernière campagne.

Figure 2 : redirection http – source CyberSOC d’Orange Cyberdefense

Pour maximiser ses chances de succès, l’attaquant utilise en moyenne pour chaque campagne une dizaine de sites de redirection et autant de sites faisant office de repository.

Qealler : analyse technique

Qealler, également connu sous le nom Pyrogenic, est un malware de type Stealer écrit en Java. Les premières traces de ce malware sont référencées aux environs du mois d’aout 2018 (VirusTotal).

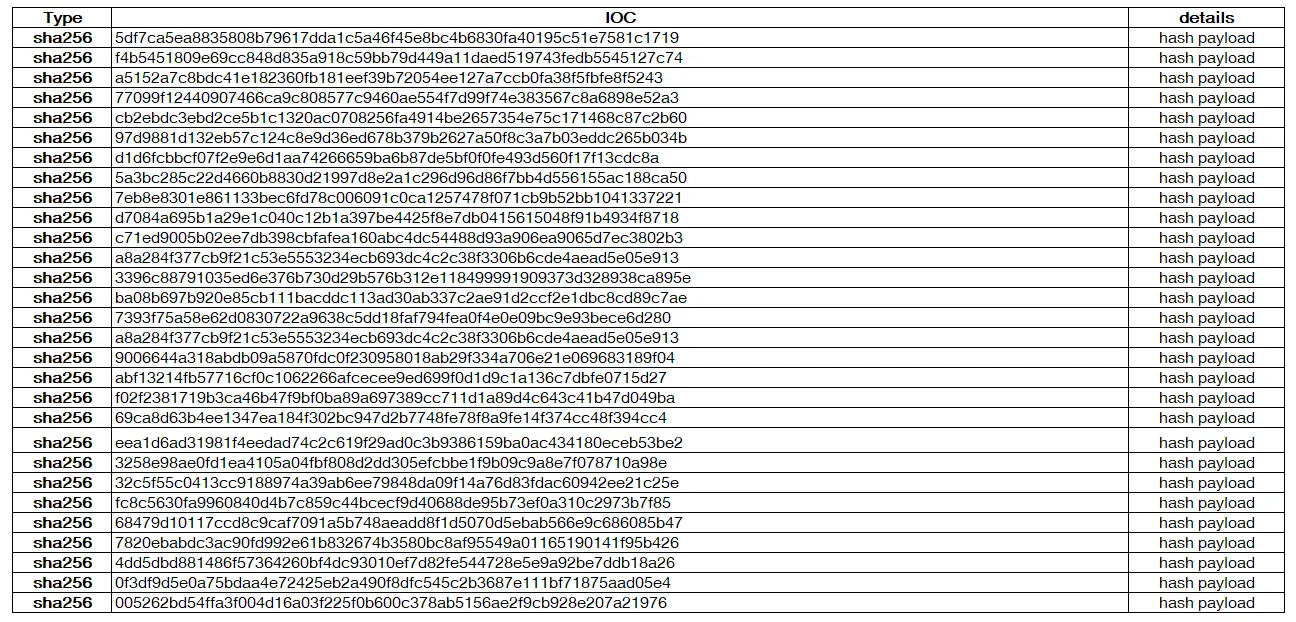

Plusieurs articles présentant ce malware ont été publiés au début de l’année 2019 par CyberArk[1] et Zscaler[2]. Comme le présente ces articles, le malware est toujours mal détecté par la plupart des antivirus. De plus, le fonctionnement de ce dernier a évolué depuis la rédaction de ces articles.

Figure 3 : résultat VT pour f02f2381719b3ca46b47f9bf0ba89a697389cc711d1a89d4c643c41b47d049ba Source : VirusTotal

L’article de Zscaler couvre la version nommée « reloaded » du malware. La version actuelle (V4) contient plusieurs évolutions. Si le malware est toujours fortement obfusqué, nous notons que les flux réseaux sont intégralement chiffrés. De plus, dans la version couverte par Zscaler, le malware utilise QaZagne, un fork du projet python LaZagne, pour dérober les credentials. Ce n’est plus le cas dans les campagnes actuelles.

Le payload étudié f02f2381719b3ca46b47f9bf0ba89a697389cc711d1a89d4c643c41b47d049ba est une archive jar contenant un grand nombre de ressources. On compte 469 classes et 233 fichiers divers (.7z, .csv, .so, .txt etc). Contrairement à ce que suggèrent leurs extensions, ces fichiers sont en réalité chiffrés.

L’archive jar se comporte comme un loader. En résumé, à l’exécution, il va déchiffrer une partie des données chiffrées contenues dans l’archive obtenant ainsi du code qui va permettre au loader de contacter son C2. Une fois le contact établi, il va récupérer le code permettant d’exfiltrer les credentials.

Ce malware est notamment en mesure de dérober les credentials Windows (System et Outlook), ceux stockés dans la plupart des navigateurs web (Chrome et dérivés, Firefox et dérivés, IE) ainsi que les credentials d’accès à certaines bases de données et outils de développement. Le malware contient une classe pour chaque source de credentials qu’il cherche à dérober.

Figure 4 : arborescence des classes de stealing – source CyberSOC d’Orange Cyberdefense

Nous remarquons également que le malware va exfiltrer des informations sur le système telles que la version d’OS, l’adresse IP public et privée etc.

Détection de Qealler

Au niveau de son comportement, nous remarquons qu’il se connecte à l’adresse IP du C2 (spécifiée en statique dans le code du malware). Il n’effectue donc pas de requête DNS. Il se connecte au C2 directement par IP sur le port 80. A noter que via les rapports d’exécution du malware en sandbox, il est aisé d’identifier le C2. Il reste cependant important d’analyser plus en détails le malware car il peut contenir un autre C2 servant de backup.

Nous notons également que le malware effectue une requête sur le site bot.whatismyipaddress.com afin d’obtenir l’IP public de la machine infectée.

Sur la machine cible, le malware dépose également deux DLL : sqlite et jnidispatch (supprimées une fois le process terminé) dans le répertoire AppData\local\temp de l’utilisateur. Il va également créer un fichier sqlite dans ce même répertoire. Le nom du fichier est toujours de la forme AppData\local\Temp\\d+\\d{30,}\.tmp. Les credentials dérobés vont être stockés dans cette base de données avant d’être envoyés au C2.

Le malware va également exécuter cmd.exe pour lancer Powershell. La commande étant très spécifique, elle constitue un bon moyen de détecter l’exécution du malware sur une machine.

Conclusion

Notre CyberSOC suit cet attaquant depuis plusieurs mois. Si les grandes lignes de son mode opératoire n’ont pas vraiment changé, il l’a cependant fait évoluer pour être plus discret. A notre connaissance, c’est le seul à utiliser ce malware.

Nous avons également remarqué une intensification et une diversification de son activité. Alors qu’il ciblait plus particulièrement les entreprises anglaises ou filiales anglaises de groupes internationaux, depuis le début d’année ses campagnes visent des entreprises diverses localisées en Europe et aux Etats-Unis.

Pour chacune de ses campagnes, l’attaquant engage des moyens non négligeables : nombre important d’adresses mails compromises pour la diffusion du malspam, plusieurs serveurs web compromis pour héberger ses payloads, plusieurs C2 etc. Cela suggère qu’il dispose de moyens et d’un certain niveau technique.

Enfin, le code du malware est également intéressant. Alors que beaucoup de stealers s’intéressent aux wallets de crypto-monnaies (outre les credentials classiques), celui-ci se focalise sur des logiciels assez spécifiques tels que Tortoise ou Squirrel.

Si pour l’instant ce malware est seulement utilisé pour du vol de credentials, il n’est pas impossible que l’attaquant le fasse évoluer ou l’utilise à d’autres fins. En effet, son côté modulaire lui confère la possibilité d’être facilement personnalisable.