11 mei 2021

Auteurs: Adam Ridley and Diana Selck-Paulsson

Dit artikel is het tweede deel van een serie over hoe cyberafpersing (Cy-X) en dreigende partijen gebruikmaken van neutralisatietechnieken om hun kwaadaardig gedrag te rechtvaardigen. Het eerste deel introduceerde de onderzoeksaanpak en een gedetailleerder overzicht van de toepassing van een neutralisatietheorie om de persoon of personen die deelnemen aan misdaad beter te begrijpen.

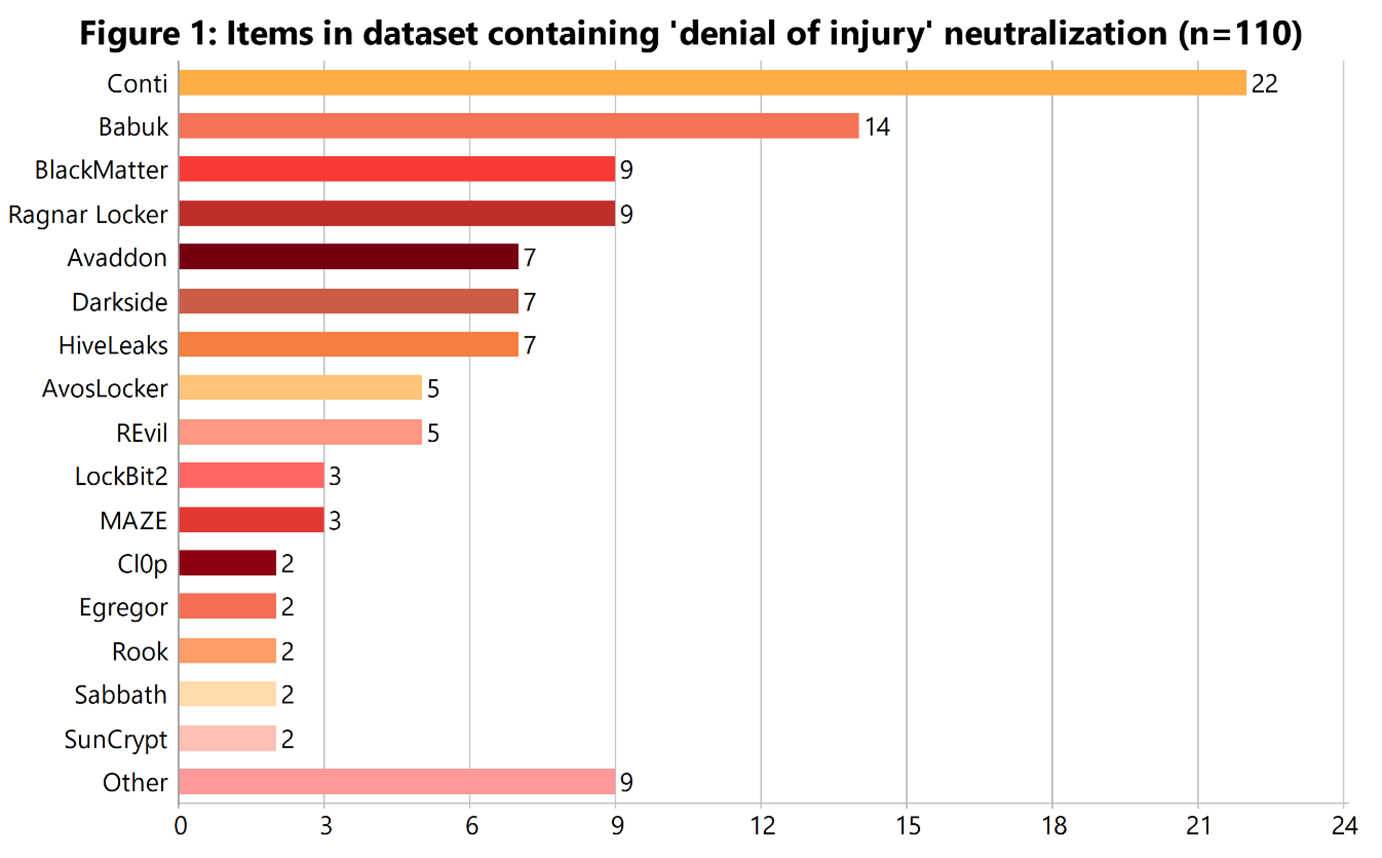

Als iemand een misdaad begaat, zou die persoon zijn daden kunnen rechtvaardigen door te zeggen: ‘Niemand is gewond geraakt’. Dit wordt 'ontkenning van letsel' genoemd. Een neutralisatietechniek, waardoor mensen die deelnemen aan een misdaad tijdelijk kunnen afwijken van de geaccepteerde normen zonder de maatschappelijke moraal in gevaar te brengen (Sykes en Matza, 1957).

Begrip over het (bewust of onbewust) inzetten van neutralisatietechnieken door delinquenten als het gaat om cybercriminaliteit, is belangrijk om de vloedgolf van cyberafpersing tegen te gaan.

Taalgebruik als ‘er is niemand gewond geraakt’ kan erop wijzen dat de persoon in kwestie van mening is dat de actie niet telt als een 'misdaad', of dat deze persoon afstand probeert te nemen van het label 'crimineel'. In ons onderzoek naar ransomware en cyberafpersing kwam deze vorm van neutralisatie het meest voor. In dit artikel delen we voorbeelden van hoe mensen die betrokken zijn bij dergelijke activiteiten proberen om hun gedrag te herdefiniëren als niet-afwijkend. We laten een aantal technieken en strategieën zien hoe dreigende partijen hun kwaadaardige gedrag presenteren als een 'dienst'.

In sommige gevallen wordt het misdrijf gepresenteerd als voordelig voor het slachtoffer door zwakke plekken en kwetsbaarheden in de beveiliging bloot te leggen, vergelijkbaar met een 'bug bounty'-programma. In andere gevallen wordt het geprojecteerd als de algemene digitale samenleving veiliger maken voor organisaties die gevoelige gegevens roekeloos en onveilig opslaan.

Daarnaast ontdekten we dat dreigende partijen zakelijk taalgebruik overnemen. Wij geloven dat dit ook een vorm van 'ontkenning van letsel' is. Deze techniek probeert het gedrag te legitimeren als zakelijke activiteit tussen een dienstverlener en een klant.

Ook is ontdekt dat dreigende partijen hun gedrag rationaliseren of neutraliseren door expliciet of impliciet te suggereren dat slachtoffers gemakkelijk de ‘dienst’ (van afpersing) kunnen betalen. Een dergelijke aanpak is ook beschreven door Sykes en Matza (1957) in onderzoek naar hoe delinquenten die vandalisme plegen hun gedrag rationaliseren.

In dit artikel, en in de rest van de serie, onderzoeken we het bewijs van neutralisatietechnieken dat aanwezig is in onze dataset van 232 unieke items. Deze omvatten chats over losgeldonderhandelingen, persberichten, aankondigingen en gelekte sites afkomstig van 35 verschillende dreigende partijen.

We maakten gebruik van de ‘framework benadering’ als leidraad voor de thematische analyse van onze kwalitatieve dataset (Ritchie en Spencer, 1994). Dit omvatte vertrouwd raken met de data, het ontwikkelen en toepassen van een codeersysteem, het in kaart brengen van de gecodeerde segmenten en vervolgens het interpreteren van de data met behulp van de neutralisatietheorie (Sykes & Matza, 1957).

Er zijn ook alternatieve sociaal-wetenschappelijke theorieën die gebruikt kunnen worden om het fenomeen cyberafpersing op verschillende manieren te interpreteren en te begrijpen. Zo zou een dramaturgische analyse (Goffman, 1959) gebruikt kunnen worden om het taalgebruik van dreigende partijen te onderzoeken. Met als doel zichzelf op te stellen als professionele zakenmensen die een 'rol' vervullen, vergelijkbaar met een acteur die een rol speelt op een podium.

We pogen niet om de rijke verscheidenheid aan verklarende theorieën binnen een artikel of zelfs in de gehele serie op te nemen. Het punt is simpelweg dat de neutralisatietheorie niet moet worden gezien als de enige benadering.

Bovendien staan wij als leden van de cybersecurity-industrie niet objectief in het onderzoek. Onze subjectiviteit en vooringenomenheid blijkt uit het gebruik van termen als 'dreigingsactor' en 'cyberafpersing', die waardeoordelen bevatten.

De implicaties van de subjectiviteit zijn belangrijk en verdienen het om verder onderzocht te worden, maar daar zullen we in het artikel niet verder op ingaan. Voor een meer diepgaande verkenning van dit onderwerp, zie Law en Singleton (2000).

We erkennen ook dat de dataset niet representatief is voor alle onderhandelingsgesprekken. Tevens moeten de schrijvers niet worden gezien als een representatie van alle individuen binnen dreigende partijen. Wat we hebben bestudeerd, is alleen wat we hebben kunnen verzamelen van het dark web.

Daarnaast waren we ook niet de oorspronkelijke ontvanger van de dataset, het materiaal is dus geïnterpreteerd op een indirecte manier. Tegenovergesteld van interviews met vrijwillige deelnemers, hetzij met leden van dreigende partijen of de slachtoffers zelf. Dergelijke interviews zouden in vervolgonderzoek tot andere inzichten kunnen leiden op dit gebied.

Misschien wel de meest opvallende voorbeelden van ontkenning van letsel waren die waarbij de dreigende partijen hun kwaadaardige gedrag als een dienst aanboden, hetzij aan het slachtoffer of aan de samenleving in het algemeen. We ontdekten dat deze aanpak vooral werd gebruikt door Ragnar_Locker, Sabbath, Babuk, Maze, Pysa en Quantum.

In het onderstaande citaat argumenteerde Ragnar_Locker dat hun acties geen schade toebrachten aan het slachtoffer. In plaats daarvan gebruikte de dreigende partij taal om zichzelf neer te zetten als een partij die probeerde de partners en klanten van het slachtoffer te helpen, omdat het slachtoffer nalatig en onverantwoordelijk was (door het losgeld niet te betalen).

“Als de leidinggevenden van [NAAM BEDRIJF AFGESCHERMD] echt geven om de vertrouwelijkheid en veiligheid van hun partners en klanten, moeten ze contact met ons opnemen om te onderhandelen over de voorwaarden van de deal. . . . Als ze geen contact met ons opnemen [voor de deadline], dan zal iedereen op de hoogte zijn van de nalatigheid en onverantwoordelijkheid van hun kant.”

- Ragnar_Locker, Gelekte Pagina 1

Deze tactiek lijkt bedoeld te zijn om de lezer af te leiden van de kwaadaardigheid van de aanval en de schade die de aanval toebracht aan het slachtoffer.

In tegenstelling hiermee rechtvaardigen zowel Sabbath als Ragnar_Locker hun daden door te beweren dat het hun doel was om zwakke plekken in de beveiliging van organisaties aan te tonen (bijvoorbeeld ‘een beveiligingsaudit’ of ‘bug hunting’). Hiermee impliceerden de dreigende partijen dat hun cyberaanvallen geen schade veroorzaakten bij de slachtoffers.

In plaats daarvan leken de dreigende partijen hulp aan te bieden om slachtoffers te beschermen tegen (andere) kwaadwillende partijen die gestolen of gelekte data

zouden misbruiken.

“Bedrijven die worden aangevallen door Ragnar_Locker kunnen dit beschouwen als een beloning voor het opsporen van zwakke plekken, we laten zien wat er kan gebeuren. Maar vergeet niet dat er veel mensen op het internet zijn die geen geld willen - iemand wil misschien alleen crashen en vernietigen. Dus betaal liever aan ons en we zullen je helpen om dergelijke problemen in de toekomst te voorkomen.”

- Ragnar_Locker, Over ons 1

De neutralisatie van Sabbath is met name beperkt. Ze lekten de data van het slachtoffer omdat ze weigerde te betalen, wat tegenstrijdig is. Sabbath beweerde namelijk te helpen in plaats van te schaden, maar hun afpersings- en chantagetactieken wezen precies in de tegenovergestelde richting.

Het lijkt erop dat Sabbath de verantwoordelijkheid voor de lek probeerde af te schilderen als een laatste redmiddel dat niet zou hebben plaatsgevonden als het bedrijf de ‘beveiligingsaudit’ had aanvaard en betaald. De schrijven lijkt in staat om morele beslissingen te kunnen maken op basis van de acties van het slachtoffer. Het is ook mogelijk dat dit een overtuigingstechniek is om het slachtoffer, of toekomstige slachtoffers, te overtuigen om het losgeld te betalen door de afpersing te framen als een dienst in plaats van een misdaad.

Naast het framen van de aanvallen als een 'dienst' richting het slachtoffer, positioneerde Maze zichzelf ook als Julian Assange of Edward Snowden door te beweren dat hun aanvallen helpen om digitale ruimtes veiliger te maken.

"Sommige mensen zoals Julian Assange of Edward Snowden probeerden de realiteit te laten zien. Nu is het onze beurt. Wij zullen de situatie veranderen door roekeloze bedrijven te laten betalen voor elke datalek. Je zult steeds vaker over onze succesvolle aanvallen in het nieuws lezen.”

- Maze, persbericht maart 2020

Op deze manier beargumenteerde Maze dat hun cyberaanvallen in de eerste plaats niet gericht waren op het toebrengen van schade aan de slachtoffers, maar gerechtvaardigd waren omdat ze onverantwoordelijke bedrijven dwongen om hun gedrag te veranderen en hun cyberbeveiliging te verbeteren.

Quantum gebruikte een vergelijkbare aanpak op hun 'Over ons' pagina. Zoals hieronder te zien is, beweerden ze dat hun cyberaanvallen goedaardig waren en dat het algemene doel was om bedrijven te dwingen sterkere beveiligingsmaatregelen te treffen.

De tekst is zo geformuleerd dat overwegingen over het bestaan van schade bij slachtoffers worden uitgesloten door een beroep te doen op het hogere doel, om organisaties te motiveren hun cyberbeveiliging te verbeteren.

Aangezien Quantum de impact en de schade bij slachtoffers door deze acties uitsloot, ontkende de dreigende partij letsel of dat er überhaupt een slachtoffer bestond. De laatste is een ander type neutralisatietechniek die verder zal worden onderzocht in het volgende onderdeel van dit onderzoek. In beide gevallen probeerde Quantum de lezer ervan te overtuigen dat hun acties een dienst zijn die de maatschappij ten goede komt.

Er is waargenomen dat dreigende partijen vaak taal imiteren die normaal gesproken in een zakelijke omgeving wordt gebruikt (154 gevallen in 96 unieke items in de dataset). Dreigende partijen probeerden hun cyberaanvallen te presenteren als legitieme zakelijke activiteiten door het taalgebruik na te bootsen. Figuur 2 toont het aantal unieke items in de dataset die zakelijk taalgebruik bevatten. En Figuur 3 is een woordwolk die sleutelwoorden uit de gecodeerde segmenten benadrukt.

We stellen dat het patroon een uitbreiding is van de neutralisatietechniek ‘ontkenning van letsel’. Dit komt doordat de poging om de aanval te rechtvaardigen logischerwijs ook leidt tot de conclusie dat losgeldbetaling in feite een betaling is voor legitieme diensten tussen twee bedrijven.

Het meest voorkomende voorbeeld van deze techniek was wanneer de dreigende partij taal gebruikte zoals 'klantenservice' of 'klant'. De dataset bevatte 63 unieke items met dergelijk taalgebruik. Dit had als gevolg dat de interactie met slachtoffers werd gezien als een zakelijke transactie in plaats van als afpersing.

De tweede groep termen omvatte uitdrukkingen als 'verkoopafdelingen', 'producten' en 'onze software', wat impliceerde dat de dreigende partijen commerciële bedrijfsentiteiten waren. Deze termen kwamen voor in 21 items in de dataset. Enkele voorbeelden zijn hieronder toegevoegd:

Daarnaast zijn er ook voorbeelden van taalgebruik door dreigende partijen, zoals REvil, Maze, Conti en Rook, die doet denken aan een 'verkooppraatje'. Bijvoorbeeld:

“Wij hebben het beste dataversleuteling- en decoderingssysteem ontwikkeld dat momenteel beschikbaar is. Onze concurrenten staan het toe om de data van hun slachtoffers te verliezen en te vernietigen tijdens het (de-)coderingsproces, waardoor het onmogelijk wordt om de data te herstellen. Wij staan onszelf niet toe om dat te doen. Je mag dus blij zijn dat je geïnfecteerd bent door onze jongens en niet door onze concurrenten. Dit betekent dat als je betaalt voor de decodering, je er zeker van kunt zijn dat al je gegevens worden gedecodeerd.”

- REvil, Klantenportaal 1

REvil lijkt zichzelf te positioneren als een superieure speler op de 'markt' door het gebruik van een verkooppraatje. Termen als 'het beste systeem' en 'onze concurrenten' zijn vergelijkbaar met het taalgebruik van legitieme dienstverleners die proberen om potentiële klanten te overtuigen.

In een losgeldbrief gebruikte Maze een soortgelijke verklaring die leest als een verkooppraatje om klanten gerust te stellen voorafgaand aan een aankoop. Vanuit ons perspectief (als leden van de cybersecurity-industrie) verhult het 'verkooppraatje' het feit dat de interactie tussen de dreigende partij en het slachtoffer een afpersing is, en geen aankoop van een legitieme service:

“Hoe zit het met garanties? We begrijpen je stress en zorgen. Daarom heb je een GRATIS mogelijkheid om onze service te testen door direct gratis drie bestanden op je computer gratis te ontsleutelen! Als je problemen hebt, staat ons vriendelijke ondersteuningsteam altijd klaar om je te helpen in een live chat!”

- Maze, losgeldbrief 1

Tot slot bevatte de dataset nog 46 items die we beschrijven als 'overige zakelijke termen'. Deze termen hebben niet noodzakelijk een gemeenschappelijke noemer die ze samenbrengt, maar vallen wel onder zakelijk taalgebruik. Voorbeelden hiervan zijn woorden als 'merkreputatie', 'fundament van ons bedrijf', 'markt', 'belofte van geheimhouding' en 'informatie verzamelen en analyseren'.

“Interviewer: Wat maakt REvil zo speciaal? De code? Affiliaties? Media-aandacht?

REvil: Ik denk dat het al deze elementen zijn die samenwerken. Bijvoorbeeld dit interview. Waarom zouden we het nodig hebben? Aan de andere kant kunnen we het beter geven dan onze concurrenten. Ongewone ideeën, nieuwe methoden en merkreputatie leveren allemaal goede resultaten op.”

- REvil, Interview 2

“Simpel gezegd - de kans dat de hel bevriest is groter dan dat we onze klanten misleiden. We zijn de meest elitaire groep op de markt en onze reputatie vormt de basis van ons bedrijf en we zullen onze contractuele verplichtingen nooit schenden.”

- Conti, Onderhandeling chat 11

“Het Maze Team werkt hard aan het verzamelen en analyseren van informatie over onze klanten en hun werk. We analyseren ook de status van onze klanten na een aanval. Hoe snel ze in staat waren om te herstellen na de succesvolle onderhandeling of zonder samenwerking.”

- Maze, persbericht juni 2020

Samengevat hebben we een significant aantal situaties waargenomen waarin dreigende partijen taalgebruik overnemen dat door legitieme bedrijven wordt gebruikt tijdens transacties. Dit zou kunnen duiden op het gebruik van neutralisatie, waarmee bedreigers ontkennen dat het slachtoffer schade ondervindt van versleutelings- en afpersingsactiviteiten.

We stellen daarom voor dat het gebruik van dergelijke taal een herkaderend effect heeft voor de dreigende partij, waardoor het gedrag wordt beschouwd als een commerciële dienstverlening.

De sociologie heeft ook andere theoretische kaders die dit bewijs anders zouden kunnen interpreteren. Een dramaturgische analyse (Goffman, 1959) suggereert bijvoorbeeld dat de dreigende partijen zakelijke taal gebruiken voor performancedoeleinden. Ze willen gezien worden als professionals die de rol van de 'digitale elite' vervullen in plaats van kruimeldieven of criminelen.

Uit de dataset blijkt dat een derde van de dreigende partijen overtuigt was dat het slachtoffer de toegebrachte schade kon betalen. Dit gaat verder dan de eenvoudige definitie van ‘ontkenning van schade’, waarbij de delinquent beweert dat niemand gewond is geraakt, of dat de actie eigenlijk gunstig was voor het slachtoffer. Sykes en Matza schreven in 1957 het volgende aan de hand van het voorbeeld van vandalisme:

“Voor de delinquent kan onrechtmatigheid echter afhangen van de vraag of er al dan niet iemand duidelijk is geschaad door het wangedrag. Deze kwestie is voor verschillende interpretaties vatbaar. . . er kan worden beweerd dat de personen wier eigendom is vernietigd, het zich goed kunnen veroorloven.”

- Sykes en Matza, 1957: 667

Ter ondersteuning van deze theorie zagen we dat bij 12 van de bedreigende groepen in 46 gevallen dat hun onderliggende motivatie het verdienen van geld was.

“Ons bedrijf schaadt geen individuen en is alleen gericht op bedrijven. Het bedrijf heeft altijd de mogelijkheid om geld te betalen en alle data te herstellen.”

- BlackMatter, Interview 1

“Hoe groter de kapitalisatie van het bedrijf is - hoe beter. Er zijn geen [andere] belangrijke factoren. . . Onze doelwitten zijn bedrijven, kapitalisten.”

- LockBit, Interview 2

Sommige bedreigende partijen, zoals Babuk, verklaarden dat ze winstgevende bedrijven of organisaties met een aanzienlijke cashflow als doelwit kiezen, juist omdat de onderliggende motivatie het verdienen van geld was.

“We vallen geen slachtoffers aan in landen, zoals Rusland, Polen of andere post-Sovjetlanden. Om de eenvoudige reden – dat ze gewoon het geld niet hebben om voor onze diensten te betalen.”

- Babuk, Interview 2

Een veelgebruikte techniek die we zagen in de onderhandeling chats was dat dreigende groepen hun slachtoffers vertelden dat de losgeldprijzen waren vastgesteld op basis van wat zij dachten dat de slachtoffers konden betalen. Avaddon was bijvoorbeeld heel expliciet in één onderhandeling:

Later in dezelfde onderhandeling gaf Avaddon meer uitleg over de 'schade-impactanalyse' die ze gebruikten om de losgeldprijs te bepalen en waarom ze dachten dat het slachtoffer het kon betalen:

BlackMatter gebruikte een vergelijkbare aanpak door uit te leggen dat het losgeldbedrag was vastgesteld op basis van de financiële overzichten van het slachtoffer. Ze argumenteerde dat het slachtoffer zicht aanstelt in hun claim dat ze het zich niet konden veroorloven om te betalen, aangezien de financiële overzichten van het slachtoffer het tegenovergestelde leken aan te tonen.

“Je bedrijf heeft meer dan 200 miljoen dollar omzet. Ik denk dat je de prijs kunt betalen. Maar we zien hier zaken, en dit zijn onderhandelingen. . . Nou, als je zo'n slecht bedrijf bent, geef ons dan de belastingrapporten en we zullen op basis daarvan een korting geven. We willen begrijpen in welke groep je zit van degenen die bereid is om te onderhandelen en te betalen? Of ben je een lachertje die reputatieschade lijdt, evenals het niet herstellen van bestanden?”

- BlackMatter, Onderhandeling chat 2

Deze motivaties zijn vaak gebaseerd op de geschatte jaarlijkse inkomsten van het slachtoffer, in plaats van de jaarlijkse winst. Een voorbeeld hiervan is hieronder toegevoegd:

“Volgens de openbare gegevens is de omzet 47.000.000 $, dus deze prijs is redelijk. . . We denken niet dat onze schattingen onjuist zijn. De financiële verslagen zijn iets betrouwbaarder, dan je woord hier en nu. . . We hebben de financiële gegevens en bankrekeningen bekeken en weten dat je meer geld beschikbaar hebt. We zijn bereid om wat korting te geven, maar die prijs is niet redelijk. We hebben veel privégegevens die veel meer kosten.”

- Conti, Onderhandeling chat 8

Er zit een valse logica in het vaststellen van losgeld op basis van inkomsten door bedreigende partijen. Dit komt omdat de inkomsten verschillen van de winst. Een organisatie met hoge inkomsten kan te maken hebben met een aanzienlijk begrotingstekort, waardoor het slachtoffer niet in staat is om de prijs te betalen.

Het is de moeite waard om terug te keren naar Sykes en Matza, die opmerkten dat het ontkennen van letsel en de daarmee samenhangende 'onrechtmatigheid' voor verschillende interpretaties vatbaar is voor de delinquent (1957: 667). Deze interpretaties hoeven niet noodzakelijk te kloppen. Ze moeten slechts voldoende zijn voor de dader om te dienen als neutralisatie.

De bovenstaande voorbeelden tonen aan dat het gedrag van sommige bedreigende partijen, die zich bezighouden met cyberafpersing, overeenkomt met de neutralisatietechniek 'ontkenning van schade'. Bewijs toont aan dat sommige leden van dreigende partijen hun activiteiten presenteren als een legitieme dienst of een commercieel product dat kan worden gekocht.

Deze neutralisatietechniek verdraait echter de werkelijkheid. Er is sprake van een machtsverschil tussen de bedreiger en het slachtoffer, waarbij het afpersingsproces duidelijke gevolgen heeft als het slachtoffer ervoor kiest niet te betalen (dat wil zeggen het lekken van gevoelige data). Bovendien is het slachtoffer deze zogenaamde 'zakelijke transactie' niet vrijwillig aangegaan.

Inzicht in de denkwijze van dreigende partijen roept belangrijke vragen op die verder onderzoek waard zijn. Hoe komt het dat sommige delinquenten die zich bezighouden met cyberafpersing proberen te ontkennen dat het slachtoffer schade heeft geleden? Is het omvormen van de afpersing als een 'dienst' een manier om slachtoffers ervan te overtuigen het losgeld te betalen, mogelijk tegen een hogere prijs? Of zijn de neutralisaties van bedreigers een oprechte poging om hun persoonlijke moraal tijdelijk te herzien, zodat ze deze dreigingen kunnen uitvoeren?

Bovendien, als we aannemen dat het financiële aspect een belangrijke motivatie is, rijst de vraag of slachtoffers tijdens de onderhandelingsfase het geëiste losgeld kunnen verlagen. Dit zou bereikt kunnen worden door op de een of andere manier in te spelen op de neutralisatietechnieken die dreigende partijen inzetten, om zo hun gedrag te matigen.

In het volgende artikel gaan we in op de neutralisatietechniek 'ontkenning van slachtoffer'. Zoals duidelijk zal worden, is er vaak overlap tussen deze techniek en 'ontkenning van letsel'. Toch zien we subtiele verschillen in de manier waarop de twee technieken worden gebruikt.