Weten cybercriminelen en afpersers die betrokken zijn bij ransomware-aanvallen diep van binnen dat hun activiteiten crimineel of afwijkend zijn?

Introductie

Auteurs: Diana Selck-Paulsson & Adam Ridley

Dit artikel is het eerste deel van een serie waarin we onze bevindingen presenteren van een kwalitatief onderzoek naar ransomware- en cyberafpersing activiteiten gedurende de afgelopen twee jaar. Hiermee zetten we de toon van de oorspronkelijke onderzoeksvraag, hoe we data hebben verzameld en het onderzoeksmateriaal hebben geanalyseerd, evenals onze eerste voorlopige high-level bevindingen.

We gebruiken gemakkelijk de term 'crimineel' en/of 'cybercriminelen' in onze (cyber security) branche. Het is een term die indruk maakt. De term 'crimineel' kan een gevoel van angst oproepen, een angst voor iets onbekends, voor iemand anders of 'anders' dan wij. We geven er de voorkeur aan om in plaats daarvan de termen 'dreigende partij', 'overtreder' of 'delinquent' te gebruiken. Vooral in de cyberwereld weten we heel weinig over afwijkende individuen of groeperingen aan wie we specifieke acties of technieken kunnen toeschrijven. We weten niet altijd in welk land ze zich bevinden en welke wetten op hen van toepassing zijn; hun slachtoffers bevinden zich mogelijk op een heel andere plek en vanwege de anonimiteit en de virtuele aard van tijd en ruimte is toekenning moeilijk. Dus, voor de eenvoud, laten spreken over dreigende partijen, overtreders of delinquenten.

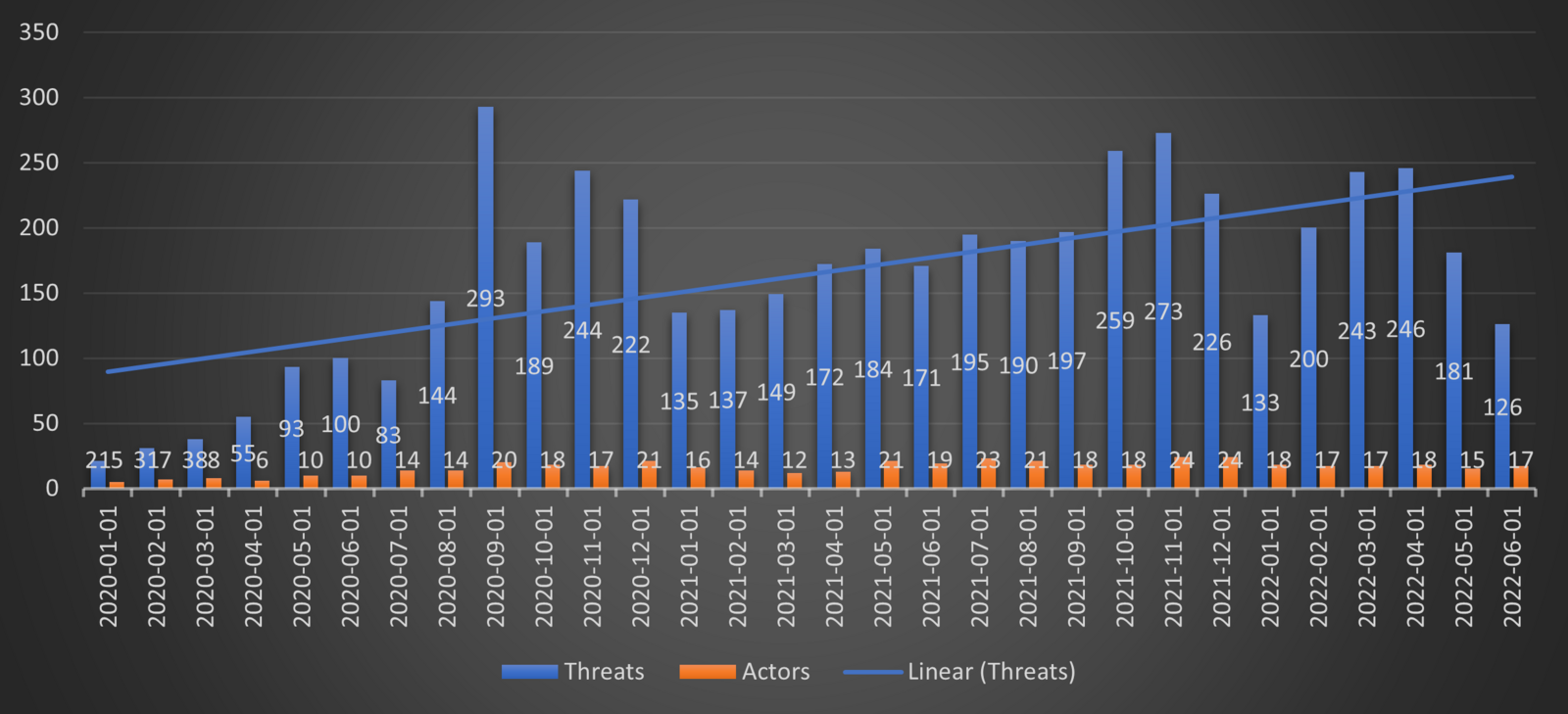

Sinds begin 2020 heeft Orange Cyberdefense zijn onderzoekscapaciteiten uitgebreid om het dreigingsniveau van ransomware en cyberafpersing beter te begrijpen. Als onderzoekers hebben we een grote verandering opgemerkt in de 'transparantie' van deze activiteiten. Dreigende partijen hebben besloten om bedrijven die slachtoffer zijn geworden van ransomware openlijk bij naam te noemen en aan de schandpaal te nagelen. Een nevenaffect van deze strategie is dat onderzoekers en anderen ook kunnen zien welke en hoeveel bedrijven slachtoffer zijn geworden van dergelijke aanvallen. Op dit moment zijn slachtoffers niet verplicht om cyberaanvallen te melden, als gevolg daarvan is er geen manier om te weten hoe ernstig de aanval echt is; er is geen centrale dataset die alles toont. En natuurlijk, zelfs nu, wanneer sommige slachtoffers openbaar online worden gepost, zijn er nog steeds een aantal 'duistere' slachtoffers waar we niets van weten. Desondanks is het aantal slachtoffers dat openbaar wordt vermeld nog steeds hoger dan we ooit hebben geweten. Dat biedt ons een goed startpunt voor het onderzoeken van deze dreigingen en de ontwikkelingen ervan.

Dreigende partijen merkten op dat het stelen van bedrijfsgegevens en het gebruiken daarvan om geld af te persen net zo effectief kan zijn als versleuteling bij het eisen van losgeld. Sommige dreigende partijen begonnen als gevolg daarvan de afgelopen twee jaar alleen ongeautoriseerde data vrij te geven en deze voor afpersing te gebruiken. Om deze reden stellen we voor om deze dreiging 'cyberafpersing' (Cy-X) te noemen in plaats van ransomware. Wat we momenteel waarnemen is dat Cy-X succesvol genoeg lijkt te zijn voor dreigende partijen om wereldwijd bedrijven slachtoffer te maken door hun eigen operaties te starten of zich aan te sluiten bij bestaande operaties.

Uit onze eigen tracking van slachtoffers van cyberafpersing (hierna 'dreigingen' genoemd in Figuur 1) blijkt dat dit fenomeen de afgelopen 2 jaar is blijven toenemen. Daarom moet deze dreiging serieus genomen worden.

In de afgelopen 18 maanden zijn we begonnen met een nieuw onderzoeksproject – naast de voortdurende dataverzameling om de omvang van de Cy-X-dreiging bij te houden – om een van onze meest dringende vragen te begrijpen en te beantwoorden:

Weten deze dreigende partijen diep van binnen dat hun activiteiten crimineel of afwijkend zijn?

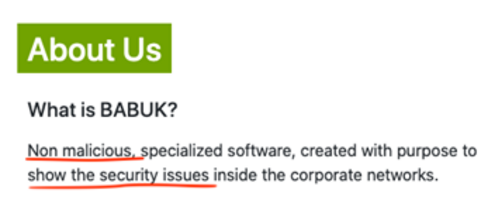

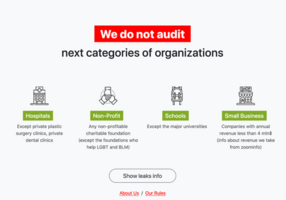

Tegen eind 2020 en begin 2021 merkten we dat dreigende partijen hun acties leken te rechtvaardigen in een taal die suggereerde dat ze alleen 'zakendoen' met hun 'cliënten', 'partners' of 'klanten'. Dreigende partijen beschrijven hun afwijkende gedrag als dienstverlening, zoals 'auditen' of 'pentesten'. Op de een of andere manier bevielen deze observaties niet goed. Ze boden geen legitieme bedrijfsdiensten aan, ze pleegden misdaden: ze vielen bedrijven wereldwijd aan en persten geld af. De communicatiekanalen die ze boden waren geen 'klantportalen', zoals ze het zelf noemen, maar slachtofferportalen. Het geld wordt niet vrijwillig betaald in ruil voor een zakelijke dienst, maar afgeperst als gevolg van dwang na afwijkende activiteiten, waarbij de slachtoffers onder druk worden gezet om de dreigende partijen te betalen.

Deze observatie, zoals te zien is in Screenshot 1, was interessant. Naast de zakelijke taal die werd gebruikt, zagen we ook een bepaalde 'toon' van argumenteren of rechtvaardigen van het gedrag voor het grotere goed. Dit omvat bijvoorbeeld het wijzen op afwijkingen in de netwerkbeveiliging of algemene kwalijke praktijken op het gebied van cyberbeveiliging en informatieveiligheid van hun slachtoffers. Hieronder volgt een fragment uit Maze waarin de beweegreden voor het criminele gedrag in 2020 wordt uitgelegd.

Er zijn veel geruchten, leugens en speculaties rond ons project. Daarom hebben we besloten om de vraag ’waarom’ en ’waarvoor’ te beantwoorden.

Waarom? Onze wereld zinkt weg in roekeloosheid en onverschilligheid, in luiheid en domheid. Als je verantwoordelijkheid neemt voor het geld en de persoonlijke gegevens van andere mensen, probeer het dan veilig te houden. Totdat je dat doet, zijn er meer projecten zoals Maze om je eraan te herinneren dat je gegevens veilig moet opslaan.

(Persbericht van Maze, november 2020)

Onderzoeksmethodologie

Tussen februari 2021 en februari 2022 is er gestart met het verzamelen van chatgesprekken, persberichten, aankondigingen en opinieartikelen van de lekkagesites. De dataverzameling resulteerde in 232 unieke contentstukken van 11 verschillende typen.

About Us | 10 |

|---|---|

Announcement | 34 |

Cyber insurance | 1 |

Forum Post | 2 |

Internal Chat | 1 |

Interview | 10 |

Leak Page | 47 |

Logo | 4 |

Negotiation Chat | 76 |

Ransom Note | 32 |

Victim Portal | 14 |

Total: 11 Types | 232 |

Tabel 1: Samenvatting van het verzamelde kwalitatieve onderzoeksmateriaal

Het onderzoeksmateriaal is verzameld van 35 verschillende dreigende partijen. Deze partijen hebben zich in het verleden, of momenteel nog steeds, actief beziggehouden met dreigingen en het beheren van een website op het dark web om hun slachtoffers bij naam te noemen en te schande maken. Een uitzondering is Ryuk, die voor zover wij weten geen dergelijke website onderhoudt. Het verzamelde materiaal is van kwalitatieve aard. Dit levert contextuele data op die openbaar is gemaakt door de dreigende partijen. Een beperking is dan ook dat de genoemde dreigende partijen het verhaal vormen en de geanalyseerde resultaten kleuren. We erkennen dus een zekere subjectiviteit van de inhoud. Aan de andere kant waren onderhandelingsgesprekken tussen de delinquenten en slachtoffers oorspronkelijk privé. Door fouten van individuen in de gedupeerde organisatie, kwamen instructies over het toegang krijgen tot de communicatiekanalen terecht op openbare websites. Ook willen we benadrukken dat deze dataset op geen enkele manier bedoeld is als representatief; er zijn onderhandelingen tussen dreigende partijen die privé zijn gebleven en dus ontoegankelijk. Toch beschouwen we de inhoud van de onderhandelingen en de andere bronnen als informatief en nuttig voor het onderzoeken naar de manier waarop delinquenten hun handelingen rechtvaardigen.

Om het verzamelde materiaal te analyseren is ervoor gekozen om een criminologische theorie op het materiaal toe te passen. Door een multidisciplinaire aanpak toe te passen, een theorie van misdaad op het fenomeen van cyberafpersing en ransomware, hopen we een beter begrip van deze dreiging te krijgen en onze initiële vraag te beantwoorden of dreigende partijen zich ervan bewust zijn dat hun handelingen afwijkend of crimineel zijn.

In 1957 stelden Sykes en Matza de vijf neutralisatietechnieken vast, een theoretische benadering om criminaliteit te begrijpen. In deze observaties gingen ze in tegen het idee dat delinquenten hun afwijkende gedrag leren via subculturen. Hierbij worden waarden en (anti-)sociaal gedrag bijgebracht in het proces van sociale interactie, wat leidt tot nieuwe alternatieve normen. In plaats daarvan merkten ze op dat delinquenten nog steeds schuld of spijt tonen en betoogden dat delinquenten 'uitbreidingen van verdediging bij misdaden, in de vorm van rechtvaardigingen voor afwijking' zouden bedenken. Deze rechtvaardigingen stellen de delinquent in staat om zich 'af te laten drijven' van de sociaal geaccepteerde normen en waarden, en deel te nemen aan delinquent gedrag. Dit betekent niet dat delinquenten sociale normen van de samenleving volledig afwijzen, maar dat ze zichzelf via neutralisatietechnieken rationeel onttrekken van de morele beperkingen, en daarmee de sociale controle. Dit gebeurt voordat ze betrokken raken bij criminele activiteiten, waardoor ze in hun eigen begrip niet-afwijkend blijven.

Sykes en Matza (1957) onderscheiden vijf verschillende soorten technieken die vandaag de dag goed worden begrepen en toegepast in de criminologie, ook in de digitale context (Brewer et al., 2020):

- Ontkennen van verantwoordelijkheid kan eenvoudig worden beargumenteerd met het idee dat het afwijkende gedrag een ongeluk was. Daarmee ontkent de delinquent zijn persoonlijke verantwoordelijkheid. Ook kan betoogd worden dat externe invloeden hebben bijgedragen aan het gedrag en dat de omstandigheden de schuld krijgen.

- Ontkennen van letsel is de vraag of iemand daadwerkelijk pijn heeft ondervonden. Dit is echter moeilijk te bepalen in de cyberspace. Schade is misschien niet 'zichtbaar'. Er kan betoogd worden dat het slachtoffer het verdiend heeft.

- Ontkennen van het slachtoffer is volgens Brewer et al. (2020) een van de meest gebruikte technieken bij het onderzoeken van cybercriminaliteit. Aangezien cybercriminaliteit soms als ‘slachtofferloos’ kan lijken, is de kans om misdaad te plegen door deze neutralisatietechniek te gebruiken zeer aanwezig. Ook kan er worden betoogd dat het letsel geen letsel is, maar een rechtmatige vergelding of straf. Zoals Sykes en Matza (1957) stellen: 'door een subtiele alchemie beweegt de delinquent zichzelf in de positie van een wreker'.

- Beroep doen op hogere loyaliteiten betekent dat delinquenten hun normen van de samenleving opofferen voor de waarden van een kleinere sociale groep. Het kan ook worden geïnterpreteerd als 'de samenleving helpen' en loyaliteit tonen aan subgroepen zoals hackergemeenschappen (Chua en Holt, 2016). Dit betekent dat individuen sociale normen en waarden niet in het algemeen verwerpen, maar mogelijk hogere loyaliteit tonen aan normen die behoren tot hun sociale subgroep.

- Het veroordelen van de veroordelaars is de laatste van de vijf neutralisatietechnieken en beschrijft wanneer delinquenten de aandacht proberen te verleggen van hun afwijkende gedrag naar de motieven en het gedrag van degenen die het afkeuren (autoriteiten, ouders, leraren, enz.).

Voorlopige onderzoeksbevindingen

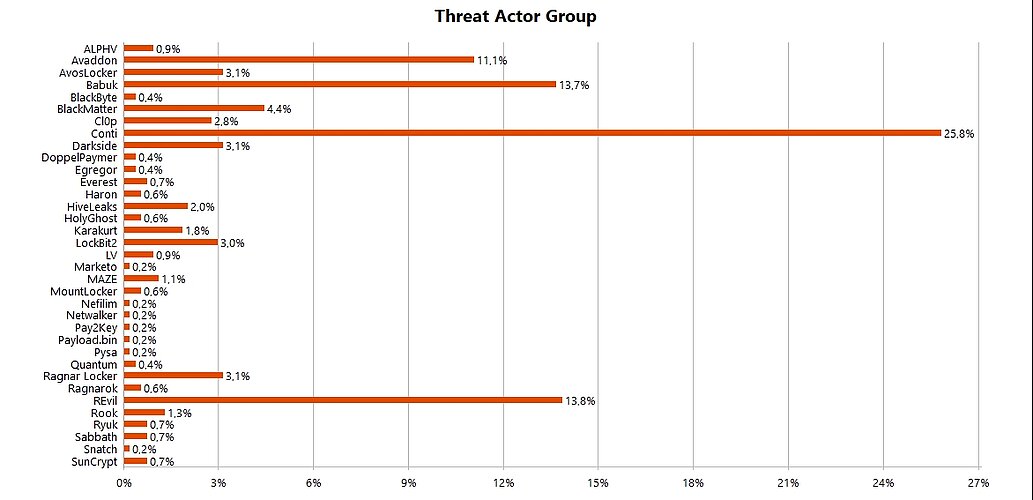

Het verzamelde onderzoeksmateriaal (n=232) is als volgt verdeeld. Het grootste deel van het onderzoeksmateriaal is verzameld uit onderhandelingsgesprekken van Conti en andere bronnen (26%), opgevolgd door REvil (14%), Babuk (14%), Avaddon (11%) en BlackMatter (4%), als de top 5 dreigende partijen met de grootste hoeveelheid materiaal om te analyseren (zie Figuur 2).

Een van de belangrijkste aandachtspunten was om te onderzoeken of we een of meerdere van de vijf neutralisatietechnieken konden identificeren die actief werden toegepast door de dreigende partijen in hun onderhandelingen met slachtofferorganisaties. Daarnaast wilden we zien of er bewijs was van deze technieken in de communicatie van dreigende partijen naar het publiek toe.

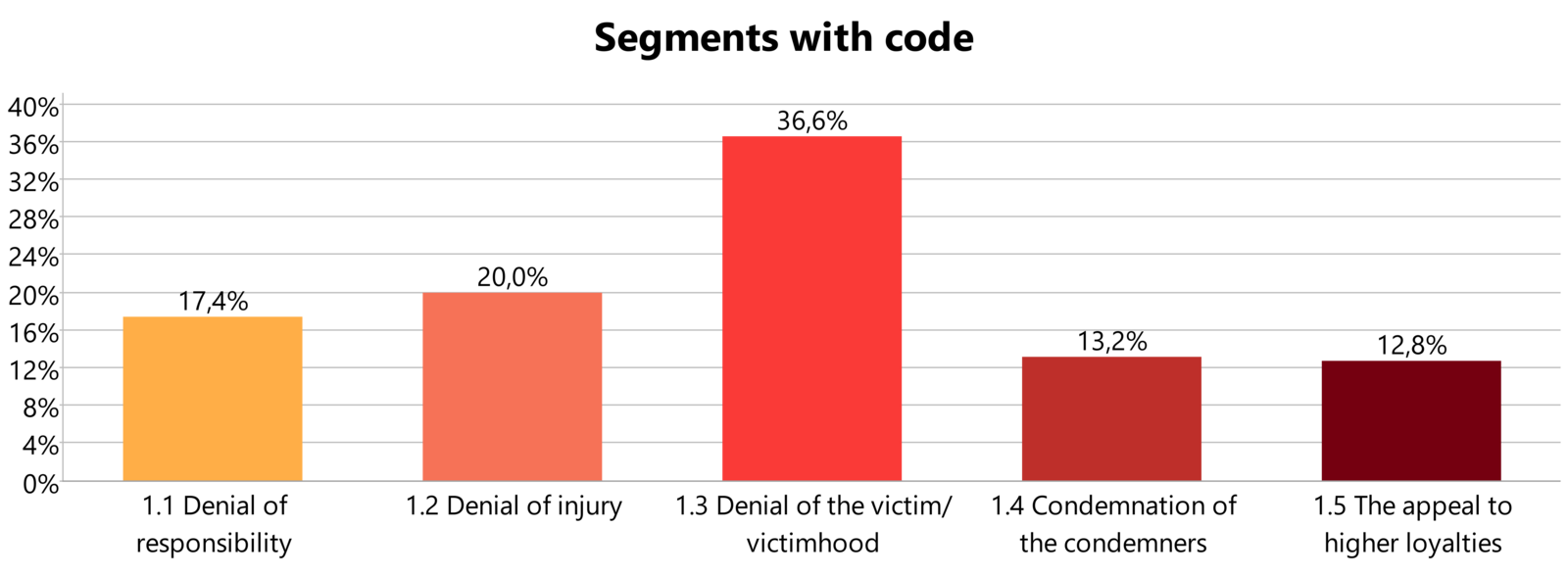

Als voorlopig resultaat hebben we vastgesteld dat alle vijf neutralisatietechnieken aanwezig waren in de communicatie van dreigende partijen om hun afwijkende handelingen tegenover dreigingen te rechtvaardigen (zie Figuur 3). We hebben een sub-techniek toegevoegd genaamd 'Ontkenning van letsel – imitatie van zakelijke taal' onder de neutralisatietechniek 'Ontkenning van letsel'. Deze code werd toegepast wanneer dreigende partijen zakelijke taal gebruikten bij het communiceren over of met hun slachtoffers. Bijvoorbeeld door te verwijzen naar hun slachtoffers als 'klanten' of 'partners'.

Onze eerste bevindingen, in Figuur 3, laten zien dat de neutralisatietechniek 'Ontkenning van het slachtoffer' het meest wordt gebruikt. Deze bevinding is in lijn met eerdere onderzoeksresultaten van Brewer et al (2020). Dit komt vermoedelijk voort uit het feit dat afwijkend gedrag in de digitale ruimte vaak als ‘zonder slachtoffer’ kan overkomen, vanwege de fysieke scheiding tussen de delinquent en het slachtoffer. Deze techniek omvat ook het rationaliseren van afwijkende activiteiten op een manier waarbij het de schuld van het slachtoffer is, door deze acties te bekijken als vergelding of straf die terecht is uitgevoerd.

Slechts weer een advocatenkantoor dat grote bedragen int en daarbij vergeet de persoonlijke informatie van cliënten te beschermen. Hier hebben we te maken met een zeer corrupte groep spelers die dacht ons te bedreigen en dus echt probeert te verbergen dat er interessante zaken zijn die grenzen aan corruptie in hun documenten.

(Cl0p)

Een ander aspect van deze techniek is de rol die de delinquent op zich neemt. In 1957 beschreven Sykes en Matza dat delinquenten hun rol zien als die van Robin Hood, een figuur die wordt neergezet als een stoere volksheld die buiten de wet om gerechtigheid zoekt.

In 2021 zien we dreigende partijen die dreigingen uitoefenen zichzelf precies zo zien:

Deze keer kruipen we in de rol van Robin Hood. Vandaag zullen we de wereld inlichten over een bedrijf dat zeer slechte dingen doet.

(Avaddon)

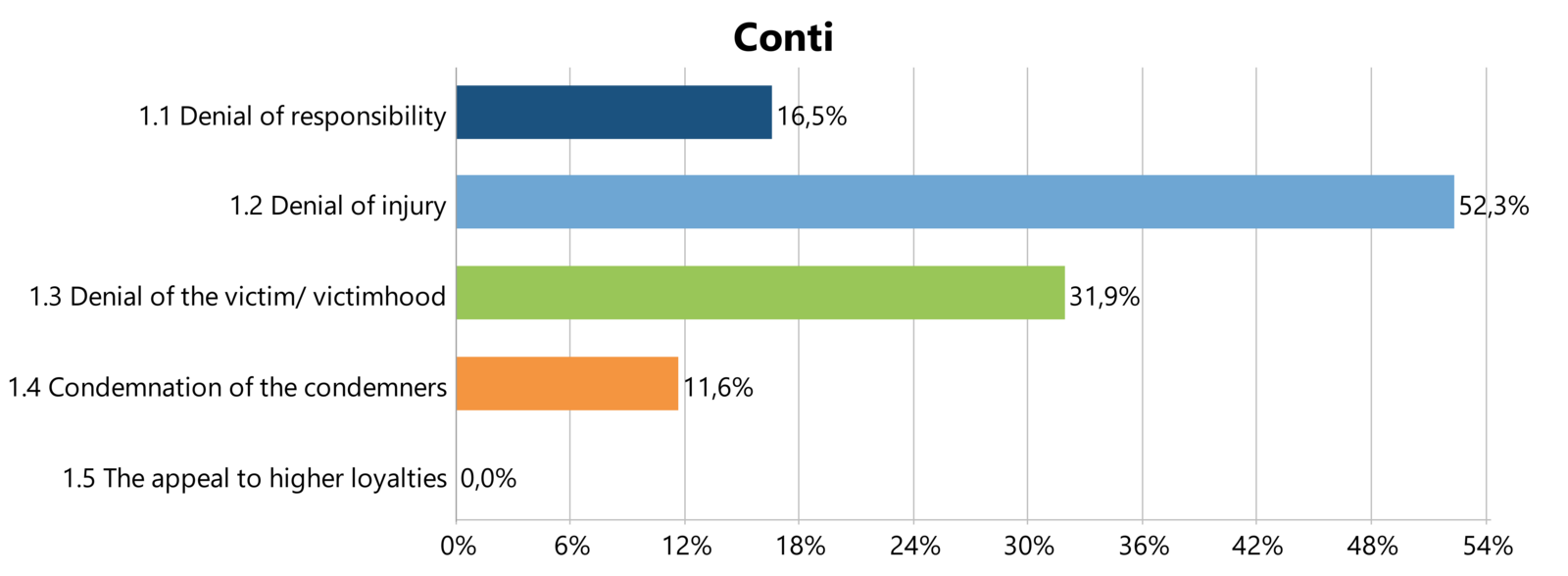

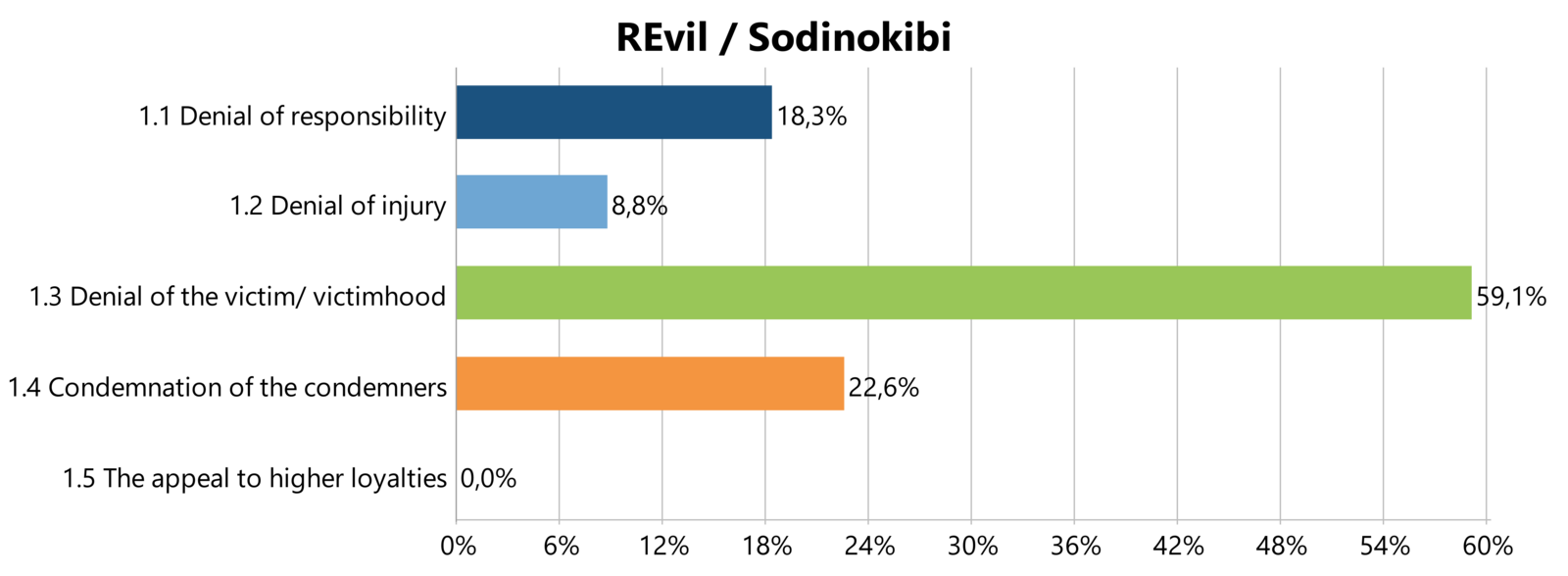

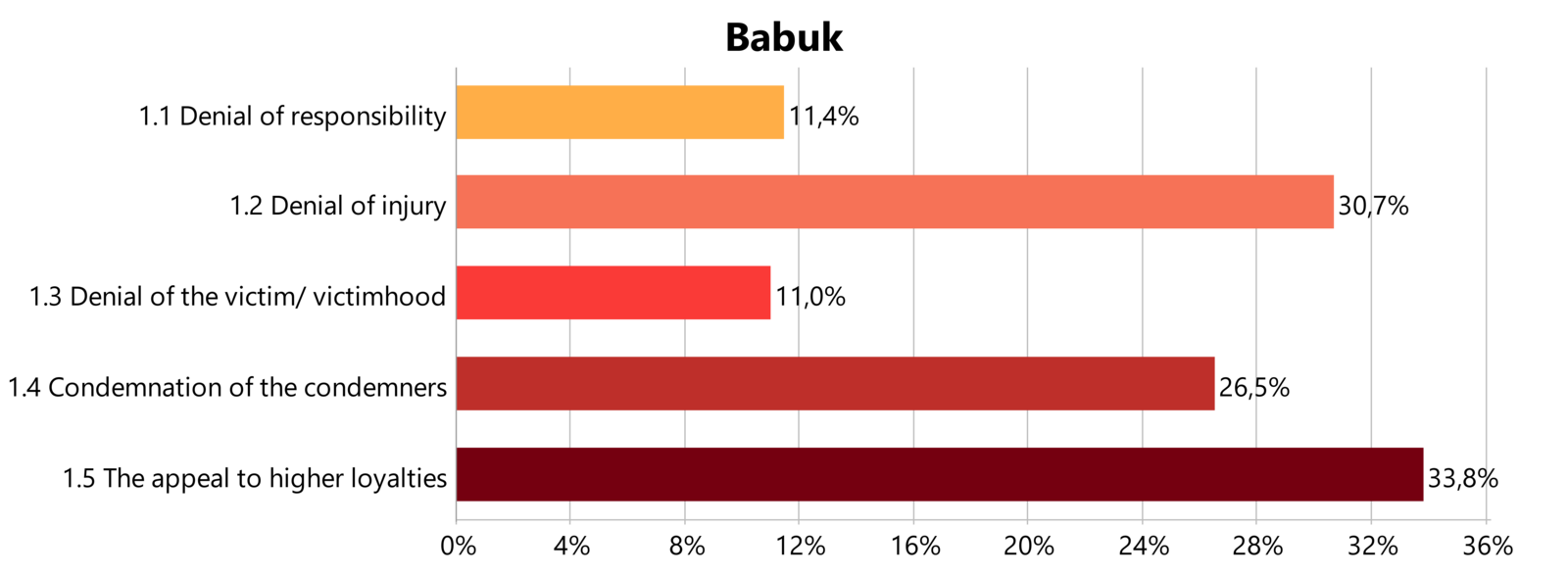

Als we vervolgens kijken naar de drie dreigende partijen waarvan we het meeste onderzoeksmateriaal hebben verzameld, namelijk Conti, REvil en BABUK, kunnen we de volgende toegepaste neutralisatietechnieken zien (zie Figuur 4-5-6).

Als conclusie kunnen we stellen dat de drie dreigende partijen sterk verschillen in de technieken die ze toepassen om hun betrokkenheid bij criminaliteit te rechtvaardigen. Zo erkent Conti met name het schadelijke effect niet van hun handelingen, opgevolgd door het niet erkennen dat slachtoffers daadwerkelijke slachtoffers zijn. REvil ontkent grotendeels dat slachtoffers daadwerkelijke slachtoffers zijn. Leden van BABUK maken bijna evenveel gebruik van twee neutralisatietechnieken. Ze ontkennen dat er schade is toegebracht door hun acties, en rechtvaardigen hun afwijkend gedrag door een beroep te doen op normen en waarden die niet overeenkomen met de normen en waarden van de samenleving.

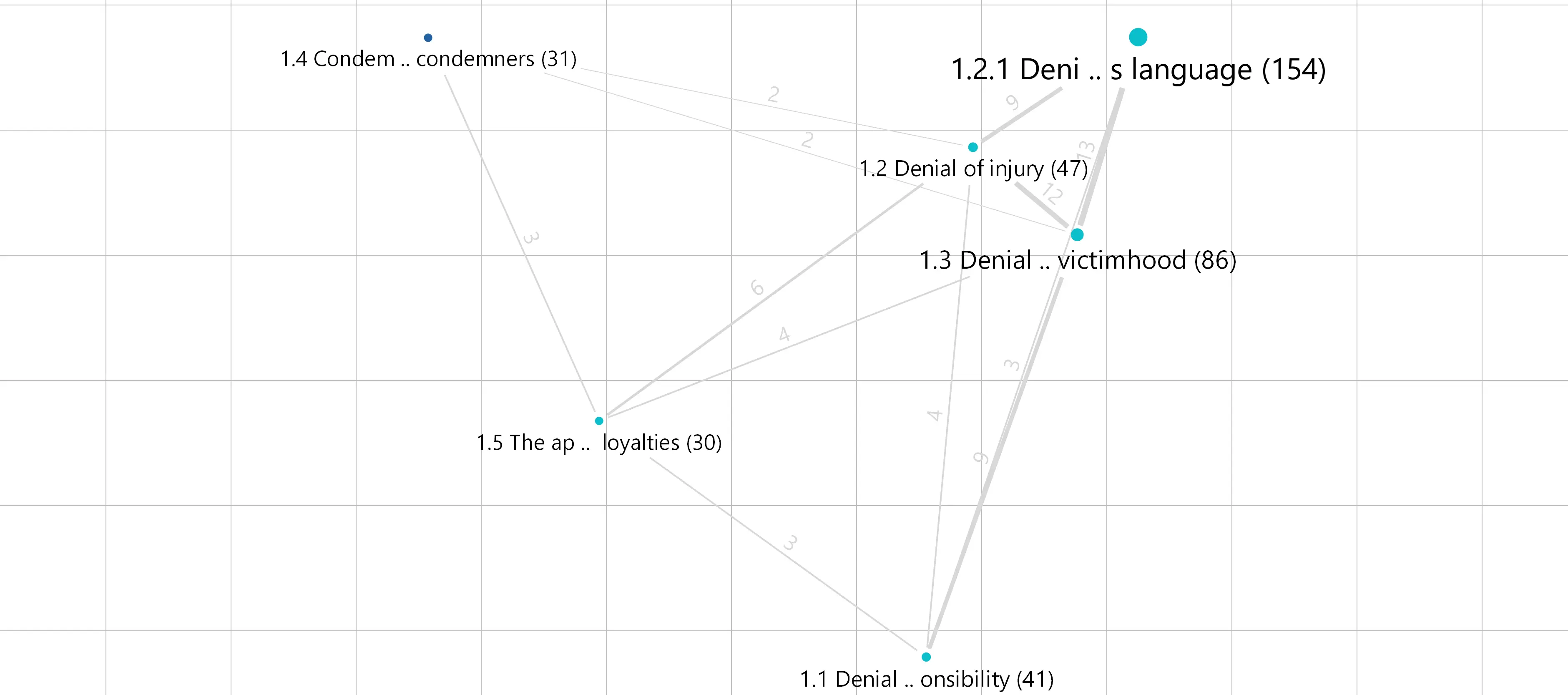

Vergelijkbaar met de literatuur over het toepassen van neutralisatietechnieken, vonden we ook dat de twee technieken 'Ontkenning van letsel' en 'Ontkenning van de slachtoffers' zeer dicht bij elkaar liggen. In zekere zin is dit logisch, als een dreigende partij het slachtoffer niet als een slachtoffer ziet, maar als een 'klant' zal het erkennen van schade en dus letsel zal evenzeer worden weggerationaliseerd (zoals te zien is in Figuur 7).

Conclusie

Deze uiteenzetting heeft tot doel je kennis te laten maken met ons onderzoek en de eerste bevindingen. We stelden de vraag of delinquenten diep van binnen weten dat hun handelingen afwijkend zijn. Onze bevindingen tonen aan dat dreigende partijen meerdere combinaties van de vijf neutralisatietechnieken toepassen die zijn geïntroduceerd door Sykes en Matza (1957). Dit stelt delinquenten in staat om hun gedrag 'toelaatbaar' te maken. Dit wijst vaak niet op een levenswijze waarin delinquenten voortdurend afwijkende normen en waarden hanteren, maar eerder op het vermogen om hun gedrag tijdelijk af te stemmen op criminele activiteiten door middel van rationalisatie en rechtvaardiging.

De meest frequent toegepaste techniek was ‘Ontkenning van letsel’, inclusief de sub-techniek 'Ontkenning van letsel - imitatie van zakelijke taal'. Dit impliceert dat delinquenten een verhaal rond zichzelf hebben gecreëerd, wat hen helpt om hun afwijkende gedrag te rechtvaardigen, namelijk: 'zakendoen'. Door het ontkennen van letsel, slagen delinquenten erin om de schade die ze hebben veroorzaakt niet te zien. Dit geldt vooral in de digitale context, waarin anonimiteit en de ruimtelijke afstand tussen het slachtoffer en de delinquent deze ontkenning effectief kunnen maken.

Delinquenten lijken het slachtoffer de schuld te geven van de schade, waarbij ze beweren dat de slachtoffers dit hadden kunnen voorkomen als ze een betere cybersecurity hadden geïmplementeerd en daarmee het ‘slachtofferschap’ van het slachtoffer zouden hebben weggenomen. In het materiaal dat we hebben gecodeerd als 'Ontkenning van slachtofferschap' vinden we rechtvaardigingen die in lijn zijn met de bestaande literatuur. De acties van delinquenten worden gepresenteerd als 'rechtmatige vergelding' als reactie op het wangedrag van het slachtoffer, waarbij ze zichzelf beschouwen als een figuur vergelijkbaar met Robin Hood. Anderzijds beweren sommige delinquenten dat het slachtoffer de vergelding goed kon veroorloven en in sommige gevallen er zelfs baat bij zou hebben. Dat wil zeggen, niet het slachtoffer worden van andere 'concurrerende' dreigende partijen.

Gelukkig is Conti hier om verdere schade te voorkomen! Ten eerste kunnen we IT-ondersteuning bieden door een decoderingstool aan te bieden, evenals een beveiligingsrapport dat de initiële problemen met de netwerkbeveiliging aanpakt die tot deze situatie hebben geleid. Ten tweede bieden we schadepreventiediensten.

(Conti, ontkenning van het slachtoffer)

In het volgende artikel gaan we dieper in op het herinterpreteren van ransomware als een 'dienst' voor het slachtoffer en hoe de neutralisatietechniek ‘Ontkenning van letsel’ een potentiële hefboom biedt waarmee de vloedgolf van cyberafpersing kan worden bestreden.