17 februari 2025

Tussen 2023 en 2024 bracht ons World Watch Cyber Threat Intelligence-team meer dan 35 waarschuwingen en updates uit over zero-day kwetsbaarheden die actief werden misbruikt door Chinese dreigingsactoren. Deze maken 41% uit van alle waarschuwingen met een hoog of zeer hoog dreigingsniveau (boven de 4/5 op onze beoordelingsschaal) en vormen daarmee een aanzienlijk deel van de kritieke dreigingen voor onze klanten. Of het nu gaat om directe compromittering van organisaties voor spionagedoeleinden, of het grootschalig infecteren van randapparaten om botnets of zogenoemde operational relay box (ORB)-netwerken te bouwen – de manier waarop door China gesteunde groepen kwetsbaarheden uitbuiten, laat hun sterke offensieve cybercapaciteiten zien.

Gezien de autoritaire structuur van China, met grote partijcontrole over sociale, politieke en economische domeinen, zou je verwachten dat cyberoperaties van deze APT-groepen volledig onder controle van de staat plaatsvinden. In werkelijkheid wordt China’s offensieve cyberstrategie echter ondersteund door een complex en gelaagd ecosysteem waarin zowel staats- als niet-staatsactoren een rol spelen.

In februari 2024 bracht een datalek bij het Chinese bedrijf Sichuan i-SOON meer duidelijkheid over de nauwe samenwerking tussen publieke en private partijen binnen de Chinese cyberoperaties. Uit gelekte documenten – waaronder officiële contracten en interne communicatie – blijkt dat i-SOON al jarenlang werkt in opdracht van het Ministerie van Staatsveiligheid (MSS), en betrokken is bij cybercampagnes tegen doelwitten in meer dan 70 landen, variërend van Frankrijk tot Rwanda en Nepal.

China’s samenwerking met niet-staatsactoren beperkt zich niet tot het bedrijfsleven. De overheid werkt al lange tijd samen met topuniversiteiten als onderdeel van haar nationale veiligheidsstrategie. De zogenoemde ‘Zeven Zonen van de Nationale Defensie’ zijn academische instellingen die nauw verbonden zijn met het ministerie van Industrie en Informatietechnologie, en een grote rol spelen in defensiegerelateerd onderzoek. Die samenwerking strekt zich inmiddels ook uit tot cyberspace: steeds vaker leveren deze universiteiten directe ondersteuning aan staatsgesteunde cybercampagnes, vooral gericht op digitale spionage om China’s politieke en economische belangen te versterken.

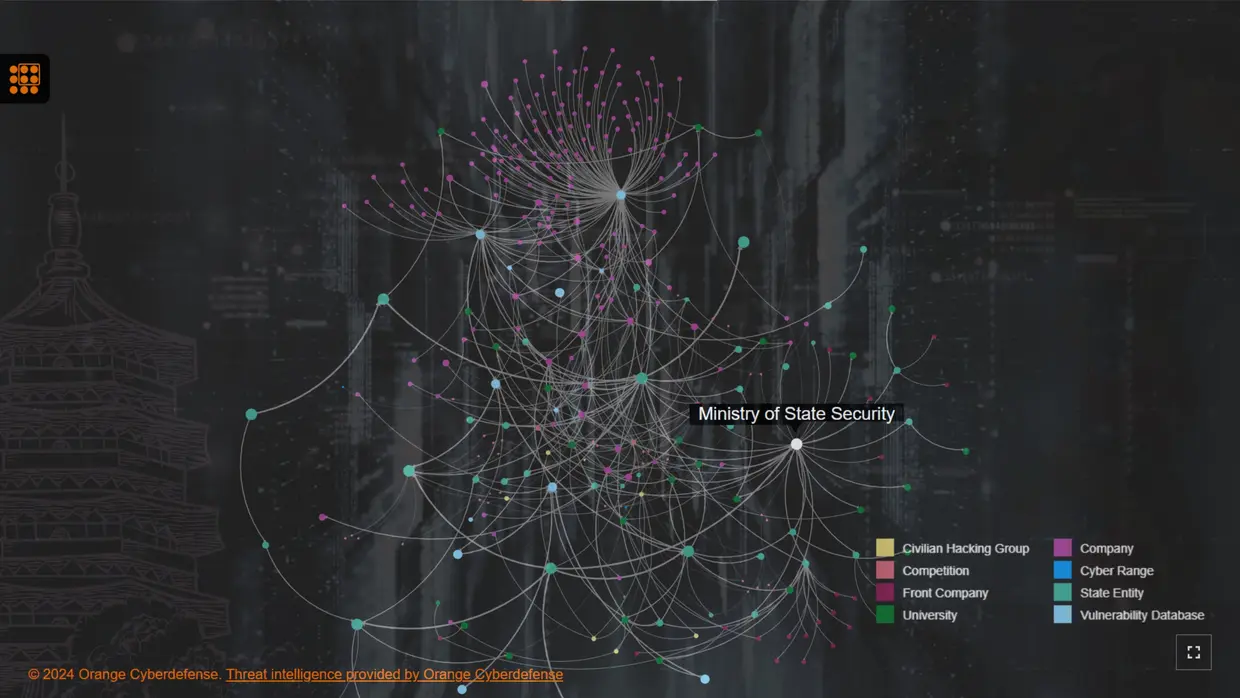

Orange Cyberdefense CERT heeft de afgelopen maanden intensief onderzoek gedaan naar het Chinese cyberdreigingslandschap, met speciale aandacht voor de verwevenheid tussen civiele en militaire cybercapaciteiten. De uitkomst is een interactieve kaart die de complexe relaties binnen het Chinese cyberecosysteem in beeld brengt en een bijbehorend rapport.

Deze interactieve kaart plaatst de activiteiten van dreigingsactoren in context en bouwt voort op bestaand onderzoek van toonaangevende experts en insiders, waaronder Dakota Cary, Adam Kozy, Eugenio Benincasa, het Natto Thoughts-onderzoeksteam en de groep Intrusion Truth.

Vanaf oktober 2024 bevat de kaart meer dan 315 knooppunten, waaronder:

De kaart is volledig interactief. Je kunt eenvoudig navigeren met je muis of gebruikmaken van filters zoals tags, locatie en ‘pipelines’. De tags verwijzen onder meer naar intrusion sets en/of bekende dreigingsgroepen, waaronder:

| APT1 | APT14 | APT27 | APT41 | Stalker Panda |

| APT2 | APT17 | APT30 | Circuit Panda | Karma Panda |

| APT3 | APT19 | APT31 | Nomad Panda | Ethereal Panda |

| APT10 | APT26 | APT40 | Dragnet Panda | LuckyCat |

De locaties verwijzen naar zowel specifieke steden (waar bekend) als bredere regio’s. We hebben deze locaties gegroepeerd in vijf zogenoemde theaters, overeenkomstig met de militaire theatercommando’s van het Volksbevrijdingsleger (PLA). Deze indeling biedt extra inzicht, ook bij knooppunten die geen directe PLA-link hebben, omdat het duidelijk maakt waar de focus van operaties ligt en welke regio’s doelwit zijn.

Meer dan 400 relaties worden in kaart gebracht en toegelicht. Ze zijn zichtbaar als klikbare pijlen tussen de knooppunten én worden beschreven in het detailoverzicht per knooppunt. Elke relatie is voorzien van een korte toelichting en een betrouwbaarheidsniveau (laag, middel of hoog), gebaseerd op onze beoordeling van de relevantie en betrouwbaarheid van de bron.

De data voor deze knooppunten en relaties zijn afkomstig uit een brede analyse van publiek toegankelijke academische publicaties, open source intelligence (OSINT) en CTI-literatuur over het Chinese cyberecosysteem. Dit project is het resultaat van meer dan vijf maanden onderzoek, dataverzameling en analyse.

Belangrijk om te benoemen: de kaart is per definitie niet volledig. Onze zichtbaarheid is beperkt en het dreigingslandschap waar we naar kijken is, juist door zijn aard, moeilijk volledig te doorgronden.