Maak kennis met NailaoLocker: een ransomware die in Europa wordt verspreid via ShadowPad- en PlugX-backdoors

Dankbetuigingen

Bijzondere dank aan Daniel Lunghi (Trend Micro) voor zijn bijdrage aan onze analyse van ShadowPad. Zijn eigen onderzoek naar dit onderwerp is hier te vinden.

Ook gaat onze dank uit naar Thomas Brossard van ons CSIRT voor zijn waardevolle forensische inzichten.

Dit rapport is het resultaat van een vruchtbare samenwerking tussen meerdere teams binnen Orange Cyberdefense CERT, waaronder het Incident Response-team, World Watch en het Reverse Engineering-team.

Executive summary

Een onbekende dreigingscluster richtte zich tussen juni en oktober 2024 op Europese organisaties, met name binnen de zorgsector.

De campagne, door Orange Cyberdefense CERT aangeduid als Green Nailao, maakte gebruik van DLL search-order hijacking om twee implantaten uit te rollen: ShadowPad en PlugX – beide vaak gelinkt aan doelgerichte aanvallen met een connectie naar China.

De variant van ShadowPad die door ons reverse-engineeringteam werd geanalyseerd, is sterk verobfusceerd en maakt gebruik van Windows-services en registersleutels om persistentie op het systeem te behouden – zelfs na een herstart.

In meerdere incident response-cases observeerden we de opeenvolgende inzet van een voorheen onbekende ransomware-payload.

De campagne werd mogelijk gemaakt door het misbruik van CVE-2024-24919 op kwetsbare Check Point Security Gateways – een kwetsbaarheid die beschikbaar is voor onze World Watch- en Vulnerability Intelligence-klanten.

IoC’s en YARA-rules zijn beschikbaar op onze dedicated GitHub-pagina.

Let op: de analyse in dit rapport heeft als cut-offdatum 15 februari 2025.

Inleiding

Afgelopen jaar onderzocht het CERT van Orange Cyberdefense een reeks incidenten die werden veroorzaakt door een onbekende dreigingsactor die gebruikmaakte van zowel ShadowPad als PlugX. Deze campagne, die we volgen onder de naam Green Nailao (“Nailao” betekent “kaas” in het Chinees – een onderwerp dat ons World Watch CTI-team bijzonder waardeert), trof in de tweede helft van 2024 meerdere Europese organisaties, waaronder ook instellingen in de zorgsector.

Wij vermoeden dat deze campagne wereldwijd een breder scala aan organisaties in verschillende sectoren heeft geraakt.

Vergelijkbare TTP’s (tactieken, technieken en procedures) en payloads zijn publiekelijk beschreven in een analyse van het DFIR-team van HackersEye.

In ten minste twee gevallen resulteerde de inbraak in de uitvoering van een op maat gemaakte, tot dan toe onbekende ransomware-payload, die wij NailaoLocker hebben genoemd.

Ons World Watch CTI-team koppelt deze campagne niet aan een bekende dreigingsgroep. Toch schatten we met gemiddelde zekerheid in dat de werkwijze van de actoren overeenkomt met die van typische Chinese intrusion sets.

Infectieketens

In alle vier de onderzochte gevallen werd een vergelijkbaar initiële toegangsmethode gebruikt, namelijk het compromitteren van een Check Point VPN-apparaat. Onze Incident Responders schatten met gemiddelde zekerheid in dat hierbij misbruik is gemaakt van CVE-2024-24919 – een kritieke 0-day kwetsbaarheid in Check Point Security Gateways met ingeschakelde Remote Access VPN of Mobile Access-functionaliteit. (link naar het Vulnerability Intelligence Watch-advies voor onze klanten hier).

(Deze kwetsbaarheid is in mei 2024 gepatcht, maar werd vermoedelijk al sinds begin april 2024 actief misbruikt.)

Deze kwetsbaarheid stelt aanvallers in staat bepaalde informatie van de gateway uit te lezen, en – belangrijker nog – om wachtwoordhashes van alle lokale accounts te achterhalen en uit te lezen. Aangezien alle onderzochte Check Point-instanties ten tijde van de compromittering nog kwetsbaar waren, gaan we ervan uit dat CVE-2024-24919 het mogelijk maakte voor de aanvallers om geldige gebruikersgegevens buit te maken en met een legitiem account verbinding te maken met de VPN.

Na toegang verkregen te hebben, voerden de dreigingsactoren netwerkverkenning en laterale bewegingen uit, voornamelijk via RDP, om extra privileges te verkrijgen. Daarbij werd handmatig een legitiem binair bestand genaamd logger.exe uitgevoerd, dat werd misbruikt om een kwaadaardige DLL (logexts.dll) te side-loaden (T1574).

Bij uitvoering kopieert deze DLL een versleutelde payload – bijvoorbeeld 0EEBB9B4.tmp – naar een Windows-registersleutel, waarvan de naam is afgeleid van het serienummer van het systeemstation.

De payload 0EEBB9B4.tmp wordt vervolgens verwijderd door de aanvallers, waarna de DLL deze opnieuw ophaalt uit het register en injecteert in een ander proces. Tot slot wordt een service of een opstarttaak aangemaakt om logger.exe automatisch te laten uitvoeren, en zo persistentie in het systeem te behouden.

Na analyse konden we 0EEBB9B4.tmp koppelen aan een nieuwe versie van de beruchte ShadowPad-malware, waarbij de DLL fungeert als loader.

We merkten ook op dat vergelijkbare TTP’s zijn gebruikt voor de verspreiding van PlugX rond augustus 2024. In dit geval gebruikten de aanvallers een legitiem uitvoerbaar McAfee-bestand genaamd mcoemcpy.exe om een kwaadaardige DLL (McUtil.dll) te side-loaden. Deze DLL maakt een Windows-service aan voor persistentie, en probeert via token-related API’s zijn privileges te verhogen door zichzelf het SeDebugPrivilege-token toe te kennen.

De loader decodeert vervolgens een derde, sterk verobfusceerd bestand genaamd Mc.cp en injecteert de geëxtraheerde shellcode in een gestart, maar gepauzeerd proces (Process Hollowing – T1055.012). Na injectie wordt het proces hervat om de shellcode in het geheugen uit te voeren.

Deze drie bestanden vertegenwoordigen het inmiddels bekende “PlugX-trinity” uitvoeringsmechanisme, dat kan worden samengesteld met behulp van een van de gelekte PlugX-builders die online circuleren.

Analyse van ShadowPad

ShadowPad staat bekend om zijn grootschalige gebruik in cyberspionagecampagnes die gericht zijn op overheidsinstanties, academische instellingen, energiebedrijven, denktanks en technologiebedrijven. Deze modulaire backdoor wordt ervan verdacht sinds ten minste 2015 privé te worden gedeeld of verkocht onder Chinese APT-groepen.

In onze onderzoeken identificeerden we wat wij beschouwen als een nieuwe variant van ShadowPad, die zich kenmerkt door een geavanceerdere obfuscatie en technieken om debugging te voorkomen.

We zagen dat ShadowPad communicatie opzet met een Command & Control (C2)-server, waarmee een discreet toegangspunt wordt gecreëerd binnen de informatiesystemen van slachtoffers – onafhankelijk van VPN-toegang. In sommige gevallen zagen we zelfs een periode van meer dan twee weken tussen het eerste compromis en de daaropvolgende post-exploitatie-activiteiten.

Daarnaast vonden we aanwijzingen dat meerdere ShadowPad-backdoors waren geïnstalleerd op verschillende systemen binnen één en dezelfde organisatie.

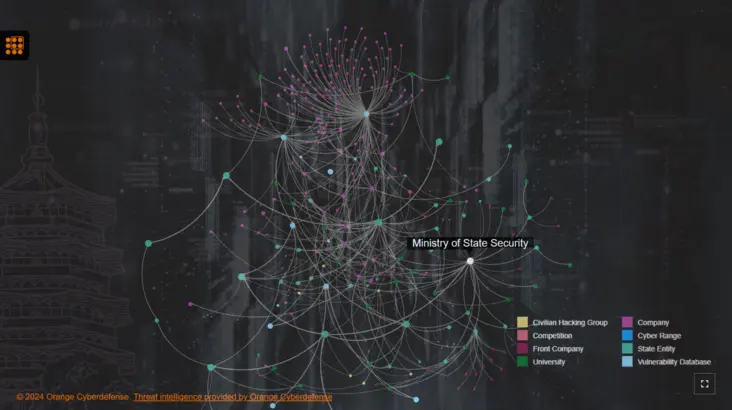

Analyse van de infrastructuur

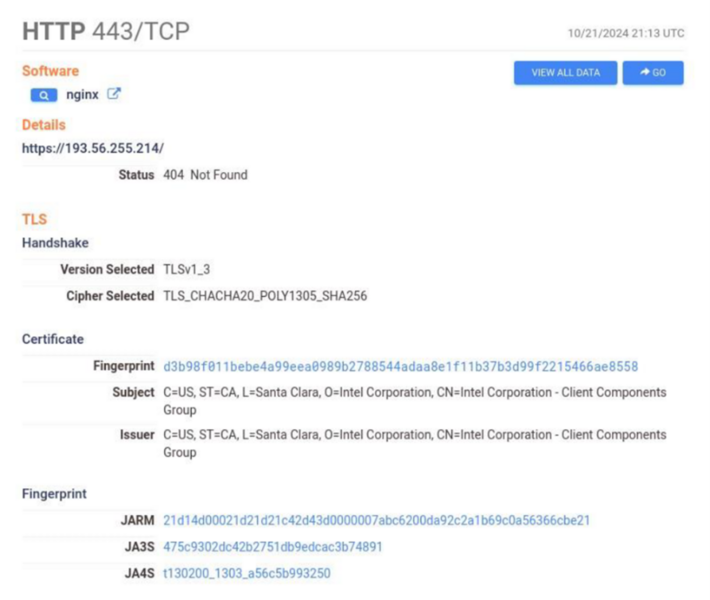

Zoals eerder aangetoond door CTI-onderzoekers, is de infrastructuur van ShadowPad soms te herkennen aan het gebruik van zelfondertekende TLS-certificaten die proberen zich voor te doen als Amerikaanse technologiebedrijven.

Wij kunnen deze observatie bevestigen, aangezien we één Command & Control-server (C2) aantroffen die zich voordeed als Intel Corporation, en een andere die zich voordeed als Dell Technologies.

Figuur 1: Censys-informatie over IP-adres 193[.]56.255.14 dat zich voordoet als Intel Corporation

Door verder te zoeken op basis van deze certificaten konden we extra IP-adressen achterhalen die vermoedelijk tot hetzelfde ShadowPad-cluster behoren. Deze IP’s zijn opgenomen in de lijst met Indicators of Compromise (IoCs) achterin dit rapport.

Alle potentiële ShadowPad C2-servers bevinden zich in verschillende Autonomous Systems, maar een groot deel ervan wordt gehost via VULTR.

Wat betreft de anonymiseringsinfrastructuur die de aanvallers gebruikten om in eerste instantie verbinding te maken met de Check Point VPN, merkten we op dat één van de IP-adressen toebehoorde aan een gecompromitteerd IoT-apparaat in Zweden – mogelijk onderdeel van een botnet of een zogenaamd Operational Relay Box (ORB)-netwerk. Een ander IP-adres bleek een exitnode van Proton VPN te zijn.

Aanvalsdoelstellingen en deployment van malware

Onderzoekers van Orange Cyberdefense observeerden dat de dreigingsactoren toegang kregen tot bestanden en mappen, en uiteindelijk ZIP-archieven aanmaakten, wat wijst op pogingen tot data-exfiltratie. In ten minste één geval vermoeden we dat de aanvallers de “ntds.dit” database hebben buitgemaakt binnen Microsoft Active Directory. Deze database bevat doorgaans gebruikersaccounts, wachtwoorden, groepslidmaatschappen en andere objectgegevens.

Helaas konden we in meerdere gevallen de volledige omvang van de exfiltratie niet goed vaststellen, vanwege beperkte retentie van firewall-logs en/of ontbrekende netwerkgegevens – zoals pakketgroottes, sessie-informatie of datavolumes.

Vervolgens zagen we dat de dreigingsactoren een script uitvoerden dat gericht was op een lijst met lokale IP-adressen. Daarbij maakten ze gebruik van Windows Management Instrumentation (WMI) om drie bestanden naar elk systeem te sturen:

- usysdiag.exe

- sensapi.dll (NailaoLoader)

- usysdiag.exe.dat (verhulde NailaoLocker)

Het bestand usysdiag.exe is een legitiem uitvoerbaar bestand, digitaal ondertekend door Beijing Huorong Network Technology Co., Ltd, een Chinese leverancier van beveiligingssoftware. Net als bij logger.exe wordt dit bestand gebruikt om een DLL (sensapi.dll) en een databestand (usysdiag.exe.dat) te side-loaden via een nieuw aangemaakte Windows-service met de naam “aaa”.

NailaoLoader analysis

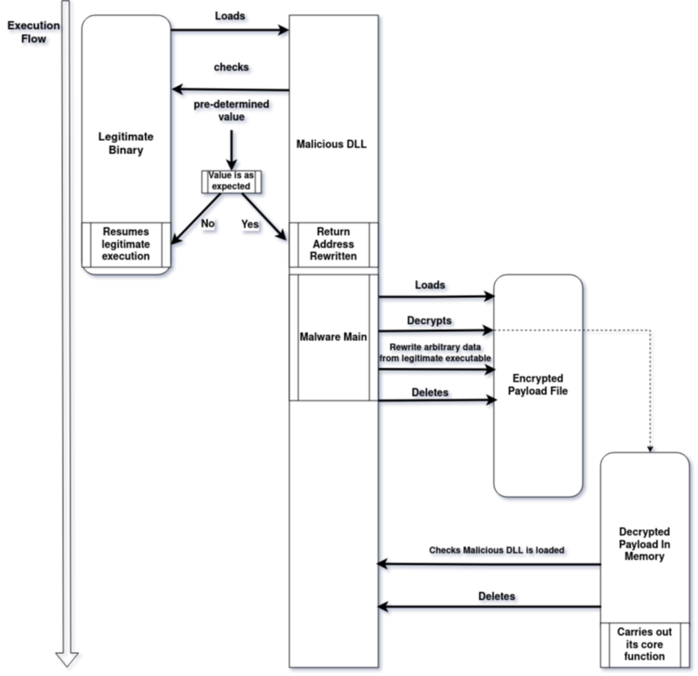

- Figuur 2: Execution flow van NailaoLoader en NailaoLocker

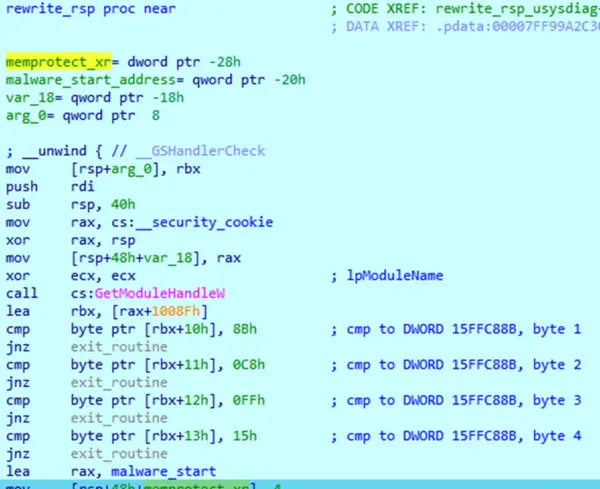

Zodra de NailaoLoader-DLL via side-loading wordt geladen, haalt deze met behulp van de GetModuleHandleW API het adres op van het aanroepende modulebestand. Vervolgens voert de loader controles uit op bepaalde bytewaarden om te verifiëren of hij is geladen door het juiste legitieme bestand.

Wanneer die controle succesvol is, start het malwareproces. De gecontroleerde waarden zijn in feite het returnadres van de LoadLibrary-aanroep in het legitieme uitvoerbare bestand. Dit adres wordt vervolgens gebruikt om instructies te herschrijven en de uitvoering over te nemen, waarna er een sprong wordt gemaakt naar de hoofdcode van de malware.

- Figuur 3: sensapi.dll controleert de gegevens van usysdiag.exe om te bevestigen dat deze op de verwachte manier is geladen.

De laadmethode van NailaoLoader is vrij rechttoe rechtaan. Eerst wordt de bestandsnaam van de payload opgebouwd met behulp van de GetModuleFilenameW API, in het formaat:

legit_binary_name.exe.dat (bijvoorbeeld: usysdiag.exe.dat).

Vervolgens wordt het .dat-bestand (de versleutelde NailaoLocker) geopend via CreateFileW met lees- en schrijfrechten. Daarna wordt de bestandsgrootte opgehaald en wordt de payload gedecrypteerd met de volgende lus:

decrypted_byte = ((encrypted_byte + 0x4b ) ^ 0x3f) - 0x4b

- Figuur 4: Decryptieroutine van de payload

We observeerden exact dezelfde decryptielus in meerdere samples van NailaoLoader, al kan deze lus in andere campagnes variëren.

Na de decryptie schrijft de loader willekeurige bytes uit het legitieme uitvoerbare bestand in de .dat-payload, en verwijdert vervolgens het .dat-bestand om herstel of analyse te voorkomen.

Ten slotte laadt NailaoLoader de gedecrypteerde secties van het NailaoLocker-executable in het geheugen, haalt de benodigde imports op en springt naar het entry point van de malware om de uitvoering te starten.

Analyse van NailaoLocker

De ransomware controleert eerst of sensapi.dll is geladen. Indien dat het geval is, verwijdert het deze uit het geheugen en wist het bestand van de schijf. Vervolgens wordt de mutex “Global\lockv7” aangemaakt.

NailaoLocker maakt een specifiek logbestand aan waarin wordt bijgehouden welke bestanden succesvol zijn versleuteld en welke niet. Dit bleek verrassend handig voor onze incident responders tijdens het onderzoek.

De ransomware is geschreven in C++ en is relatief eenvoudig van opzet en matig ontworpen. Het lijkt er niet op dat het is bedoeld om volledige versleuteling van het systeem te garanderen.

Het voert bijvoorbeeld níet uit:

- het scannen van netwerkschijven,

- het stoppen van services of processen die versleuteling kunnen belemmeren,

- het controleren of het wordt gedecompileerd of gedebugd.

De ransomware voegt de extensie “.locked” toe aan versleutelde bestanden en maakt gebruik van asymmetrische versleuteling via het AES-256-CTR-algoritme.

Daarnaast wordt er een ransom note geplaatst in het volgende pad:

%ALLUSERPROFILE%\unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please.html

Tot slot wordt deze melding automatisch geladen via de registersleutel:

SOFTWARE\Microsoft\Windows\CurrentVersion\Run

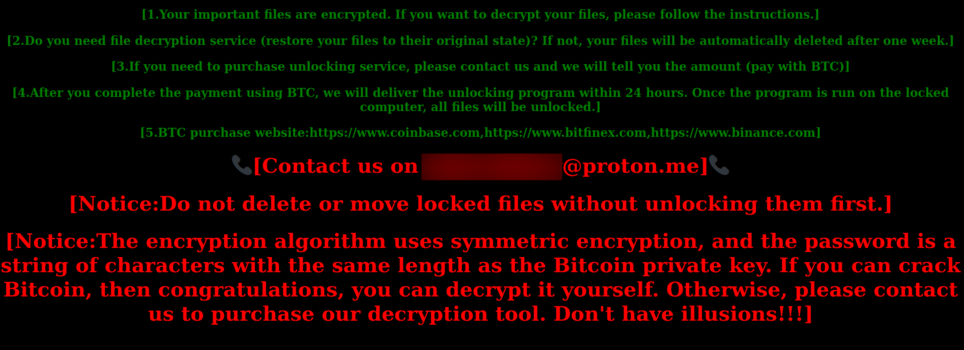

De ransom note bevat klassieke afpersingsdreigementen en verzoekt het slachtoffer om contact op te nemen via een tijdelijk ProtonMail-adres om een decryptor aan te schaffen in Bitcoin.

- Figuur 5: Voorbeeld van een ransom note achtergelaten door NailaoLocker

Interessant genoeg ontdekten we, door te pivoteren op de inhoud van deze ransom notes, andere soortgelijke HTML-bestanden die een link bevatten naar een cybercriminele dienstverlener van laag niveau met de naam “Kodex Softwares” (voorheen bekend als Evil Extractor).

Kodex biedt naar verluidt sinds oktober 2022 drie verschillende malwaretools aan als “malware-as-a-service” (MaaS), die eerder werden geadverteerd op de voormalige undergroundmarktplaatsen Cracked en Nulled. Eén van deze tools beschikt over ransomware-functionaliteit gericht op Windows-systemen.

Toch blijkt uit onze vergelijking tussen een Kodex-ransomware sample uit 2023 en onze NailaoLocker-samples dat er geen overlap in de broncode te vinden is.

- Figuur 6: Evil Extractor MaaS shop

De plek van Green Nailao in het grotere Chinese threat ecosysteem

Zoals eerder genoemd, schatten we met gemiddelde zekerheid in dat deze dreigingscluster in lijn ligt met typische Chinese intrusion sets. Deze inschatting is gebaseerd op:

• Het gebruik van ShadowPad, een implantaat dat tot nu toe vrijwel uitsluitend wordt geassocieerd met gericht Chinees cyberspionage-activiteiten.

• Het toepassen van consistente TTP’s, in het bijzonder de inzet van drieledige uitvoeringsketens met DLL search-order hijacking om payloads uit te voeren (d.w.z. een legitiem uitvoerbaar bestand dat kwetsbaar is voor DLL side-loading, een loader-DLL en een versleutelde payload).

SecureWorks wijst sommige van deze ketens toe aan de Chinese APT BRONZE UNIVERSITY.

We vonden ook lichte overeenkomsten in TTP’s met Cluster Alpha (STAC1248), een cluster dat werd beschreven in de Crimson Palace-operatie uit 2023 van Sophos. Cluster Alpha maakte gebruik van exact dezelfde legitieme toepassing usysdiag.exe om SensAPI.dll te sideloaden. In het geval van Sophos werd de DLL echter alleen gebruikt om shellcode (dllhost.exe) te laden en uit te voeren, waarna zowel de DLL als het legitieme bestand werden verwijderd.

Er wordt door Sophos geen ransomware genoemd in deze campagne. In plaats daarvan stelde de shellcode een remote C2-sessie in. Sophos concludeert met grote zekerheid dat Cluster Alpha namens de Chinese staat opereert.

Het inzetten van ransomware ná het gebruik van klassieke cyberspionagetools is opvallend. In dat opzicht doet Green Nailao denken aan een recent gepubliceerde analyse van Symantec. Toch wijkt de cluster die Symantec beschrijft enigszins af van Green Nailao, aangezien deze de RA World ransomware-variant inzet — een payload die wij in onze incidenten niet hebben aangetroffen.

RA World (ook wel RA Group genoemd) is gebaseerd op gelekte broncode van Babuk-ransomware en maakt deel uit van een double-extortion operatie die in april 2023 voor het eerst werd gezien. In juli 2024 werd RA World met lage zekerheid door Palo Alto Networks gelinkt aan de Chinese APT BRONZE STARLIGHT.

Ondanks deze verschillende overlappingen met bekende intrusion sets, wijst Orange Cyberdefense Green Nailao niet toe aan een specifieke groep. Op dit moment kunnen we slechts enkele hypothesen formuleren over het uiteindelijke doel van deze campagne:

- Ransomware als afleidingsmanoeuvre:

De versleuteling en losgeldeis kunnen bedoeld zijn als false flag om aandacht af te leiden van het echte doel: heimelijke data-exfiltratie. Toch hadden de doelwitten weinig strategische waarde, wat de aanval enigszins tegenstrijdig maakt met het niveau van stealth en technische inspanning. Bovendien werd het spionagekarakter slecht verhuld door de inzet van ransomware. - Een ‘twee vliegen in één klap’-aanpak:

Een strategische diefstal van data gecombineerd met winstgerichte afpersing – een methode die ook kenmerkend is voor veel Noord-Koreaanse cyberaanvallen. Dit zou als doel kunnen hebben om financiële middelen te genereren voor toekomstige operaties. Uit onze analyse van een aan de cluster gekoppelde wallet blijkt echter dat de opbrengsten beperkt zijn gebleven. - Ransomware als ‘bijbaan’ van een spionagegroep:

Het kan ook gaan om een winstgerichte ‘bijverdienste’ van een actor binnen een geavanceerde Chinese APT-groep, of iemand met toegang tot hun tools. Dit zou het kwaliteitsverschil tussen ShadowPad en NailaoLocker kunnen verklaren, waarbij NailaoLocker soms zelfs de laadmethode van ShadowPad probeert na te bootsen. Deze hypothese werd ook geopperd door onderzoekers van Symantec en lijkt op dit moment het meest plausibel.

Het aanvallen van zorginstellingen door statelijke groepen – ook uit China – is niet nieuw. In het dreigingsbeeld voor de zorgsector van ANSSI (de Franse nationale cybersecuritydienst) wordt benadrukt dat zulke campagnes vaak een strategisch doel dienen, ook al lijken ze op het eerste gezicht opportunistisch.

Zo zagen onderzoekers van Mandiant al in 2020 dat APT41 Amerikaanse farmaceutische bedrijven aanviel, en zijn APT18 en APT10 eerder gelinkt aan oudere datalekken in deze sector.

Conclusie

Dankzij een succesvolle samenwerking tussen analisten van meerdere teams binnen Orange Cyberdefense CERT zijn we erin geslaagd een nieuwe dreiging voor Europese organisaties in kaart te brengen. De campagne, die we volgen onder de naam Green Nailao, lijkt afkomstig van een dreigingsactor met connecties met China. Ze biedt nieuwe inzichten in het gebruik van de ShadowPad-backdoor, die tot nu toe niet eerder publiekelijk was gekoppeld aan ransomwarelevering. In dit rapport is bovendien een nieuwe ransomware-payload beschreven, die wij de naam NailaoLocker hebben gegeven.

Hoewel deze campagne vooralsnog relatief beperkt lijkt in omvang, onderstreept zij het belang voor organisaties om beveiligingspatches zo snel mogelijk toe te passen zodra deze beschikbaar komen.

Het Datalake-platform van Orange Cyberdefense biedt toegang tot Indicators of Compromise (IoC’s) met betrekking tot deze dreiging. Deze IoC’s worden automatisch geïntegreerd in onze Managed Threat Detection-diensten. Hierdoor kunnen organisaties proactief jagen op dreigingen. Als u gebruikmaakt van een versie van Managed Threat Detection die threat hunting omvat, kunt u een verzoek indienen via uw klantportaal om deze IoC’s op te nemen in een volgende hunt, of contact opnemen met uw vertrouwde contactpersoon.

Onze dienst Managed Threat Intelligence [protect] biedt de mogelijkheid om netwerkgerelateerde IoC’s automatisch te integreren in uw beveiligingsoplossingen. Wilt u weten welke firewall-, proxy- of andere vendors worden ondersteund? Neem dan contact op met uw Orange Cyberdefense Trusted Solutions-vertegenwoordiger.

Het Cybersecurity Incident Response Team (CSIRT) van Orange Cyberdefense biedt noodadvies, incidentbeheer en technische ondersteuning om klanten te begeleiden bij het afhandelen van een beveiligingsincident – van eerste detectie tot herstel.

Vermoedt u een aanval? Bel dan onze 24/7 Incident Response Hotline.

Bijlagen

- ANSSI – Dreigingslandschap voor de zorgsector (Frankrijk)

- Censys – Relevante zoekopdracht voor infrastructuuranalyse

- Cyber Peace Institute – Rapport over cyberdreigingen in de zorg

- FireEye – Beyond Compliance: Cyber Threats to Healthcare

- HackersEye – ShadowPad via sideloading door APT41

- Hunt – Legacy PlugX-builder en controller ontdekt

- Hunt – ShadowPad-infrastructuur traceren via niet-standaard certificaten

- Mandiant – APT41 start wereldwijde campagne met meerdere exploits

- Palo Alto – RA World ransomware en BRONZE STARLIGHT

- SecureWorks – ShadowPad malware-analyse

- SentinelOne – ShadowPad-analyse (PDF)

- Sophos – Operation Crimson Palace: technische analyse

- Symantec – Chinese cyberspionage en ransomware

- ThreatPost – Medische cyberspionage door APT-groep