NailaoLocker: eine Ransomware, die in Europa durch ShadowPad und PlugX-Backdoors verbreitet wird

Zusammenfassung

Die Autoren: Marine Pichon, Alexis Bonnefoi

Danksagungen:

Besonderer Dank gilt Daniel Lunghi (Trend Micro) für seine Hilfe bei unserer ShadowPad-Analyse. Seine eigene Analyse zu diesem Thema ist hier verfügbar.

Besonderer Dank gilt Thomas Brossard von unserem CSIRT für seine wertvollen forensischen Analysen. Dieser Bericht ist das Ergebnis einer gelungenen Zusammenarbeit zwischen Teams innerhalb des Orange Cyberdefense CERT, darunter das Incident Response Team, World Watch und das Reverse Engineering Team.

- Ein unbekannter Bedrohungscluster hat mindestens zwischen Juni und Oktober 2024 europäische Organisationen, vor allem im Gesundheitswesen, ins Visier genommen. Die Kampagne, die von Orange Cyberdefense CERT als Green Nailao verfolgt wird, basierte auf DLL-Suchreihenfolgen-Hijacking, um ShadowPad und PlugX bereitzustellen - zwei Implantate, die häufig mit gezielten China-Nexus- Angriffen in Verbindung gebracht werden.

- Die von unserem Reverse-Engineering-Team analysierte ShadowPad-Variante ist stark verschleiert und nutzt Windows-Dienste und Registrierungsschlüssel, um bei einem Neustart auf dem System zu verbleiben.

- In mehreren Incident-Response-Einsätzen haben wir die aufeinanderfolgende Bereitstellung einer bisher undokumentierten Ransomware-Nutzlast beobachtet.

- Die Kampagne wurde durch die Ausnutzung von CVE-2024-24919 (Link für unsere World Watch- und Vulnerability Intelligence-Kunden) auf verwundbaren Check Point Security Gateways ermöglicht.

- IoCs und Yara-Regeln können auf unserer speziellen GitHub-Seite gefunden werden.

Hinweis: Der Stichtag für die Analyse dieses Berichts war der 15. Februar 2025.

Einleitung

Im vergangenen Jahr untersuchte das CERT von Orange Cyberdefense eine Reihe von Vorfällen, die von einem unbekannten Bedrohungsakteur ausgingen, der sowohl ShadowPad als auch PlugX nutzte. Die Kampagne mit dem Namen Green Nailao („Nailao“ bedeutet „Käse“ auf Chinesisch - ein Thema, das unser World Watch CTI-Team sehr schätzt) betraf in der zweiten Hälfte des Jahres 2024 mehrere europäische Organisationen, unter anderem aus dem Gesundheitswesen. Wir gehen davon aus, dass diese Kampagne auf eine größere Anzahl von Organisationen in der ganzen Welt und in verschiedenen Branchen abzielt.

In einem Bericht des DFIR-Teams von HackersEye wurden ähnliche TTPs und Nutzlasten öffentlich erwähnt.

In mindestens zwei Fällen endete das Eindringen mit der Ausführung einer benutzerdefinierten, bisher nicht dokumentierten Ransomware-Nutzlast auf den Systemen der Opfer, die wir NailaoLocker getauft haben.

Unser World Watch CTI-Team bringt diese Kampagne nicht mit einer bekannten Bedrohungsgruppe in Verbindung. Dennoch gehen wir mit mittlerem Vertrauen davon aus, dass die Bedrohungsakteure den typischen chinesischen Eindringlingsgruppen entsprechen.

Infektionsketten

In allen vier Fällen wurde ein ähnlicher Initialzugangsvektor genutzt, der in der Kompromittierung einer Check Point VPN-Appliance bestand. Unsere Incident-Response-Experten bewerten mit mittlerer Sicherheit, dass dies durch die Ausnutzung von CVE-2024-24919 ermöglicht wurde – einer kritischen 0-Day-Schwachstelle, die Check Point Security Gateways betrifft, bei denen die Remote Access VPN- oder Mobile Access-Funktionen aktiviert sind (Link zur Vulnerability Intelligence Watch-Beratung für unsere Kunden hier). Die Schwachstelle wurde im Mai 2024 gepatcht, jedoch bereits seit mindestens Anfang April 2024 aktiv ausgenutzt. Sie ermöglicht es Bedrohungsakteuren, bestimmte Informationen auf den Gateways auszulesen und insbesondere Passwort-Hashes für alle lokalen Konten zu enumerieren und zu extrahieren. Da alle beobachteten Check Point-Instanzen zum Zeitpunkt ihrer Kompromittierung noch verwundbar waren, konnten die Bedrohungsakteure wahrscheinlich Benutzeranmeldeinformationen abrufen und sich über ein legitimes Konto mit der VPN verbinden.

Anschließend führten die Angreifer eine Netzwerkaufklärung und laterale Bewegungen hauptsächlich über RDP durch, um zusätzliche Privilegien zu erlangen. Dabei wurde beobachtet, dass die Angreifer manuell eine legitime Binärdatei namens „logger.exe“ ausführten, um eine bösartige DLL „logexts.dll“ per Side-Loading (T1574) zu laden. Nach der Ausführung kopiert die DLL eine benachbarte verschlüsselte Nutzlast (z. B. „0EEBB9B4.tmp“) in einen Windows-Registrierungsschlüssel, wobei der Name dieses Schlüssels mit der Seriennummer des Systemlaufwerks verknüpft ist.

Die Nutzlast „0EEBB9B4.tmp“ wird dann von den Bedrohungsakteuren gelöscht und letztendlich von der DLL aus dem Registrierungsschlüssel abgerufen und in einen anderen Prozess injiziert. Abschließend wird ein Dienst oder eine Autostartaufgabe erstellt, um „logger.exe“ auszuführen und so die Systempersistenz aufrechtzuerhalten. Bei der Analyse konnten wir „0EEBB9B4.tmp“ einer neuen Version der berüchtigten ShadowPad-Malware zuordnen, wobei die DLL als deren Loader fungiert.

Es ist anzumerken, dass wir sehr ähnliche TTPs zur Verbreitung von PlugX im August 2024 beobachtet haben. In diesem speziellen Fall nutzten die Bedrohungsakteure eine legitime McAfee-Executable namens „mcoemcpy.exe“, um per Side-Loading eine bösartige DLL („McUtil.dll“) zu laden. Die DLL erstellt einen Windows-Dienst zur Persistenz und versucht, Privilegien zu eskalieren, indem sie Token-bezogene APIs verwendet, um sich selbst das SeDebugPrivilege-Token zu gewähren. Der Loader entschlüsselt dann eine dritte, stark verschleierte Datei namens „Mc.cp“ und injiziert den extrahierten Shellcode in einen gestarteten, aber ausgesetzten Prozess (Process Hollowing - T1055.012). Nach der Injektion wird der Prozess fortgesetzt, um den Shellcode im Speicher auszuführen. Diese drei Dateien entsprechen dem gut dokumentierten „PlugX-Trinity“-Ausführungsworkflow, der mit einem der im Internet verfügbaren geleakten PlugX-Builder erstellt werden kann.

ShadowPad-Analyse

ShadowPad ist bekannt für seinen weit verbreiteten Einsatz in Cyberspionagekampagnen gegen Regierungsbehörden, akademische Institutionen, Energieunternehmen, Think Tanks und Technologieunternehmen. Diese modulare Backdoor wird mindestens seit 2015 vermutlich privat unter chinesischen APT-Gruppen geteilt oder verkauft. In unseren Fällen haben wir eine neue Variante von ShadowPad identifiziert, die eine komplexere Verschleierung und Anti-Debugging-Techniken aufweist.

ShadowPad wurde dabei beobachtet, wie es eine Kommunikation mit einem C2-Server herstellte, um einen unauffälligen Zugangspunkt innerhalb der IT-Systeme der Opfer zu schaffen – unabhängig vom VPN-Zugang. Tatsächlich konnten wir in einigen Fällen eine Verzögerung von über zwei Wochen zwischen der ersten Kompromittierungsphase und den nachfolgenden Post-Exploitation-Aktivitäten feststellen. Zudem fanden wir Hinweise darauf, dass mehrere ShadowPad-Backdoors auf verschiedenen Maschinen innerhalb derselben Organisation installiert wurden.

Infrastrukturanalysen

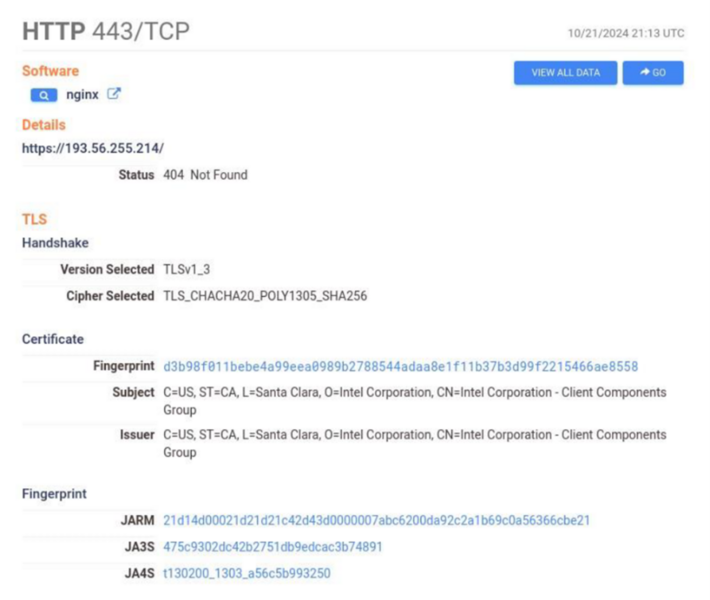

Wie bereits von CTI-Forschern festgestellt, kann die Infrastruktur von ShadowPad teilweise anhand ihrer selbstsignierten TLS-Zertifikate erkannt werden, die amerikanische Technologieunternehmen imitieren sollen. Diese Beobachtung konnten wir bestätigen, da wir einen C2-Server identifizierten, der Intel Corporation nachahmte, sowie einen weiteren, der sich als Dell Technologies ausgab.

- Abbildung 1: Censys-Informationen zur IP 193[.]56.255.14, die Intel Corporation vortäuscht

Durch die Analyse dieser Zertifikate konnten wir zusätzliche IP-Adressen ermitteln, die mit hoher Wahrscheinlichkeit zu demselben ShadowPad-Cluster gehören. Diese wurden in die Liste der IoCs (Indicators of Compromise) aufgenommen, die am Ende des Berichts enthalten ist. Die potenziellen ShadowPad-C2-Server verteilen sich auf verschiedene autonome Systeme, von denen viele jedoch über VULTR gehostet werden.

In Bezug auf die Anonymisierungsinfrastruktur, die von den Angreifern für die Verbindung zum Check Point VPN genutzt wurde, stellten wir fest, dass eine der IP-Adressen zu einem kompromittierten IoT-Gerät in Schweden gehört. Dieses Gerät könnte Teil eines Botnetzes oder eines ORB-Netzwerks (Operational Relay Box) sein. Eine weitere IP-Adresse ist ein Exit-Knoten von Proton VPN.

Aktionen auf die Ziele und Ransomware-Bereitstellung

Forschende von Orange Cyberdefense beobachteten, dass die Bedrohungsakteure auf Dateien und Ordner zugriffen und schließlich ZIP-Archive erstellten, was auf Versuche der Datenexfiltration hindeutet. In mindestens einem Fall gehen wir davon aus, dass die Angreifer die Datei „ntds.dit“ aus Microsofts Active Directory erfasst haben, die Benutzerkontodetails, Passwörter, Gruppenmitgliedschaften und weitere Objektattribute enthält. Leider schränkte eine begrenzte Firewall-Protokollierung und/oder fehlende Verkehrsdaten – wie Paketgrößen, Sitzungsinformationen oder übertragene Datenmengen – unsere Fähigkeit ein, die vollständige Exfiltration durch die Angreifer zu bewerten.

Die Angreifer führten dann ein Skript aus, das eine Liste lokaler IP-Adressen angriff und über Windows Management Instrumentation (WMI) drei Dateien an jedes Zielsystem übertrug:

- „usysdiag.exe“

- „sensapi.dll“ (NailaoLoader)

- „usysdiag.exe.dat“ (verschleierter NailaoLocker)

„usysdiag.exe“ ist eine legitime, von Beijing Huorong Network Technology Co., Ltd signierte ausführbare Datei, einem chinesischen Anbieter von Sicherheitssoftware. Ähnlich wie „logger.exe“ wird sie genutzt, um per Side-Loading eine weitere DLL („sensapi.dll“) sowie eine Datendatei („usysdiag.exe.dat“) zu laden, wobei ein neuer Windows-Dienst namens „aaa“ erstellt wird.

NailaoLoader-Analyse

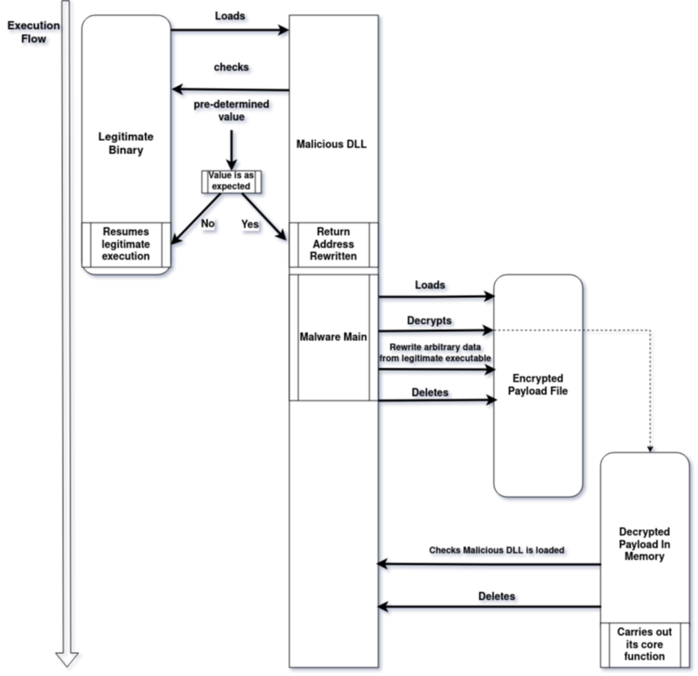

- Abbildung 2: Ausführungsablauf von NailaoLoader und NailaoLocker

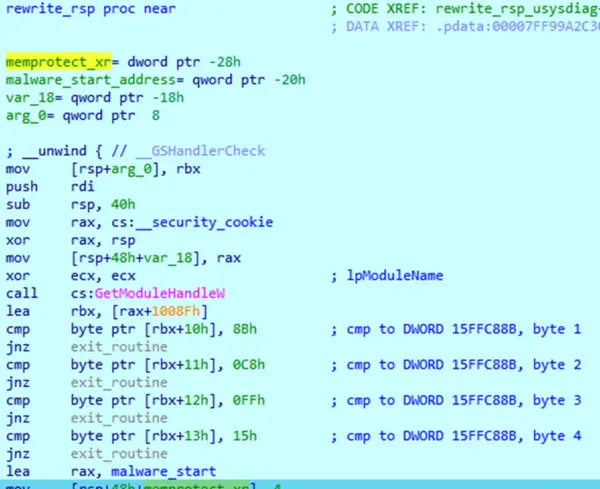

Nach dem Side-Loading ruft die NailaoLoader-DLL die Adresse des aufrufenden Moduls mit der API GetModuleHandleW ab und überprüft bestimmte Byte-Werte, um sicherzustellen, dass sie von der vorgesehenen Binärdatei geladen wurde. Anschließend startet sie die Malware-Routine. Dabei werden die kontrollierten Werte tatsächlich als Rücksprungadresse des LoadLibrary-Funktionsaufrufs innerhalb der legitimen Binärdatei genutzt. Diese Werte werden dann überschrieben, um direkt in die Hauptfunktion der Malware zu springen.

- Abbildung 3: sensapi.dll überprüft die usysdiag.exe-Daten, um sicherzustellen, dass sie auf die erwartete Weise geladen wird.

Die Lademethode von NailaoLoader ist relativ einfach. Zunächst wird der Dateiname der Payload mithilfe der API GetModuleFilenameW generiert (z. B. „usysdiag.exe.dat“). Danach öffnet der Loader die .dat-Payload (NailaoLocker) mit CreateFileW im Lese-/Schreibmodus, bestimmt deren Größe und entschlüsselt die Datei mithilfe der Schleife decrypted_byte = ((encrypted_byte + 0x4b ) ^ 0x3f) - 0x4b

- Abbildung 4: Entschlüsselungsroutine des Payloads

Diese Entschlüsselungsmethode wurde in mehreren NailaoLoader-Samples identifiziert, könnte jedoch in anderen Kampagnen variieren.

Anschließend schreibt der Loader zufällige Byte-Werte aus der legitimen Binärdatei in die „.dat“-Payload, bevor diese gelöscht wird, um eine Wiederherstellung zu verhindern. Schließlich lädt NailaoLoader die entschlüsselten Abschnitte der NailaoLocker-Executable in ein Speichersegment, verarbeitet die Importtabellen und springt in deren Einstiegspunkt.

NailaoLocker-Analyse

Der Locker überprüft zunächst, ob sensapi.dll geladen ist, entfernt es dann aus dem Speicher und löscht es von der Festplatte. Anschließend erstellt er das Mutex „Global\lockv7“.

NailaoLocker erstellt eine spezielle Datei, um zu protokollieren, welche Dateien verschlüsselt wurden und welche nicht. Dies war für unsere Incident-Responder sehr hilfreich.

NailaoLocker, geschrieben in C++, ist relativ unkompliziert und schlecht entworfen, anscheinend nicht darauf ausgelegt, eine vollständige Verschlüsselung zu garantieren.

- Es scannt keine Netzlaufwerke.

- Es stoppt keine Dienste oder Prozesse, die die Verschlüsselung bestimmter wichtiger Dateien verhindern könnten.

- Es überprüft nicht, ob es debuggt wird.

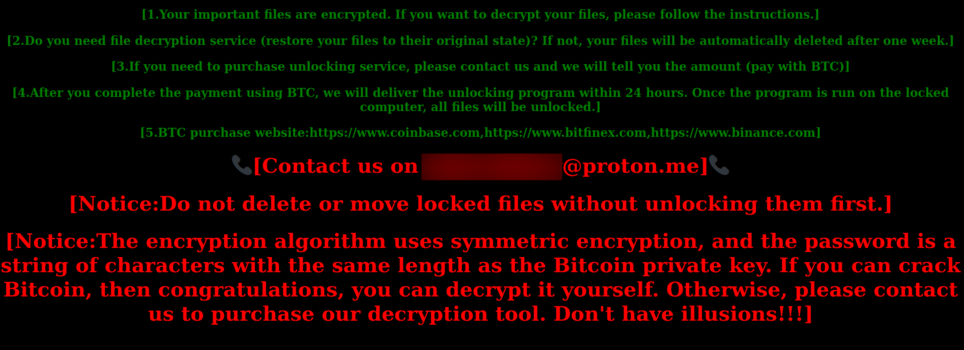

Die Ransomware verwendet die Erweiterung „.locked“ und führt eine asymmetrische Verschlüsselung mit dem AES-256-CTR-Algorithmus durch. Sie legt eine Erpressernotiz ab in:

„%ALLUSERPROFILE%unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please.html“

Schließlich lädt sie die Datei über „SOFTWARE\Microsoft\Windows\CurrentVersion\Run“.

Die Erpressernotiz enthält typische Erpressungsbedrohungen und fordert das Opfer auf, eine wegwerfbare Proton-E-Mail-Adresse zu kontaktieren, um einen Decryptor in Bitcoin zu kaufen.

- Abbildung 5: Beispiel der Lösegeldnachricht, hinterlassen von NailaoLocker

Interessanterweise fanden wir durch eine Pivot-Analyse des Inhalts der Erpressernotizen andere ähnliche HTML-Dateien, die einen Link zu einem minderwertigen Cyberkriminalitätsanbieter namens „Kodex Softwares“ (ehemals Evil Extractor) enthielten. Letzterer scheint seit Oktober 2022 drei Malware-Tools als Service zu verkaufen, die auf den ehemaligen Cracked- und Nulled-Underground-Marktplätzen beworben wurden. Eines dieser Tools verfügt über Ransomware-Funktionen gegen Windows-Systeme. Dennoch ergab der Vergleich einer Kodex-Ransomware-Probe aus 2023 mit unseren NailaoLocker-Proben keine Code-Überschneidungen.

- Abbildung 6: Evil Extractor MaaS Shop

Verbindung von Green Nailao mit dem größeren chinesischen Bedrohungskomplex

Wie bereits zuvor erwähnt, gehen wir mit mittlerer Zuversicht davon aus, dass der Cluster mit typischen chinesischen Eindringsets übereinstimmt. Diese Einschätzung basiert auf:

- Der Verwendung von ShadowPad, einem Implantat, das bisher fast ausschließlich mit gezielten Eindringoperationen aus China in Verbindung gebracht wird.

- Der Anwendung konsistenter TTPs, insbesondere dreiteiliger Ausführungsstränge mit DLL-Suchreihenfolge-Übernahme zur Ausführung der Payloads (d.h. eine legitime ausführbare Datei, die anfällig für DLL-Side-Loading ist, ein DLL-Loader und eine verschlüsselte Payload). SecureWorks ordnet einige dieser dreiteiligen Ausführungsstränge der chinesischen APT BRONZE UNIVERSITY zu.

Wir haben auch einige schwache TTP-Überschneidungen mit Cluster Alpha (STAC1248) gefunden, einem Cluster, das in der 2023 veröffentlichten Crimson Palace-Operation von Sophos erwähnt wurde. Cluster Alpha wurde insbesondere dabei beobachtet, wie es die gleiche „usysdiag.exe“-legitime Anwendung ausnutzte, um „SensAPI.dll“ per Side-Loading zu laden. Im Fall von Sophos scheint die DLL jedoch nur verwendet worden zu sein, um einen Shellcode („dllhost.exe“) zu laden und auszuführen, bevor die DLL und die legitime Anwendung gelöscht wurden. Sophos erwähnt keine Ransomware-Bereitstellung, bei dem „dllhost.exe“ lediglich eine Remote-C2-Session ermöglicht. Sophos stuft Cluster Alpha mit hoher Zuversicht als eine Operation im Namen chinesischer staatlicher Interessen ein.

Die Bereitstellung einer Ransomware-Payload nach der Verwendung traditioneller Cyberspionage-Tools ist durchaus überraschend. In dieser Hinsicht erinnert Green Nailao stark an einen kürzlich veröffentlichten Artikel von Symantec. Der von Symantec untersuchte Cluster unterscheidet sich jedoch geringfügig von Green Nailao, da er die Verteilung der RA World-Ransomware-Stämme betraf, eine Payload, die wir in unseren verschiedenen Fällen nicht beobachtet haben. Ursprünglich auf dem geleakten Babuk-Ransomware-Quellcode basierend, handelt es sich bei RA World (oder RA Group) um eine Doppelerpressungsoperation, die im April 2023 aufkam. Im Juli 2024 wurde die Ransomware von Palo Alto mit niedriger Zuversicht einem chinesischen Bedrohungsakteur namens BRONZE STARLIGHT zugeordnet.

Trotz dieser verschiedenen Überschneidungen mit bekannten Eindringsets verbinden wir Green Nailao jedoch nicht mit einer bestimmten Gruppe. Bis heute können wir nur Hypothesen zu den endgültigen Zielen dieser Kampagne aufstellen:

- Die Verschlüsselung und die Erpressungsforderung könnten als eine auffällige Ablenkung dienen, um die eigentliche, subtilere Absicht der Datenexfiltration zu verbergen. Allerdings fehlte den Zielen eine strategische Bedeutung, was den Angriff zu einer Anomalie macht, wenn man den Aufwand berücksichtigt, der darauf verwendet wurde, die Absicht zu verschleiern. Zudem war die Bereitstellung der Ransomware nicht in der Lage, die mit Spionage verbundenen Backdoors gut zu verbergen.

- Die Ransomware könnte als eine Möglichkeit dienen, zwei Fliegen mit einer Klappe zu schlagen, mit einer strategischen Datendiebstahlsoperation, die gleichzeitig mit einer profitablen finanziell motivierten Erpressungsmasche kombiniert wird. Diese Kombination, die beispielsweise viele nordkoreanische Cyberangriffe charakterisiert, könnte darauf abzielen, strategische Operationen der Bedrohungsakteure zu finanzieren. Basierend auf unserer Analyse einer der mit dem Cluster verbundenen Wallets scheint es jedoch, dass die Angreifer mit ihren Cyberangriffen nicht viel Geld verdient haben.

- Die Ransomware könnte als „Nebenverdienst“ von einem Bedrohungsakteur verwendet werden, der entweder zu einer fortgeschrittenen chinesischen Cyberspionage-Gruppe gehört oder Zugriff auf deren Intrusionstoolkit hat. Dies könnte helfen, den Gegensatz in der Komplexität zwischen ShadowPad und NailaoLocker zu erklären, wobei NailaoLocker manchmal sogar versucht, die Lade-Techniken von ShadowPad nachzuahmen. Diese Hypothese wurde auch von Symantec-Forschern aufgestellt und könnte die wahrscheinlichste Erklärung sein.

Die Zielsetzung von staatlich ausgerichteten Gruppen, darunter auch China, auf Gesundheitswesen-bezogene Einrichtungen ist nichts Neues. Wie die französische nationale Cybersicherheitsbehörde (ANSSI) im Bedrohungslandschaftsbericht für den Gesundheitssektor feststellt, können solche Kampagnen manchmal opportunistisch durchgeführt werden, aber sie ermöglichen es den Bedrohungsgruppen häufig, Zugriff auf Informationssysteme zu erhalten, die später für andere offensive Operationen genutzt werden können. Forschende von Mandiant beobachteten 2020, wie APT41 US-amerikanische pharmazeutische Unternehmen ins Visier nahm, während APT18 und APT10 historischgesehen mit noch älteren Sicherheitsverletzungen in diesem Sektor in Verbindung gebracht wurden.

Fazit

Dank der erfolgreichen Zusammenarbeit von Analysten aus verschiedenen Teams innerhalb von Orange Cyberdefense CERT konnten wir eine neue Bedrohung für europäische Organisationen dokumentieren. Die Kampagne, die wir als Green Nailao verfolgen, könnte aus einem chinesischen Eindringset stammen und brachte neue Erkenntnisse über die ShadowPad-Backdoor, die zuvor noch nie öffentlich mit der Bereitstellung von Ransomware in Verbindung gebracht wurde. Dieser Bericht dokumentiert zudem eine neue Ransomware-Payload, die wir NailaoLocker genannt haben.

Obwohl diese Kampagne in Bezug auf das Volumen begrenzt zu sein scheint, unterstreicht sie die Bedeutung für Organisationen, Sicherheits-Patches sofort nach ihrer Veröffentlichung anzuwenden.

Die Datalake-Plattform von Orange Cyberdefense bietet Zugang zu Indikatoren für Kompromittierungen (IoCs), die mit dieser Bedrohung in Verbindung stehen und automatisch in unsere Managed Threat Detection-Dienste eingespeist werden. Dies ermöglicht eine proaktive Suche nach IoCs, wenn Sie unseren Managed Threat Detection-Service abonnieren, der Threat Hunting umfasst. Wenn Sie möchten, dass wir diese IoCs bei Ihrer nächsten Jagd priorisieren, stellen Sie bitte eine Anfrage über Ihr MTD-Kundenportal oder kontaktieren Sie Ihren Ansprechpartner.

Der Managed Threat Intelligence [protect]-Service von Orange Cyberdefense bietet die Möglichkeit, netzwerkbezogene IoCs automatisch in Ihre Sicherheitslösungen einzuspeisen. Wenn Sie mehr über diesen Service erfahren möchten und wissen wollen, welche Firewall-, Proxy- und anderen Anbieterlösungen unterstützt werden, nehmen Sie bitte Kontakt mit Ihrem vertrauenswürdigen Orange Cyberdefense Solutions-Ansprechpartner auf.

Das CSIRT-Team (Cybersecurity Incident Response Team) von Orange Cyberdefense bietet Notfallberatung, Vorfallmanagement und technische Unterstützung, um Kunden bei der Bewältigung eines Sicherheitsvorfalls vom ersten Erkennen bis hin zur vollständigen Wiederherstellung zu helfen. Wenn Sie vermuten, dass Sie angegriffen wurden, zögern Sie nicht, unsere Hotline anzurufen.

Anhang

- ANSSI, https://www.cert.ssi.gouv.fr/cti/CERTFR-2024-CTI-010/

- Useful Censys query

- Cyber Peace Institute, https://cyberpeaceinstitute.org/report/2021-03-CyberPeaceInstitute-SAR001-Healthcare.pdf

- FireEye, https://dbac8a2e962120c65098-4d6abce208e5e17c2085b466b98c2083.ssl.cf1.rackcdn.com/beyond-compliance-cyber-threats-healthcare-pdf-10-w-5570.pdf

- HackersEye, https://hackerseye.com/dynamic-resources-list/tails-from-the-shadow-apt-41-injecting-shadowpad-with-sideloading/

- Hunt, https://hunt.io/blog/legacy-threat-plugx-builder-controller-discovered-in-open-directory

- Hunt, https://hunt.io/blog/tracking-shadowpad-infrastructure-via-non-standard-certificates

- Mandiant, https://cloud.google.com/blog/topics/threat-intelligence/apt41-initiates-global-intrusion-campaign-using-multiple-exploits?hl=en

- Palo Alto, https://unit42.paloaltonetworks.com/ra-world-ransomware-group-updates-tool-set/

- SecureWorks, https://www.secureworks.com/research/shadowpad-malware-analysis

- SentinelOne, https://assets.sentinelone.com/c/shadowpad?x=p42eqa

- Sophos, https://news.sophos.com/en-us/2024/06/05/operation-crimson-palace-a-technical-deep-dive/#alpha-persistence

- Symantec, https://www.security.com/threat-intelligence/chinese-espionage-ransomware

- ThreatPost, https://threatpost.com/apt-gang-branches-out-to-medical-espionage-in-community-health-breach/107828/