5 mars 2024

Les proxys résidentiels sont des intermédiaires qui permettent à une connexion Internet d’apparaître comme provenant d’un autre hôte. Cette méthode permet à un utilisateur de masquer son origine réelle et d’obtenir une plus grande confidentialité ou un accès à du contenu géorestreint.

Ces proxys représentent une menace croissante dans le cyberespace, car ils sont fréquemment utilisés par des groupes d’attaquants qui ainsi se cachent au sein du trafic légitime, mais aussi agissent de manière légitime. L’écosystème de ces proxys se caractérise par une offre fragmentée et déréglementée sur les marchés en ligne des activités légitimes et cybercriminelles. Pour obtenir une infrastructure pouvant atteindre plusieurs millions d’hôtes, les fournisseurs de proxys résidentiels utilisent des techniques qui peuvent induire en erreur les utilisateurs qui installent des logiciels tiers. Avec des millions d’adresses IP disponibles, leur détection par les solutions de sécurité contemporaines représente un défi considérable.

Se défendre contre cette menace nécessite une vigilance accrue pour détecter l’origine du trafic qui peut ne pas être ce qu’il semble être. Cela souligne l’importance d’une approche prudente et éclairée dans la gestion du trafic réseau.

Ce rapport conjoint s’appuie sur des recherches approfondies menées par les équipes de Détection et Recherche des Menaces (TDR - Threat Detection & Research) de Sekoia.io et les équipes World Watch du CERT d’Orange Cyberdefense.

Le 25 janvier 2024, Microsoft a publié des directives publiques sur la manière de se défendre contre les groupes d’États-nations. Dans ces directives, le groupe a signalé une campagne d’espionnage avecAPT29, un ensemble d’intrusions liées à la Russie, attribuées par les gouvernements américain et britannique au service des renseignements russes, qui ciblaient Microsoft dans le but de recueillir des informations sur l’entreprise. Afin d’augmenter la sécurité de leurs opérations, les opérateurs d’APT29 ont utilisé un fournisseur de services (sans nom) de proxys résidentiels.

Les problèmes liés aux proxys résidentiels ne sont pas bien connus du public ni de la communauté de la cybersécurité. Bien que les fournisseurs de services de proxys résidentiels puissent être utilisés pour certaines activités légitimes, ils sont fortement exploités par divers types d’acteurs de cybermenace. Dans ce rapport, les analystes de Sekoia.io et d’Orange Cyberdefense plongent dans le phénomène des proxys résidentiels, explorent le paysage actuel du marché, composé de plusieurs fournisseurs douteux, et expliquent comment les acteurs de cybermenace abusent de tels services ou même en fournissent directement.

Depuis plusieurs années, l’écosystème de la cybercriminalité à motivation financière est marqué par la marchandisation de presque toutes les étapes de la chaîne d’attaque. Si cette tendance peut être interprétée comme un signe de maturité économique en dehors du cyberespace, cette division du travail implique que les cyberopérations s’appuient désormais de plus en plus sur une multitude de parties prenantes tierces. Ces fournisseurs se spécialisent dans des services allant de la création de kits de phishing à la recherche de vulnérabilités, en passant par l’hébergement à toute épreuve, la génération de trafic, le développement de logiciels malveillants, etc. Comme le soulignent les récents rapports émanant de la communauté de la cybersécurité, les proxys résidentiels sont devenus partie intégrante de nombreuses opérations malveillantes, notamment le DDoS, le cyberespionnage ou les campagnes de malwares à motivation financière (1, 2, 3, 4, 5, 6). Dans la plupart des cas, ces proxys sont utilisés pour dissimuler le dernier kilomètre du trafic de l’acteur malveillant avant d’accéder ou d’interagir avec l’environnement d’une victime.

Par définition, les proxys résidentiels sont des adresses IP « louables » attribuées à des appareils résidentiels, utilisées comme passerelle intermédiaire entre deux hôtes et facilitant l’anonymisation du premier hôte. Généralement, les proxys résidentiels englobent des appareils appartenant à des utilisateurs réels tels que des ordinateurs de bureau, des ordinateurs portables, des smartphones et même des appareils IoT. Les adresses IP résidentielles via lesquelles le trafic est mandaté sont le plus souvent celles d’abonnés de fournisseurs d’accès Internet (FAI) et sont particulièrement utiles en comparaison avec les proxys de centres de données ou les adresses IP VPN qui sont cataloguées comme appartenant à des pools d’adresses IP commerciales et non à de véritables « utilisateurs » d’Internet.

Au cours des dernières années, les proxys résidentiels ont attiré l’attention de certains chercheurs et professionnels en sécurité. Des informations précieuses sur leur fonctionnement peuvent notamment être trouvées dans les rapports publics de Trend Micro, DomainTools, Spur, etc. (voir Annexe B : Littérature sur les proxys résidentiels suspects). Néanmoins, ce sujet reste souvent pris à la légère et flou. Cette étude conjointe d’Orange Cyberdefense et de Sekoia.io vise donc à compléter la littérature existante sur les proxys résidentiels et à mieux comprendre cet écosystème et les menaces qu’il représente.

En effet, que vous ou votre entreprise ayez déjà loué un accès à des proxys résidentiels ou que vous méconnaissiez ce sujet, nous pensons qu’il est nécessaire de saisir toute la portée d’un tel service et ses principaux enjeux en termes d’évaluation des risques et de sensibilisation générale. Tout au long de ce rapport, nous illustrerons notamment comment la simple existence et la croissance systémique actuelle des proxys résidentiels peuvent poser problème à deux niveaux :

Ce rapport conjoint s’appuie sur des recherches approfondies menées par les équipes de Détection et Recherche des Menaces (TDR) de Sekoia.io et les équipes World Watch d’Orange Cyberdefense. Il s’appuie également sur des observations uniques que nous avons détectées au sein de notre base de clients respective, avec plus de 10 clients identifiés comme ayant été impactés par la présence d’au moins un proxyware au sein de leur périmètre d’entreprise. Dans au moins 3 cas, ce proxyware, qui transforme l’appareil « infecté » en un éventuel point d’accès distant, avait été installé via le téléchargement de logiciels gratuits par les utilisateurs. Dans un autre cas, nous avons observé des artefacts techniques nous dirigeant vers une campagne de phishing exploitant un fournisseur de proxys résidentiels assez connu. Cela nous a incités à vérifier les risques supplémentaires induits, nous faisant découvrir par exemple un client avec plusieurs machines qui utilisaient ce service de proxys résidentiels. Désormais entièrement corrigé, cet incident met en lumière l’utilisation subtile, mais active, des proxys résidentiels par différents types de cyberacteur. Cette tactique passe souvent inaperçue auprès des organisations, même si elle n’est pas difficile à détecter. À la fin de ce rapport, nous fournissons des indicateurs techniques qui peuvent être exploités pour faire la chasse aux menaces spécifiques au sein de vos environnements.

Cette section vise à fournir une compréhension globale des activités des fournisseurs de proxys résidentiels, principalement ceux opérant sur des forums que consultent en masse les cybercriminels.

Méthodologie

Pour notre analyse, nous avons suivi et analysé les publications sur 5 forums où les fournisseurs de proxys résidentiels sont les plus actifs :

Nous avons analysé plus de 50 offres de proxys résidentiels sur ces forums tout au long de l’année 2023 pour identifier les modèles et tendances structurantes associés à ce type spécifique de service. Parmi ces fournisseurs, la grande majorité a émergé en 2023 (la date limite étant novembre 2023).

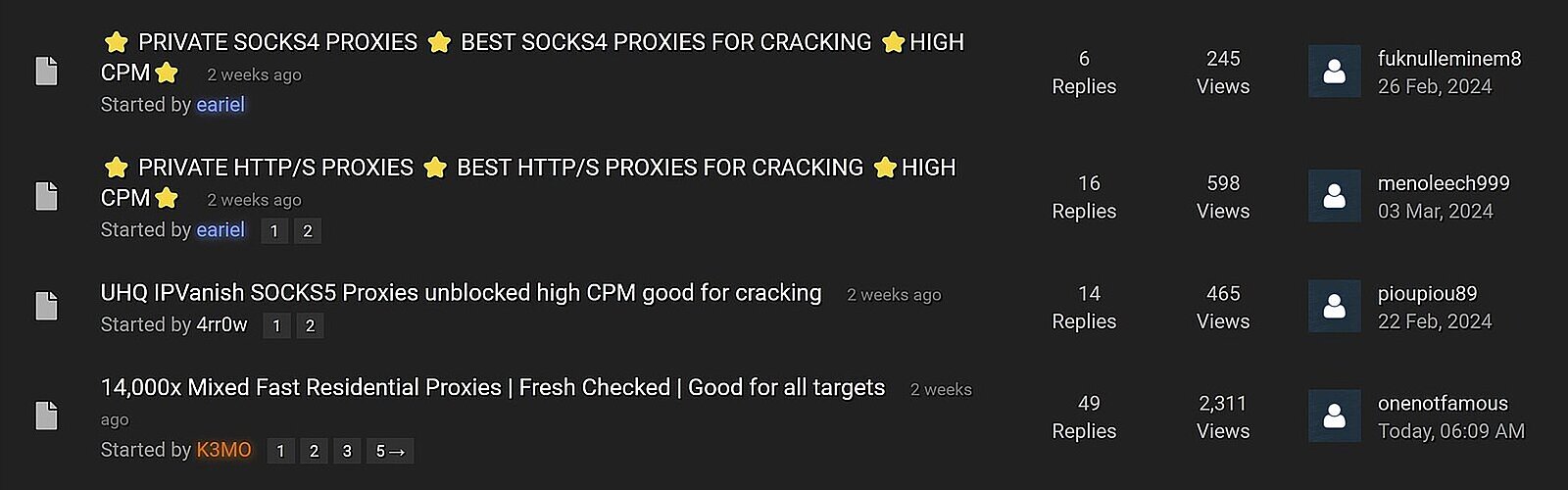

D’après nos observations, la plupart des publications faisant la promotion des services de proxys résidentiels sont faciles d’accès, par rapport à certains services plus « clandestins », sciemment illicites. En effet, ils utilisent des titres explicites dans les annonces publiées sur les forums accessibles sur le Clear Web.

La comparaison des publicités affichées sur les forums observés nous a permis de constater qu’une part plus importante des publicités de proxys résidentiels s’affiche sur des forums bien établis et pour des personnes « non spécialisées » tels que BlackHatWorld (BHW) ou Nulled, qui ont tendance à rassembler un public non exclusivement impliqué dans la cybercriminalité, p. ex. les activités de Greyhat. Pour rappel, alors que Nulled est apparu vers 2014, BHW a fait surface au début des années 2000 et continue d’attirer des personnes qui recherchent également des services légitimes allant de la rédaction à la conception de sites Web, en passant par le marketing sur les réseaux sociaux, etc.

Pendant la période de notre analyse, au moins 5 à 10 nouveaux sujets proposant des proxys résidentiels ont été publiés chaque mois sur BlackHatWorld, en plus des fils de discussion plus anciens, mais toujours actifs, qui sont « rafraîchis » pour apparaître sur la première page de la section des forums. Par exemple, le fil de discussion faisant la promotion de proxys résidentiels qui est le plus actif sur BlackHatWorld remonte à novembre 2013 et compte environ 6 000 réponses.

Analyse d’une offre standard

Une annonce typique présente une série de caractéristiques clés :

Le prix des proxys résidentiels sur les plateformes de cybercriminalité est souvent déterminé par la durée des abonnements, allant du court au long terme. Les prix sont généralement calculés sur une base mensuelle. Des périodes d’abonnement plus longues permettent de réaliser des économies par rapport aux engagements à plus court terme, ce qui encourage les utilisateurs à s’engager sur des périodes prolongées, offrant ainsi un certain niveau de revenus stables à la plateforme.

Le marché des proxys résidentiels étant très encombré, les fournisseurs doivent se différencier de leurs concurrents. Parmi les stratégies adoptées, nous avons observé les suivantes :

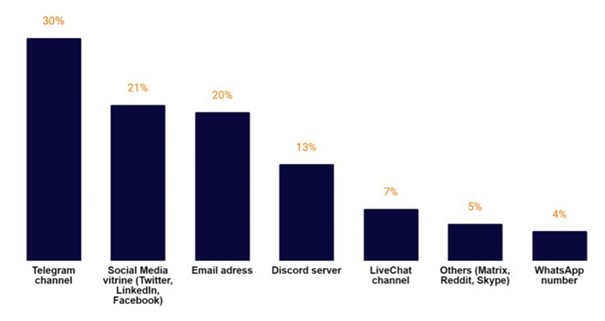

Les fournisseurs redirigent souvent les clients pour l’achat effectif du service vers leur site Internet, mais également vers une adresse e-mail de vente dédiée, un canal Telegram, un numéro WhatsApp ou un serveur Discord. Il convient de noter que certains fournisseurs ne possèdent pas nécessairement (et parfois volontairement) un site Internet dédié et préfèrent vendre leurs services directement via Telegram. Le schéma ci-dessus met en évidence les différents canaux de vente adoptés par les proxys résidentiels appartenant à notre échantillon d’étude.

De plus, la plupart des fournisseurs de proxys résidentiels annoncent les services qu’ils commercialisent assez librement, en utilisant des méthodes de marketing typiques telles que les publicités Google pour améliorer le classement de leur site Web sur les moteurs de recherche (c’est-à-dire l’optimisation pour les moteurs de recherche) ou des publicités dans des articles de blog dédiés comparant les meilleurs proxys résidentiels.

Profilage des vendeurs

D’après nos observations, les comptes annonçant les services proxys résidentiels sur les forums étudiés ont été créés spécifiquement pour promouvoir respectivement chacun de ces fournisseurs.

La plupart des publicités que nous avons étudiées étaient rédigées en anglais ou en russe (dans une moindre mesure), ou dans les deux langues dans le cas de Zelenka, un forum majoritairement russophone.

Grâce à l’analyse OSINT, nous avons essayé d’identifier l’origine géographique des fournisseurs, en nous appuyant si possible sur le nom officiel de l’entreprise et le numéro d’enregistrement des entreprises potentielles. Nous avons remarqué qu’une grande partie des proxys résidentiels que nous avons analysés soit ne sont pas enregistrés en tant qu’entité juridique officielle dans leur pays respectif soit ne possèdent qu’une boîte postale dans un pays sans législation stricte en la matière (p. ex. les Îles Vierges britanniques).

Fermer les yeux

La simple existence de publicités pour proxys résidentiels dans des forums axés sur la cybercriminalité soulève évidemment des questions sur la nature éthique du positionnement des fournisseurs de proxys résidentiels sur le marché. Ils savent que les utilisateurs actifs sur ces forums ont un fort potentiel pour devenir des clients, mais qu’ils peuvent mener des activités illégales. Ainsi, cela enracine profondément l’écosystème des proxys résidentiels dans une dimension obscure et souterraine. Il est intéressant de noter que cette proximité avec d’autres services axés sur la cybercriminalité a également tendance à beaucoup contraster avec les aspects présumés propres, transparents, voire pour les « start-up », de la plupart des sites Web de proxys résidentiels.

Cette contradiction est également visible dans le manque de transparence sur l’existence juridique de la plupart des proxys résidentiels, sur le manque de clarté de la constitution de leurs pools d’adresses IP et sur leur manque d’intérêt quant à l’utilisation de leurs proxys. Deux indicateurs clés de ce paramètre sont l’absence de mesures KYC (Know-Your-Customer) ainsi que les conditions de service et les conditions d’utilisation permissives que la plupart des proxys résidentiels adoptent (le cas échéant).

Absence de KYC et de mesures de conformité

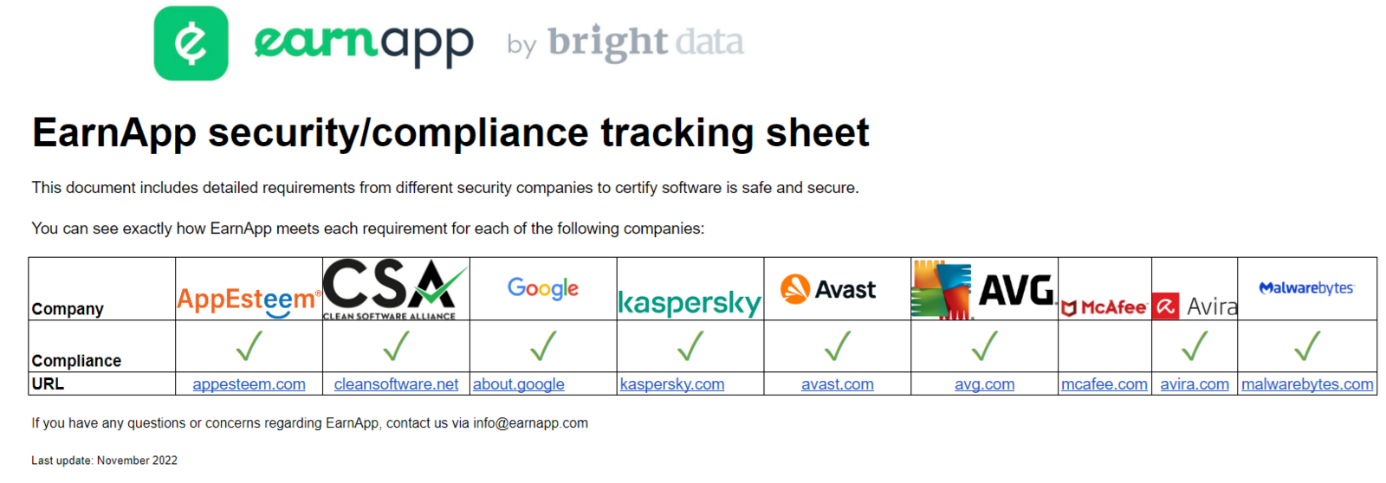

Le processus KYC permet d’identifier et de vérifier l’identité du client lors de l’ouverture d’un compte et périodiquement au fil du temps. Il s’agit d’une mesure garantissant qu’un client ne fait pas un usage malveillant de son compte. Certains fournisseurs de proxys résidentiels à vocation commerciale prétendent adhérer à de tels processus KYC, comme Oxylabs. Certains fournisseurs proposent également des assurances de conformité en matière de sécurité pour tenter de certifier la sécurité de leurs produits. C’est par exemple le cas d’EarnApp, comme le montre directement ce tableau que l’on a récupéré sur Google.

Ces réglementations KYC sont requises dans la plupart des pays occidentaux. Cependant, elles sont peu ou pas appliquées dans certains pays où les fournisseurs sont implantés (Hong Kong, Russie, Chypre, etc.)

Dans notre échantillon d’annonces de proxys résidentiels observées sur des forums clandestins, 100 % des fournisseurs que nous avons analysés ne mentionnaient aucune mesure KYC : pas de justificatif d’identité, de vérification de l’âge, d’adresse postale ou d’information d’enregistrement d’entreprise n’étaient requis, etc. Ces fournisseurs offrent généralement un accès immédiat au service dès réception du paiement.

Conditions de service

La plupart des fournisseurs se protègent avec des conditions de service stipulant clairement que les clients sont responsables de l’activité effectuée avec les proxys loués et qu’ils doivent respecter toutes les lois applicables. Cela permet aux fournisseurs de proxys résidentiels de ne pas être poursuivis en justice pour les actions menées par leurs clients par l’intermédiaire de leurs services. Il convient néanmoins de noter que plusieurs proxys résidentiels, notamment ceux situés à Hong Kong, interdisent toujours explicitement l’utilisation de leurs proxys résidentiels pour tirer parti d’activités illégales et criminelles telles que le blanchiment d’argent ou le vol de secrets commerciaux et d’informations personnelles.

Les proxys d’origine éthique, un « brandwashing » nécessaire

De nombreux fournisseurs désireux de sauver leur réputation doivent se battre pour leur image de marque et soutiennent donc que leurs proxys sont « d’origine éthique ». Malheureusement, peu de détails sur les processus réels utilisés pour acquérir les proxys sont fournis. Certains mentionnent les restrictions qu’ils ont ajoutées et déclarent avoir fait preuve de diligence raisonnable avant d’accepter de nouveaux proxys. Nous doutons que ces vérifications soient suffisantes pour détecter les cybercriminels motivés et désireux de monétiser leurs botnets, ni que les fournisseurs investissent suffisamment pour traquer et lutter contre les abus menés avec leurs services.

Après une analyse plus approfondie, nous avons également identifié de forts chevauchements entre les différents proxys résidentiels. Les connexions parfois « cachées » que nous avons trouvées nous permettent de croire que le marché des proxys résidentiels pourrait être moins fragmenté que ce qu’il en paraît.

Fragmentation inventée

En effet, certains proxys résidentiels apparemment distincts peuvent en réalité être étroitement interconnectés, soit en appartenant à la même entité juridique, en partageant une partie cohérente de leur infrastructure de serveurs ou en utilisant des canaux communs de cryptomonnaie.

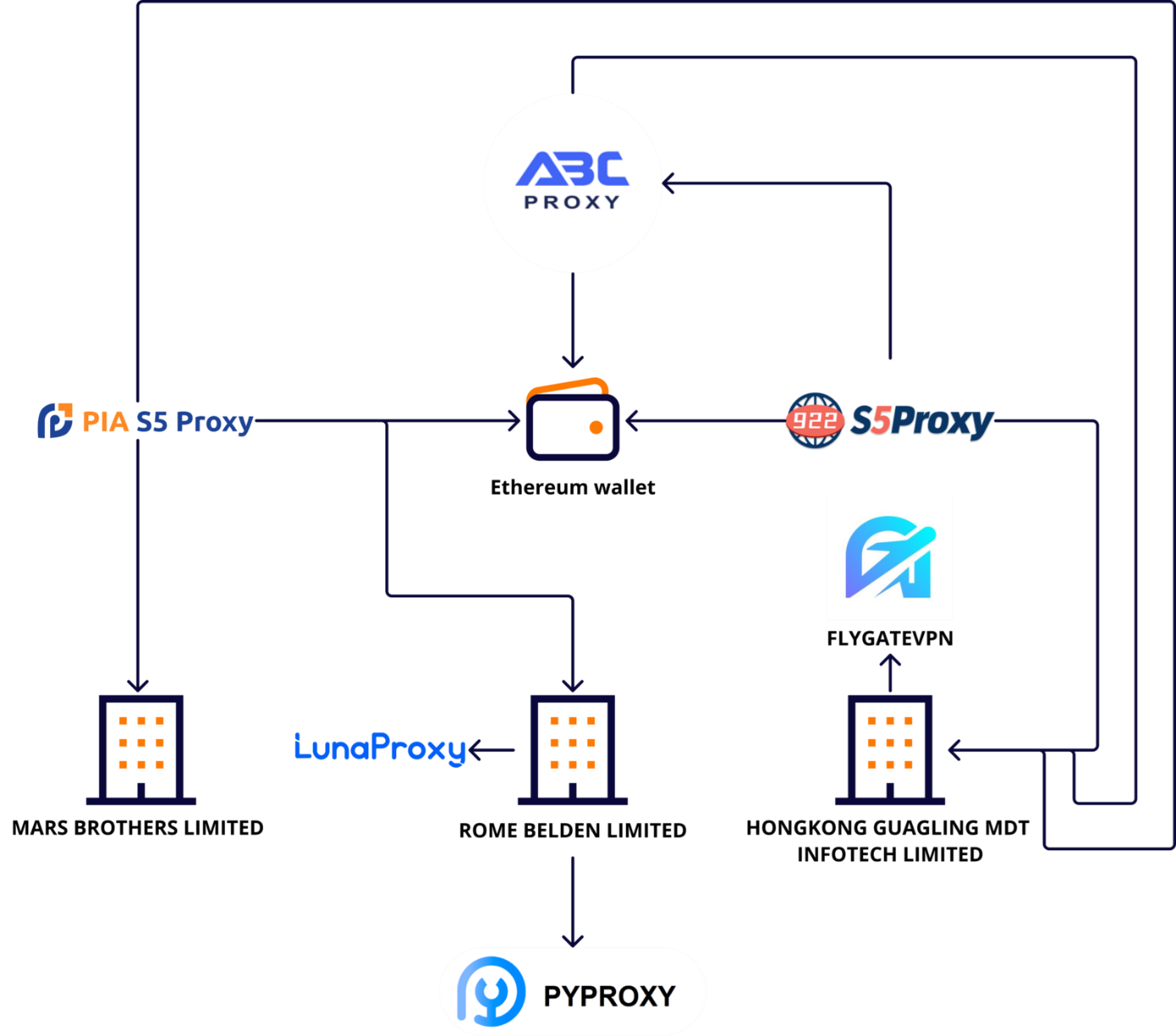

Dans le cas de Pia S5 Proxy, notre enquête a révélé des associations avec 5 fournisseurs de proxys (ou de VPN) supplémentaires. En effet, Pia S5 Proxy, ABCProxy et 922Proxy répertorient les mêmes adresses Ethereum (alias ETH) dans leur portefeuille sur leurs sites Internet respectifs. Ce chevauchement est particulièrement important, car ce portefeuille spécifique est celui qui comporte le plus de transactions par rapport aux autres portefeuilles de cryptomonnaie. De plus, les trois fournisseurs de proxys résidentiels s’appuient sur un autre portefeuille ETH (0x8379c994c5c39fc9c66bf5b55aa796920e532511) utilisé plus loin dans la chaîne de transaction pour rassembler et agréger tous leurs revenus ETH. Ce dernier a rassemblé presque 400 000 $, mais est inutilisé depuis fin janvier 2024.

Pia S5 Proxy est lié à une entité nommée MARS BROTHERS LIMITED (un développeur Android actif depuis 2022), mentionnée directement sur le site de Pia S5 Proxy et enregistrée à Hong Kong depuis mars 2022.

De plus, Pia S5 Proxy semble avoir des liens avec une entité appelée HONGKONG GUANGLING MDT INFOTECH LIMITED, comme le montrent son site Internet et le profil LinkedIn correspondant. Cette organisation, également enregistrée à Hong Kong depuis septembre 2018, est mentionnée sur les sites Internet de ABCProxy et de 922Proxy ainsi que sur le site Internet de FlyGateVPN service, qui n’existe plus, selon les enregistrements archivés du site Web.

Enfin, Pia S5 Proxy mentionne également sur son site Internet une troisième entité juridique appelée ROME BELDEN LIMITED qui a également été enregistrée à Hong Kong en mars 2023. Ce même nom d’entité est mentionné sur les sites Internet de LunaProxy et de PyProxy.

Boutiques dédiées et canaux de revente

Au-delà des proxys résidentiels qui annoncent ouvertement et directement leurs services sur des forums, un vaste réseau de revendeurs est également apparu ces dernières années. Nous avons notamment observé l’activité de boutiques comme NightShop et ProxyWave Shop, spécialisées dans la revente d’accès depuis des proxys résidentiels connus.

La prolifération des revendeurs et des boutiques dédiées est révélatrice de modèles de chaîne d’approvisionnement de plus en plus diversifiés sur un marché très lucratif. Cela est très probablement dû à une demande croissante d’anonymat et alimente encore davantage l’accessibilité des proxys résidentiels pour un nombre croissant d’acteurs malveillants.

Changement de marque

De plus, certains proxys résidentiels ont tendance à changer de marque au fil du temps, en adoptant un nouveau nom, une nouvelle identité visuelle et un nouveau site Web pour relancer leurs activités commerciales. Le changement de marque est loin d’être unique à ce segment de marché et se produit généralement lorsqu’une entreprise souhaite améliorer son image de marque après une certaine période.

Pourtant, cette pratique est également utile pour atténuer l’impact des avis négatifs ou des événements liés à la marque : créer une nouvelle marque est une manière de se détacher des polémiques et des coups à la réputation passés. C’est par exemple le cas de Luminati, devenu Bright Data. Ou encore d’IPRoyal, un proxy résidentiel basé aux Émirats arabes unis, rebaptisé Pawns.app en décembre 2023 et justifiant cette décision en voulant « changer la perception de qui nous sommes et de ce que nous valorisons ».

Flux financiers liés aux proxys résidentiels

Un autre aspect clé pour comprendre cet écosystème de proxys résidentiels et sa transparence est de comprendre à quel point il est réellement lucratif.

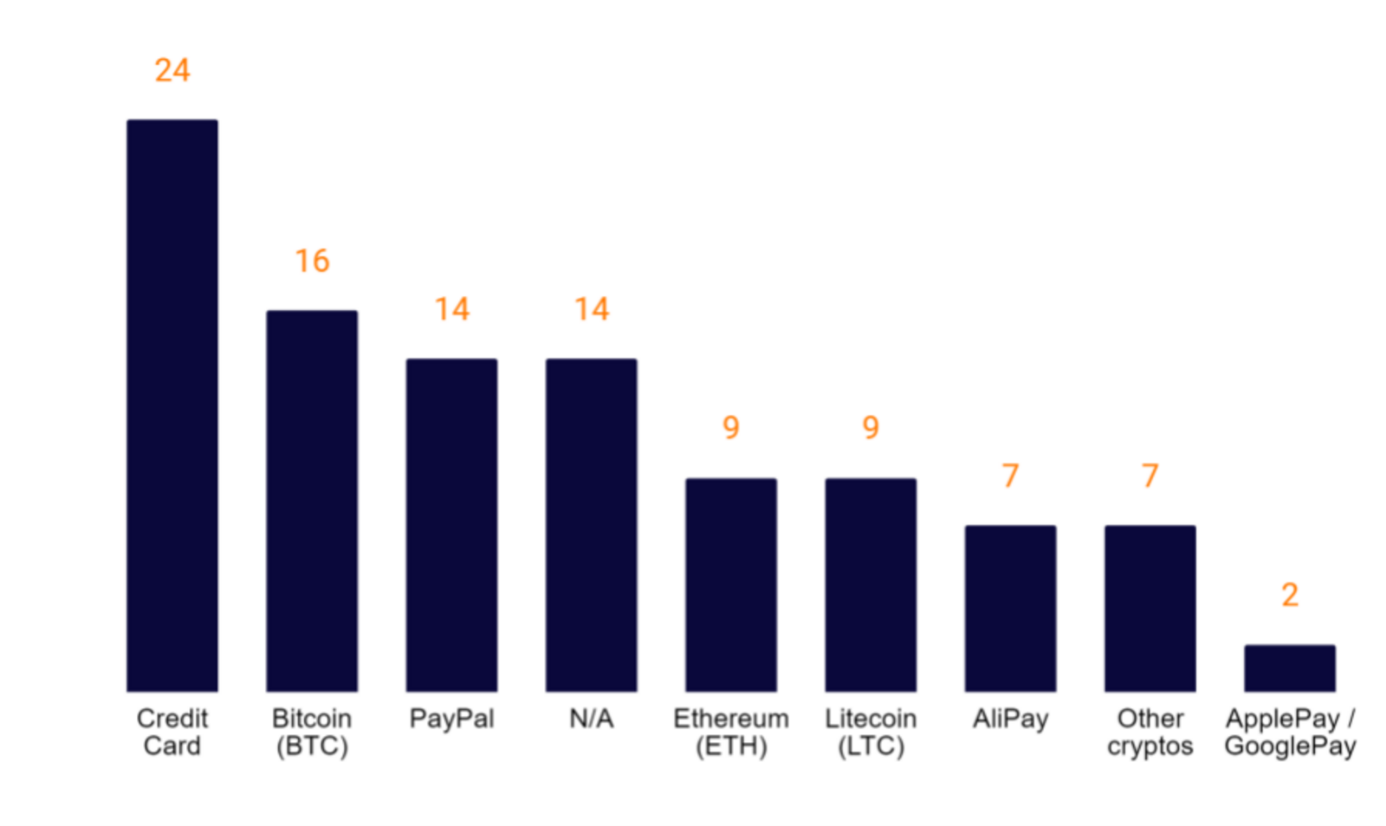

La plupart des proxys résidentiels acceptent une grande variété de méthodes de paiement, notamment les cartes de crédit, les cryptomonnaies ou PayPal. Le schéma ci-dessous révèle la propension de notre échantillon à privilégier certains modes de paiement. Plus de la moitié des proxys résidentiels que nous avons rencontrés acceptaient les cryptomonnaies pour effectuer leurs transactions financières avec leurs clients. Dans certains cas limités (moins de 5), les cryptomonnaies étaient le seul moyen de paiement valide.

Nous avons pu approfondir notre enquête sur les portefeuilles de cryptomonnaies utilisés par certains proxys résidentiels appartenant à notre échantillon. Malgré l’intense volatilité du montant d’argent dans ces portefeuilles au fil du temps, nous avons notamment identifié plusieurs portefeuilles qui collectaient entre 25 000 $ et 36 000 $ de Bitcoin. Nous pensons que ces montants ne sont peut-être pas représentatifs, car les portefeuilles appartenant à des proxys résidentiels plus prolifiques auraient pu en réalité collecter bien plus.

De plus, une tendance que nous avons remarquée est la courte durée de vie des portefeuilles visibles publiquement sur la page de commande des sites des proxys résidentiels. La durée de vie moyenne des portefeuilles de cryptomonnaies semble être d’environ 230 à 250 jours. D’un point de vue hypothétique, il semble que les proxys résidentiels aient tendance à renouveler leurs portefeuilles chaque année, laissant généralement leurs portefeuilles de cryptomonnaies inactifs entre 230 et 250 jours avant de reprendre leur activité en début d’année. Cette observation particulière suggère la possibilité d’une stratégie délibérée de la part des proxys résidentiels pour brouiller les traces et accroître la discrétion de leurs transactions blockchain.

Une autre tendance que nous avons identifiée lors de l’analyse spécifique des portefeuilles blockchain Ethereum et Tron pour Pia S5 Proxy, ABCProxy et 922Proxy est le mouvement récurrent de fonds vers un portefeuille central, cette « concentration » de transactions étant répliquée par plusieurs autres portefeuilles une fois qu’ils atteignent un certain montant. Ce processus répétitif renforce l’idée d’une volonté délibérée de centraliser les montants, ce qui suggère une stratégie concertée pour consolider des actifs dispersés, aboutissant souvent sur Binance, optimisant la gestion des actifs sur la blockchain et maximisant leur efficacité.

Dans la section précédente, nous avons exploré le marché des fournisseurs de proxys résidentiels, en soulignant leurs pratiques douteuses et leur nature fragmentée. Ce qui distingue ces proxys loués, c’est leur capacité à proposer des adresses IP dans des pays spécifiques qui semblent être des connexions domestiques ordinaires, ce qui les rend particulièrement efficaces pour contourner les blocages géographiques et les filtres de détection des bots ou des fraudes.

Cependant, une question clé demeure : comment ces réseaux de proxys résidentiels construisent-ils leur vaste pool d’adresses IP ? Dans cette section, nous avons examiné en détail les mécanismes et stratégies déployés pour créer et gérer ces pools d’adresses IP.

La taille du pool d’adresses IP joue un rôle crucial pour les proxys résidentiels. L’extension de ce réseau implique l’acquisition de nombreux liens, c’est-à-dire des points de connexion individuels. Ces points de sortie incluent les adresses IP des routeurs domestiques, des ordinateurs personnels, des téléviseurs intelligents et, de plus en plus, des téléphones mobiles utilisant les réseaux 4G et 5G. Ce processus ne nécessite pas seulement de s’engager directement dans le monde entier auprès de nombreux utilisateurs individuels prêts à « louer » contre rémunération l’accès à leur bande passante, mais aussi de mettre en œuvre des techniques plus douteuses, voire illicites, pour acquérir sans consentement des accès Internet géographiquement dispersés.

Contributions volontaires

L’une des stratégies publiques adoptées par les proxys résidentiels est l’implication d’utilisateurs conscients et volontaires. Ces utilisateurs téléchargent et installent des logiciels spécifiques sur leurs appareils, appelés proxywares, leur permettant de servir de points de sortie pour le réseau de proxys résidentiels. En échange de la bande passante qu’ils laissent circuler sur leur adresse IP, ces utilisateurs sont rémunérés en fonction de la quantité de trafic transmis. Des exemples notables de cette pratique incluent Pawns.app, EarnApp et HoneyGain.

Ces fournisseurs encouragent les utilisateurs à partager leur bande passante inutilisée en échange d’une compensation financière, souvent sans que les utilisateurs ne comprennent pleinement l’utilisation finale de leur connexion Internet.

Intégration dans les applications via des SDK

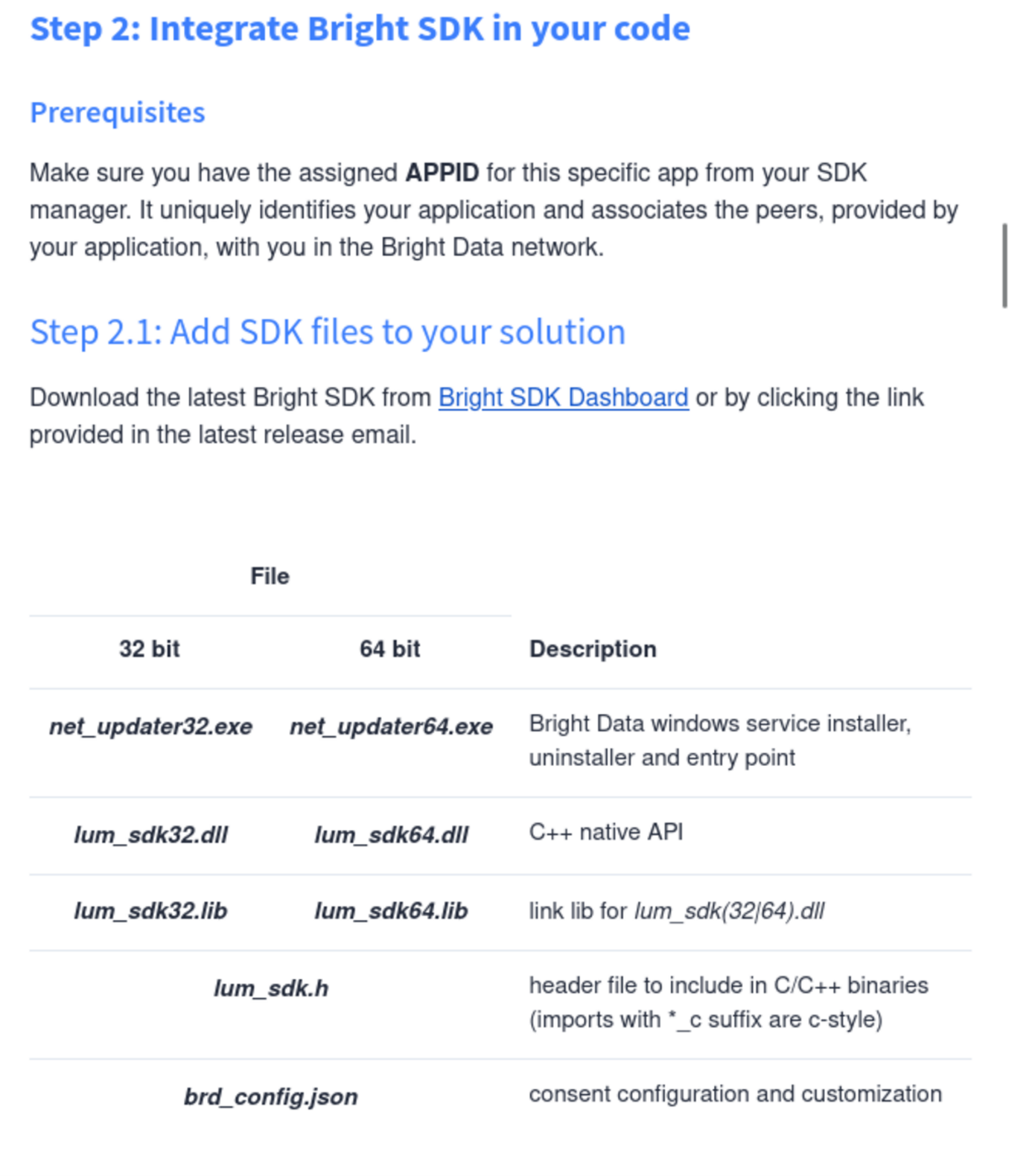

La deuxième méthode utilisée par les proxys résidentiels consiste à intégrer des proxywares dans des SDK (Software Development Kits – Kits de développement logiciel) présents dans de nombreux types d’applications : logiciels de bureau, plug-ins de navigateur ou même dans les applications mobiles Android ou iOS. Les développeurs peuvent s’inscrire et recevoir un kit pour intégrer facilement un proxyware dans leur logiciel.

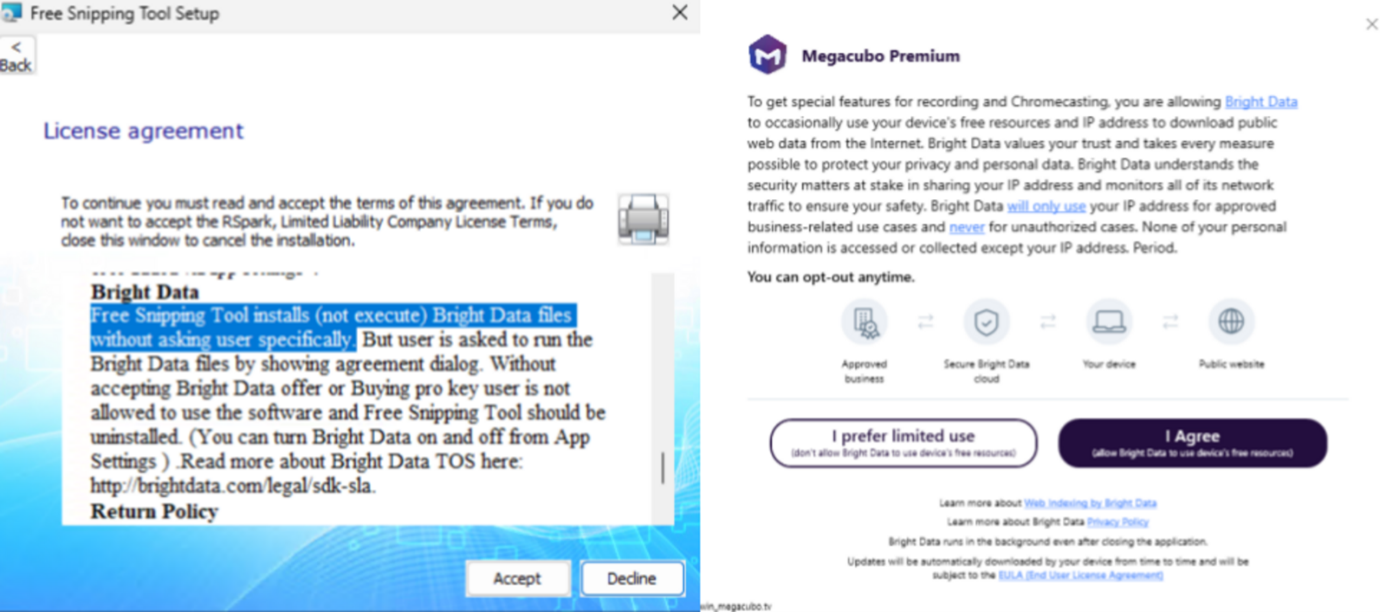

Contrairement aux contributions volontaires des propriétaires d’adresses IP, cette approche est plus subtile. Dans ce cas, le proxyware est souvent intégré à un produit ou un service. Les utilisateurs peuvent ne pas remarquer qu’un proxyware sera installé lorsqu’ils acceptent les conditions d’utilisation de l’application principale avec laquelle il est intégré. Ce manque de transparence conduit les utilisateurs à partager leur connexion Internet sans avoir une compréhension claire.

Cette approche soulève des questions éthiques sur la transparence et le consentement. Les utilisateurs peuvent se sentir trompés s’ils découvrent que leur connexion Internet est utilisée à des fins qu’ils n’avaient pas entièrement prévues.

Même si parfois les techniques peuvent être considérées comme trompeuses, le consentement est toujours demandé d’une manière ou d’une autre, par rapport aux autres pratiques décrites ci-dessous.

Installation via un système compromis

Enfin, une pratique particulièrement malveillante consiste à compromettre des appareils et à y installer clandestinement un proxyware. Dans ce cas, les attaquants infiltrent les systèmes de leurs victimes sans leur consentement et installent secrètement le logiciel, faisant de l’appareil un point de sortie involontaire pour le réseau de proxys résidentiels.

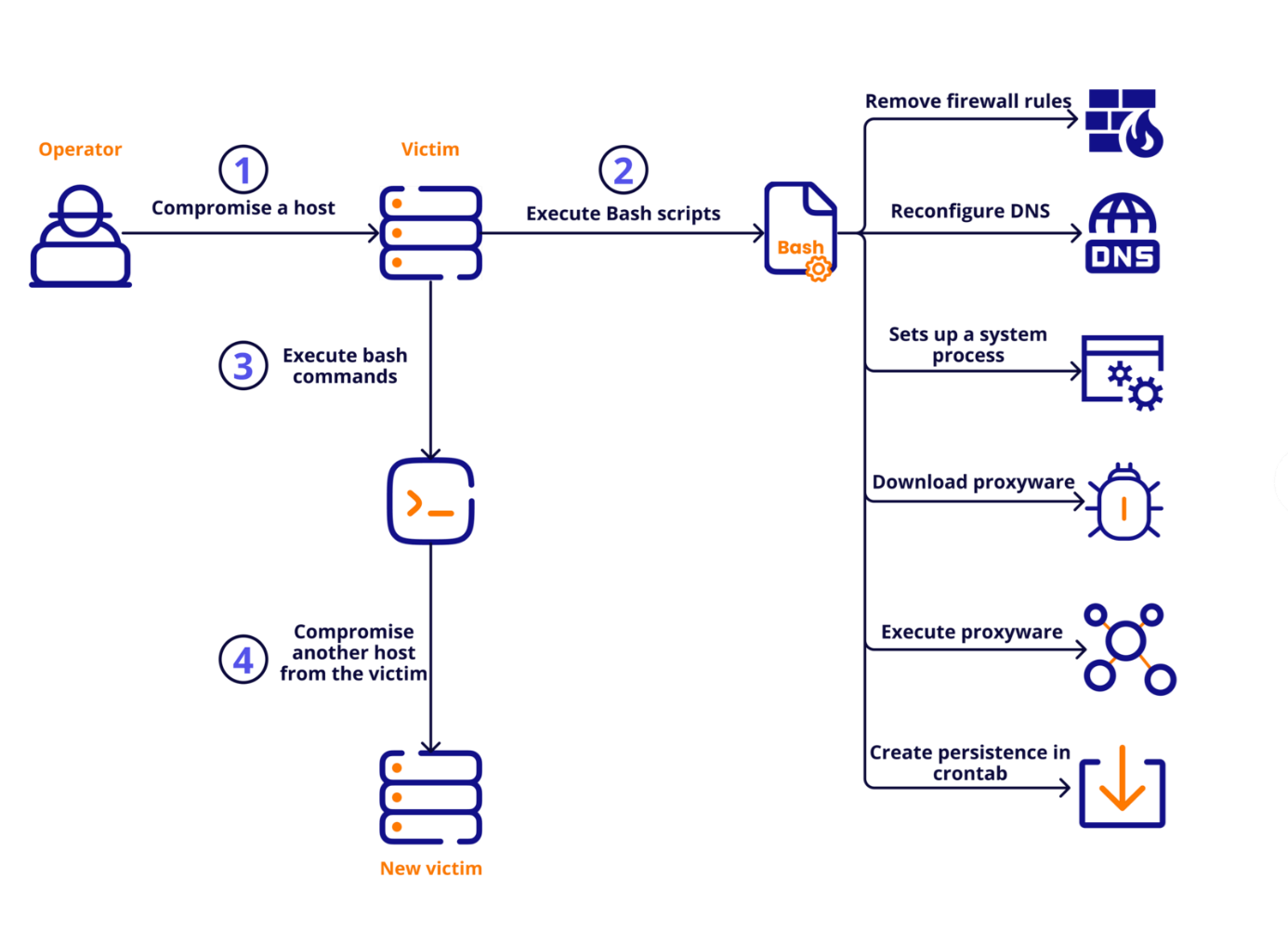

En 2023, nous avons observé une compromission d’un de nos partenaires, initialement détectée suite à une augmentation inhabituelle du trafic réseau sur l’un des systèmes surveillés. Une enquête sur cette machine a révélé qu’un proxyware avait été installé sans le consentement de l’utilisateur. L’analyse détaillée a déterminé que la méthode utilisée par l’attaquant pour installer et masquer ce service proxyware était directement associée à Pawns.app.

Après avoir accédé au système via une connexion SSH, l’attaquant télécharge un binaire, lui permettant d’établir son propre tunnel SSL/TLS via revsocks. Ce fichier était hébergé sur un appareil qui semble avoir été précédemment compromis et utilisé comme relais pour stocker tous les binaires nécessaires. L’attaquant exécute ensuite une série de commandes dans Bash, que nous détaillerons ci-dessous.

Dans un premier temps, l’attaquant modifie la configuration DNS de l’hôte en précisant que le DNS de Cloudflare doit être utilisé. Cette étape a pour but d’éviter d’être bloqué par une configuration préexistante.

L’attaquant met alors en place un processus système, en l’occurrence le processus « watchdog », avec un proxyware.

Ensuite, l’attaquant télécharge un binaire appelé « iparmv6 » sur l’hôte. Cet exécutable, appartenant à Pawns.app, est compressé à l’aide d’UPX. Il convient de noter que l’attaquant a préalablement configuré son compte, comme en témoigne l’utilisation de ses identifiants comme argument lors de l’exécution du proxyware.

Enfin, l’attaquant a mis en place une exécution persistante du binaire via la crontab Linux, permettant de lancer régulièrement les commandes suivantes :

croncmd2="grep -qF 'nameserver 1.1.1.1' /etc/resolv.conf || echo 'nameserver 1.1.1.1' >> /etc/resolv.conf "

cronjob1="*/10 * * * * $croncmd1"

cronjob2="@reboot $croncmd2"

( crontab -l | grep -v -F "$croncmd1" ;echo -e "$cronjob1") | crontab -

( crontab -l | grep -v -F "$croncmd2" ;echo -e "$cronjob2") | crontab -

Après avoir effectué cette installation persistante, l’attaquant explore activement d’autres emplacements pour dupliquer le binaire, ciblant des services tels que lighttpd pour une mise en œuvre ultérieure. Cette stratégie vise à consolider la continuité de ses revenus passifs, comme le montre cette commande :

Cette commande vérifie l’existence de la ligne /home/user/chron dans le script d’initialisation du service lighttpd. Si cette ligne n’est pas présente, il l’ajoute au fichier. Par conséquent, le script /home/user/chron est exécuté à chaque démarrage du service lighttpd. Sur le même hôte, des actions similaires ont été répétées plusieurs fois, avec des scripts proposant des fonctionnalités identiques, mais sous des noms différents. Il est également important de noter que l’attaquant utilise l’hébergeur actuel pour installer et rendre accessible via Internet tous les binaires déployés lors de son installation. En effet, plusieurs connexions SSH vers différents hôtes ont été observées depuis la machine initialement compromise et les mêmes fichiers ont été retrouvés en suivant ces adresses IP.

Les fichiers installés sont des binaires de Pawns.app, compressés avec UPX, et compatibles avec plusieurs architectures de processeurs : ARM, x32, x64. De cette manière, l’hôte de la victime est également utilisé pour compromettre d’autres hôtes, ce qui rend difficile la détermination de l’origine de l’attaquant.

Bien que Pawns.app soit un service légitime utilisé dans le secteur B2B, il est vrai qu’il est exploité par des acteurs malveillants qui compromettent des systèmes, à l’insu de la victime.

Malgré leur simplicité par rapport aux techniques plus sophistiquées vues dans d’autres campagnes d’attaques en 2024, l’utilisation de ces commandes basiques est d’autant plus efficace contre des appareils comme les routeurs personnels ou les objets connectés, qui manquent souvent de mécanismes de sécurité robustes. En conséquence, sans même s’en rendre compte, un utilisateur peut involontairement faire partie d’un pool de proxys proposé par un proxy résidentiel.

Utilisation de Greyhat

Les proxys résidentiels sont largement utilisés par des entreprises ou des particuliers à plusieurs fins légitimes, notamment pour accéder à des ressources Web géographiquement restreintes. Ces services sont principalement commercialisés pour permettre un Web scraping massif, notamment pour les « études de marché », c’est-à-dire vérifier la concurrence et surveiller les prix. Pour illustrer l’utilisation de proxys résidentiels, prenons par exemple le fonctionnement des « sneaker bots » (littéralement, bots de baskets), c’est-à-dire des bots automatisés conçus pour « retrouver » les chaussures rares vendues en ligne.

Quelques cas d’utilisation supplémentaires sont souvent mentionnés :

Comme on le voit ci-dessous sur le site de Pia S5 Proxy, certains cas d’utilisation sont parfois un peu tirés par les cheveux. Certains mentionnent même que les proxys peuvent contribuer à améliorer la « protection de la marque ».

Ces utilisations ne sont pas en soi ce que les gens qualifieraient d’illicite. Pourtant, cette utilisation des proxys résidentiels est également loin d’être totalement transparente et légitime. L’utilisation de proxys résidentiels pour les sneaker bots est en fait entièrement en conflit avec les conditions d’utilisation des détaillants en ligne qui interdisent explicitement l’utilisation de toute technique d’extraction de données automatisée. En effectuant plusieurs requêtes depuis différentes adresses IP, donc différentes localisations, l’acheteur contourne effectivement les différentes mesures de sécurité mises en place par l’application Web pour tenter de faire respecter ces CGU (notamment restriction de géolocalisation, limitation ou blocage des adresses IP, CAPTCHA, etc.).

À défaut de loi générale ou de réglementation relative aux proxys résidentiels en France et en Europe, ces conditions générales d’utilisation deviennent la loi contractuelle de référence. Cela implique même que certaines utilisations de proxys résidentiels qui pourraient ne pas être considérées comme « illégales » dans la catégorie floue de la cybercriminalité pourraient en réalité représenter une situation illicite en raison du contournement des CGU.

Malheureusement pour les fournisseurs d'e-commerce désireux de prendre des mesures contre les abus liés aux proxys résidentiels, une décision juridique favorable est très incertaine et coûteuse. Aucun précédent juridique ou aucune jurisprudence ne semble exister sur le marché.

Utilisation de Blackhat

Ces proxys résidentiels sont également utilisés directement pour mener des cyberattaques et lancer des campagnes malveillantes. Tout au long de nos recherches, y compris sur les rapports publics des analystes en renseignements sur les cybermenaces et des fournisseurs de cybersécurité, nous avons observé plusieurs cas où ces proxys étaient intégrés dans différents types de chaînes d’attaque :

Attaques par pulvérisation de mots de passe liées au cyberespionnage

Dans une campagne détaillée par Microsoft, APT29 a exploité les réseaux de proxys résidentiels pour acheminer son trafic interagissant avec le tenant compromis via un grand nombre d’adresses IP se mélangeant au trafic des utilisateurs légitimes ;

Mandiant a rapporté que UNC3944 (alias Scattered Spider) a utilisé des services de proxys résidentiels pour cibler ses victimes afin de contourner les contrôles de sécurité basés sur la localisation ;

De nombreuses campagnes s’appuyant sur des proxys résidentiels ont été enregistrées, notamment l’attaque contre la société de médias philippine Rappler (qui a exploité l’infrastructure de FineProxy et RayoByte). Selon le rapport de Qurium, l’infrastructure des deux sociétés était auparavant liée à des services DDoS payants ;

Par exemple, celle contre la Standard Bank et le système de paiement en ligne Venmo ;

De nombreux outils et plateformes de phishing en tant que service incluent ou exploitent des proxys résidentiels dans leurs offres. C’est notamment le cas de la plateforme Caffeine qui s’appuie sur Froxy pour ses capacités d’adversaire du milieu ;

AT&T a notamment détaillé en août 2023 un botnet de proxys résidentiels ciblant les systèmes macOS et les utilisateurs Windows avec un malware appelé AdLoad. L’objectif de ce botnet constitué de proxys résidentiels n’est pas encore clair, mais jusqu’à présent, on a déjà détecté qu’il avait lancé des campagnes de spam.

En résumé, les cyberacteurs ont tenté de contourner les mesures de sécurité mises en place par les organisations et d’échapper davantage à la détection en s’appuyant sur des proxys résidentiels pour cacher leur adresse IP réelle derrière celles communément associées aux utilisateurs domestiques, qui sont peu susceptibles d’être présentes dans les listes de blocage. En effet, cela rend difficile aux mécanismes de protection de distinguer le trafic suspect du trafic régulier. Cette technique affaiblit les indicateurs traditionnels de détection basée sur les compromissions en raison du taux d’attrition élevé des adresses IP.

Il convient de noter que quelques fournisseurs de services créés ou exploités par des cyberacteurs pour des activités « blackhat » ont néanmoins été poursuivis dans le passé, avec des résultats limités. Microsoft, par exemple, a pris le contrôle en 2014 d’un botnet abusant du service NO-IP, le principal fournisseur de DNS dynamique. Néanmoins, d’une manière ou d’une autre, cela s’est retourné contre lui, car les impacts ont été ressentis par les clients de NO-IP légitimes. Le consortium antipiratage BREIN a également poursuivi en justice les réseaux Ecatel / Quasi en 2018, mais même dans ce cas, ce fournisseur d’hébergement malveillant a échappé à la décision de justice en cessant ses activités (et en utilisant très probablement un nouveau nom). Enfin, lutter contre ces utilisations illégales des proxys résidentiels reste difficile car le marché est très fragmenté, ce qui signifie qu’aucun fournisseur n’est à lui seul un acteur suffisamment important auquel s’attaquer. La disparition d’un acteur malveillant signifierait simplement que les cyberacteurs se tourneraient vers l’un des nombreux autres fournisseurs.

En raison des risques liés à l’exécution d’un proxyware au sein d’un réseau d’entreprise, c’est-à-dire l’installation d’un logiciel non approuvé sur un appareil géré, les organisations devraient interdire de manière préventive l’installation de proxywares (via une liste noire/blanche des applications, la restriction des droits des utilisateurs, les règles de pare-feu/ACL internes, etc.).

Ceux qui sont prêts à identifier les proxywares déjà installés (ou les tentatives d’installation de tels programmes) sur leurs réseaux devraient chasser régulièrement la présence d’IDD connus spécifiques (ceux basés sur le réseau et l’hôte, comme indiqué dans l’Annexe C), en plus de configurer des stratégies de détection des comportements de trafic suspects.

Sekoia et Orange Cyberdefense sont spécialisés dans la défense contre un large éventail de menaces, dont les proxywares. N’hésitez pas à contacter nos experts si vous souhaitez évaluer les risques pour vos réseaux, mener une chasse spécifique ou les bloquer de manière proactive sur vos systèmes.

Nous pouvons par exemple vous aider à configurer certaines de vos solutions de sécurité pour tenter de bloquer les proxys en interne et enrichir les événements suspects étudiés par vos équipes SOC avec notre solution de renseignements sur les menaces constamment mise à jour.

Si votre entreprise a besoin d’acquérir des services de proxys résidentiels pour des cas d’utilisation légitimes, vous devez utiliser un processus de diligence raisonnable et rigoureux pour sélectionner autant que possible un proxy résidentiel réputé. En plus de vérifier avec diligence les conditions contractuelles du service, tenez compte des critères suivants :

Les internautes devraient protéger leurs appareils mobiles et de bureau de la manière suivante :

Les enquêtes réalisées par les analystes de Sekoia.io et d’Orange Cyberdefensesoulignent les défis actuels liés à la prolifération des proxys résidentiels. Même si les activités liées aux proxys résidentiels ne sont pas malveillantes en soi, elles facilitent à la fois l’espionnage et les campagnes lucratives. Les services de proxys résidentiels sont très prisés par les attaquants en raison de leur efficacité pour échapper à l’attribution à la suite de campagnes malveillantes, notamment de piratage, de fraude et de déni de service.

D’une part, le manque de transparence concernant le statut juridique du fournisseur, la création de pools d’adresses IP et le respect des mesures KYC soulèvent des préoccupations éthiques et de réputation douteuse. Même si le concept de proxys « d’origine éthique » apparaît comme une solution potentielle, l’efficacité d’une telle image de marque reste incertaine.

D’un autre côté, ces activités sont difficiles à regrouper et à interrompre. Même si les forces de l’ordre ont pris diverses mesures visant à perturber les services de proxys résidentiels au fil du temps, ces efforts restent des cas isolés. On trouve par exemple le démantèlement du service de proxys Rsocks et, plus récemment, l’interruption du botnet IPStorm, qui a probablement eu un effet limité à court terme, car le marché reste très compétitif.

De plus, si de telles actions ne sont suivies d’aucun effort répressif, les fournisseurs peuvent facilement relancer leur infrastructure. Les services de proxys résidentiels exploités par les acteurs cybercriminels sont généralement des éléments relativement non structurés d’une chaîne de cybercriminalité bien établie, ce qui signifie que leur démantèlement à lui seul ne contribue pas à lutter contre les activités criminelles dans leur ensemble.

D’après nos observations, les fournisseurs de proxys résidentiels promeuvent ouvertement leurs offres, annoncent leurs fonctionnalités clés sur des forums bien établis et redirigent généralement les clients vers des sites dédiés hébergés sur le Clear Web pour l’achat. Nous ne sommes pas en mesure de déterminer si les opérateurs se concentrent exclusivement sur les activités liées aux proxys résidentiels ou si des acteurs bien établis liés à la cybercriminalité opèrent également dans d’autres domaines.

Notre analyse suggère une prolifération notable des services de proxys résidentiels Greyhat, en particulier au sein d’ensembles d’intrusion avancés. Contrairement à la dépendance des acteurs moins avancés à l’égard des VPN commerciaux, plus faciles à détecter, l’adoption croissante des proxys résidentiels rend difficile la distinction entre les connexions provenant de sources légitimes et celles provenant d’acteurs malveillants. Par conséquent, la détection et l’attribution sont de plus en plus difficiles.

Notre hypothèse est que les services de proxys résidentiels seront de plus en plus exploités par les acteurs malveillants dans les prochaines années. Bien que ces services soient documentés comme étant les plus utilisés par les groupes avancés, il est fort probable qu’ils seront bientôt adoptés par un plus large écosystème de menaces.

À propos de l’équipe World Watch d’Orange Cyberdefense

L’équipe World Watch travaille au nom de nos clients pour collecter, analyser, hiérarchiser, contextualiser et résumer les données essentielles sur les menaces et les vulnérabilités dont les clients ont besoin pour prendre des décisions éclairées. L’équipe, composée d’analystes seniors en renseignements sur les cybermenaces, collecte un flux continu de données provenant d’une variété de sources de données ouvertes, commerciales et propriétaires. Les flux sont triés et distribués manuellement pour fournir les informations essentielles sur les menaces et les vulnérabilités dont nos clients ont besoin pour prendre de bonnes décisions, tout en filtrant la peur, l’incertitude et le doute et autres émotions susceptibles de distraire et de désorienter les équipes chargées des opérations de sécurité.

À propos de l’équipe TDR de Sekoia.io

TDR, pour Threat Detection & Research, désigne l’équipe de détection et de recherche des menaces de Sekoia. Créée en 2020, l’équipe TDR fournit des renseignements exclusifs sur les menaces, notamment des IDD récents et contextualisés et des rapports sur les menaces pour la plateforme SOC de Sekoia. L’équipe TDR est également responsable de la production de matériel de détection via un catalogue intégré de règles Sigma, de corrélation Sigma et d’anomalies.

L’équipe TDR est une équipe d’experts multidisciplinaires passionnés par la cybersécurité comprenant des chercheurs en sécurité, des ingénieurs en détection, des spécialistes en ingénierie inverse et des analystes techniques et stratégiques en matière de renseignements sur les menaces.

Les analystes et les chercheurs en matière de renseignements sur les menaces examinent celles lancées par les États et celles qui sont de nature cybercriminelle (d’un point de vue stratégique et technique) pour suivre, chasser et détecter les adversaires. Les ingénieurs en détection se concentrent sur la création et le maintien de règles de détection de haute qualité pour détecter les TTP les plus largement exploités par les adversaires.

Vous pouvez également retrouver cet article de blog sur le site de Sekoia.io : https://blog.sekoia.io/unveiling-the-depths-of-residential-proxies-providers/

Annexe A - Échantillon des fournisseurs de proxys résidentiels analysés

922 Proxy LocalProxies ProxyWave Shop

9Proxy Lopata Proxy ProxyWRLD

ABC Proxy LTE Boost PythaProxy

AceProxies LumiProxy RAINPROXY LLC

Asocks LunaProxy ResidentialProxy.Online

BlackStore MangoProxy Shifter

CloudRouter MountProxies Smart Proxy

DCPROXY NightProxy SOCKS CAT

Digiproxy.cc OkayVPN Spyder Proxy

Gokturkhost Omega Proxy Storm Proxies

GSproxy PIA S5 Proxy ThunderProxy

HomeIP PingProxies TrackProxies

IntenseProxy PROXIES.FO UniProxy

IPCola Proxiware VALORANT / LoL

Leastslow Proxy Sale We1.Town

Lightning Proxies PROXY SOXY yilu.us

LIL Proxy ProxyHub

Annexe B - Littérature sur les proxys résidentiels suspects (liste non exhaustive)

CloudRouter:911 Proxy Resurrected (Spur, février 2024)

Midnight Blizzard: Guidance for responders on nation-state attack (Microsoft, janvier 2024)

Major Proxy Providers Implicated in digital attack on Philippine Media Giant Rappler (Qurium, décembre 2023)

Unveiling Socks5Systemz: The Rise of a New Proxy Service via PrivateLoader and Amadey (BitSight, novembre 2023)

DDoS attacks against Hungarian media traced to proxy infrastructure “WhiteProxies” (Qurium, novembre 2023)

Russian and Moldovan National Pleads Guilty to Operating Illegal Botnet Proxy Service that Infected Tens of Thousands of Internet-Connected Devices Around the World (ministère de la Justice des États-Unis, novembre 2023)

Trojans All the Way Down: BADBOX and PEACHPIT (HUMAN Security, octobre 2023)

A Closer Exploration of Residential Proxies and CAPTCHA-Breaking Services (Trend Micro, juillet 2023)

BrianKrebs on infosec.exchange (Brian Krebs, août 2023)

ProxyNation: The dark nexus between proxy apps and malware (AT&T Alien Labs, août 2023)

Christmas in July: A Finely Wrapped Malware Proxy Service (Spur, juillet 2023)

Routers From The Underground: Exposing AVrecon (Lumen, juillet 2023)

Integral Ad Science Uncovered A Malicious VPN App With Over One Million Downloads (B&T, mai 2023)

TECHNICAL DISCLOSURE: OKO VPN (IAS Threat Lab, mai 2023)

Identifying the Nexus of Scaled Ad Fraud (Spur, mai 2023)

Mylobot: Investigating a proxy botnet (BitSight, février 2023)

Owner of an Android TV box? May want to check if it's an active botnet member… (DesktopECHO, novembre 2022)

Breach Exposes Users of Microleaves Proxy Service (KrebsOnSecurity, juillet 2022)

911 Proxy Service Implodes After Disclosing Breach (KrebsOnSecurity, juillet 2022)

Meet the Administrators of the RSOCKS Proxy Botnet (KrebsOnSecurity, juin 2022)

The Link Between AWM Proxy & the Glupteba Botnet (KrebsOnSecurity, juin 2022)

Anatomy of an Android Malware Dropper (EFF Threat Lab, avril 2022)

Attracting flies with Honey(gain): Adversarial abuse of proxyware (Talos, août 2021)

15-Year-Old Malware Proxy Network VIP72 Goes Dark (KrebsOnSecurity, juillet 2021)

An Analysis of Linux.Ngioweb Botnet (NetLab, juin 2019)

Annexe C - Pistes à vérifier (liste non exhaustive)

Les proxywares ne sont pas intrinsèquement malveillants et ne présentent généralement pas de risque de sécurité immédiat pour les appareils sur lesquels ils sont installés. Cependant, leur présence sur les appareils d’une entreprise est susceptible de violer les politiques informatiques de la plupart des organisations. Les indicateurs listés ci-dessous, associés à certains des proxywares les plus connus, ne constituent pas une liste exhaustive, mais fournissent un point de départ pour évaluer la prévalence de ce type de logiciels au sein d’un réseau.

SDK Bright

Le SDK de Bright Data (anciennement Luminati) permet aux développeurs d’intégrer des fonctionnalités de proxyware dans leurs applications. Lors de l’installation, les utilisateurs ont le choix d’opter pour des fonctionnalités premium en échange de l’utilisation de leur connexion Internet. Les développeurs reçoivent une rémunération proportionnelle à la quantité de connexion Internet utilisée par les utilisateurs.

3.228.177[.]90 | Adresse IP |

3.228.36[.]186 | Adresse IP |

clientsdk.brdtnet[.]com | Nom de domaine |

clientsdk.bright-sdk[.]com | Nom de domaine |

clientsdk.lum-sdk[.]io | Nom de domaine |

clientsdk.luminati-china[.]io | Nom de domaine |

clientsdk.luminati[.]io | Nom de domaine |

clientsdk.luminatinet[.]com | Nom de domaine |

lum_sdk.dll | Nom de fichier |

lum_sdk32.dll | Nom de fichier |

lum_sdk64.dll | Nom de fichier |

lum_sdk64_clr.dll | Nom de fichier |

lum_sdk32.lib | Nom de fichier |

lum_sdk64.lib | Nom de fichier |

net_updater.exe | Nom de fichier |

net_updater32.exe | Nom de fichier |

net_updater64.exe | Nom de fichier |

EarnApp

EarnApp est un proxyware affilié à Bright Data qui propose aux utilisateurs de gagner de l’argent en échange de l’utilisation de leur connexion Internet.

34.237.199[.]147 | Adresse IP |

client.earnapp[.]com | Nom de domaine |

earnapp.exe | Nom de fichier |

earnapp | Nom de fichier |

VPN Hola

Hola est un produit VPN gratuit affilié à Bright Data qui permet un accès gratuit en échange de l’utilisation de la connexion Internet des utilisateurs. Il est le plus souvent installé en tant qu’extension du navigateur Web.

54.225.227[.]202 | Adresse IP |

54.243.128[.]120 | Adresse IP |

client.holavpnextension[.]com | Nom de domaine |

client.holavpn[.]net | Nom de domaine |

client.c6gj-static[.]net | Nom de domaine |

client.zspeed-cdn[.]com | Nom de domaine |

client.su89-cdn[.]net | Nom de domaine |

client.h-vpn[.]org | Nom de domaine |

client.holax[.]io | Nom de domaine |

client.holafreevpn[.]com | Nom de domaine |

client.hola-vpn[.]com | Nom de domaine |

client.shoopit[.]com | Nom de domaine |

client.holavpnworld[.]com | Nom de domaine |

client.holavpnrussia[.]com | Nom de domaine |

client.hola[.]org | Nom de domaine |

client.holabrowser[.]com | Nom de domaine |

client.holavpninstaller[.]com | Nom de domaine |

client.haffnetworkam[.]com | Nom de domaine |

client.haffnetworkmm[.]com | Nom de domaine |

client.yd6n63ptky[.]com | Nom de domaine |

client.holavpnandroid[.]com | Nom de domaine |

SDK Infatica

Le SDK Infatica permet aux développeurs d’incorporer des fonctionnalités de proxyware dans leurs applications et de recevoir une compensation lorsque la connexion Internet de l’utilisateur est utilisée.

185.223.94[.]16:8886 | Adresse IP |

103.chtsite[.]com | Nom de domaine |

infatica-service-app[.]exe | Nom de fichier |

infatica-service.dll | Nom de fichier |

Honeygain

Honeygain est un proxyware affilié à Oxylabs qui propose aux utilisateurs de gagner de l’argent en échange de l’utilisation de leur connexion Internet.

api.honeygain[.]com | Nom de domaine |

Honeygain.exe | Nom de fichier |

HoneygainUpdater.exe | Nom de fichier |

honeygain | Nom de fichier |

Peer2Profit

Peer2Profit est un proxyware qui propose aux utilisateurs de gagner de l’argent en échange de l’utilisation de leur connexion Internet.

178.32.99[.]172 | Adresse IP |

api.peer2profit[.]global | Nom de domaine |

updates.peer2profit[.]app | Nom de domaine |

Peer2Profit.exe | Nom de fichier |

peer2profit | Nom de fichier |

IPRoyal et Pawns.app

Pawns.app est un proxyware affilié à IPRoyal qui propose aux utilisateurs de gagner de l’argent en échange de l’utilisation de leur connexion Internet.

93.189.62[.]83 | Adresse IP |

2a06:f902:a:1f:0:0:0[:]2 | Adresse IP |

api.iproyal[.]com | Nom de domaine |

ipv6-api.iproyal[.]com | Nom de domaine |

api.pawns[.]app | Nom de domaine |

ipv6-api.pawns[.]app | Nom de domaine |

resi-api.pawns[.]app | Nom de domaine |

resi6-api.pawns[.]app | Nom de domaine |

Pawns.app.exe | Nom de fichier |

pawns-cli | Nom de fichier |

libpawns | Nom de fichier |

libpawns.dll | Nom de fichier |

libpawns.dylib | Nom de fichier |

libpawns32.dll | Nom de fichier |

Auteurs