Vaut-il mieux construire son activité de renseignement sur les cyber menaces ou la sous-traiter ? 2/2

2ème partie : construire ou sous-traiter, l’approche verticale du marché.

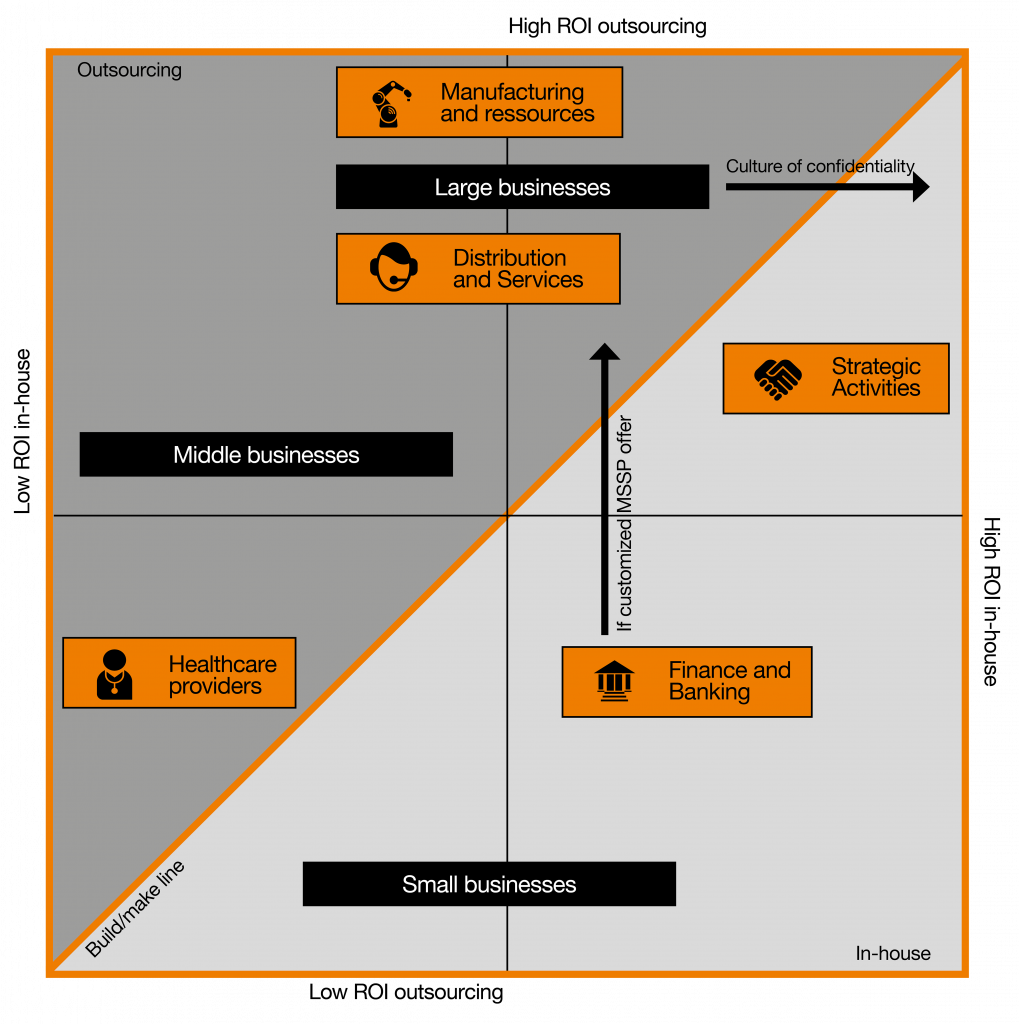

Cet article vient compléter l’approche théorique du dilemme construire/externaliser son activité de renseignement, en ajoutant des éléments métier concrets pour aider les managers à décider d’externaliser ou non cette fonction de sécurité. La caractéristique principale qui a été incorporée dans l’analyse est le retour sur investissement (ROI). Cette composante rend compte de la rentabilité d’un investissement. Dans ce cas, les investissements internes et externes sont pris en compte. Nous soutenons qu’en fonction du secteur d’activité et de la taille de l’entreprise, des variations du ROI sont observées et rendent une option plus rentable par rapport à l’autre. Le tableau ci-dessous résume nos conclusions.

Graphique représentant les différents retours sur investissement associés à l’externalisation et à l’internalisation de la CTI pour différents types d’organisations.

Grille de lecture des graphiques :

- De gauche à droite, nous voyons les variations du retour sur investissement (ROI) estimé pour le développement de capacités CTI en interne. Pour chaque catégorie, nous considérons l’option la plus appropriée en fonction des besoins de l’organisation. Nous n’évaluons pas le retour sur investissement d’équipes CTI complètes pour les petites entreprises, car elles n’ont pas les moyens de les mettre en place. De même, nous n’estimons pas la valeur commerciale des flux CTI seuls pour une grande entreprise, car ils n’auraient que peu ou pas de valeur. En gardant cela à l’esprit, nous observons que le ROI le plus faible en interne provient des entreprises de taille moyenne. C’est logique, car elles ont épuisé la valeur des flux CTI OSINT bruts et de la télémétrie interne et ont besoin de renseignements exploitables plus contextualisés. Dans le même temps, la constitution d’une équipe CTI serait trop coûteuse par rapport au risque modéré pour les actifs. Les petites et grandes entreprises ont une valeur commerciale moyenne à tirer du renforcement des capacités internes. Dans le premier cas, leurs besoins peuvent être satisfaits par un mélange de télémétrie interne et de flux CTI externes qui peuvent apporter une certaine valeur qui sera plafonnée par le manque de contexte de ces indicateurs (ils peuvent même devenir inutiles si l’attaquant est suffisamment déterminé pour contourner les efforts du défenseur en utilisant de nouveaux indicateurs non identifiés). Dans le second cas, la valeur de la CTI interne peut être limitée par la faible scalabilité des serveurs informatiques, le turnover dans les équipes ou le succès à long terme de ces technologies. Sur la partie droite du graphique, on observe des entreprises qui ont en commun de posséder des actifs particulièrement sensibles (Finance et Banque). Leur valeur augmente le risque pour l’entreprise d’être ciblée par des acteurs malveillants et augmente donc la valeur de la CTI pour l’organisation, qu’elle soit construite en interne ou externalisée. De même, les activités stratégiques sont représentées à l’extrême droite du graphique car elles sont ciblées de manière critique par les acteurs des menaces persistantes avancées (APT). Le secteur de la santé est une exception. En effet, la valeur des données médicales et les conséquences potentielles d’une interruption d’activité sont énormes et en font des cibles de choix des cyber attaquants. Pourtant, contrairement au secteur financier, ces organisations disposent de ressources limitées, ce qui les empêche de tirer vraiment parti de la CTI.

- De bas en haut, nous observons les variations du ROI estimé pour l’externalisation de la CTI. Du point de vue de la taille de l’entreprise, il semble y avoir une forte corrélation entre la taille de l’entreprise et le gain business à externaliser la CTI. Cela peut s’expliquer par le déséquilibre entre les coûts d’externalisation ceux des cyber-risques pour les petites et moyennes entreprises. En effet, pour les entreprises de ce segment, le prix des offres CTI externalisées est trop élevé par rapport à leur évaluation des risques. Les grandes entreprises, en revanche, bénéficient de la maturité des éditeurs de CTI car la diversité des offres leur permet de s’adapter en permanence à l’évaluation des cyber-risques de leur organisation et de ses actifs. D’un point de vue sectoriel, le gain business à externaliser pour une entreprise dépendra de la pertinence des sources de CTI. Le secteur industriel bénéficiera grandement de la mutualisation puisque de nombreux schémas d’attaques visant ses entreprises sont répertoriés.

- La ligne build/make matérialise la limite où le retour sur investissement associé à chaque option est le même. On peut distinguer deux cas différents. Le premier dans lequel les deux options génèrent une faible valeur business (correspond graphiquement au carré inférieur gauche). Dans ce cas, nous considérons les entreprises pour lesquelles la valeur ajoutée de la CTI est trop faible par rapport à son coût, en raison de moyens financiers limités et/ou d’une faible exposition aux cybermenaces. Dans ce scénario, la CTI peut être mise en œuvre de manière partielle, réalisée par d’autres professionnels de la sécurité dans l’organisation (solution interne) ou remplie à minima par d’une offre de sécurité managée (solution externe). Le deuxième cas de figure se présente lorsque l’option interne et l’option externe génèrent toutes deux un rendement élevé. Dans cette situation, le fait qu’une entreprise se situe d’un côté ou de l’autre de cette ligne dépend des caractéristiques individuelles intrinsèques à l’entreprise. Cela explique pourquoi deux entreprises présentant des caractéristiques similaires en termes de taille et de secteur d’activité peuvent faire des choix différents en matière de CTI. Une grande entreprise avec une culture de la confidentialité bien développée se déplacera horizontalement le long du graphique en favorisant le développement de capacités CTI en interne. Enfin, malgré la maturité de plus en plus forte des solutions de CTI, il n’est pas garanti qu’une entreprise trouve une offre correspondant pleinement à ses attentes. Cependant, cela semble essentiel pour les entreprises disposant d’actifs importants et spécifiques (par exemple, les finances, les prestataires de soins de santé). Ces organisations peuvent se déplacer verticalement le long du graphique, en ne privilégiant l’option d’achat que si elle atteint un niveau de personnalisation suffisamment élevé.

Conclusion

En résumé, le marché de la CTI est en pleine mutation. cette fonction de sécurité autrefois considérée comme avancée est présentée par les MSSP et éditeurs comme un produits sur étagère, ce qui pose la question suivante : est-il préférable d’externaliser la CTI ?

La conclusion de l’article est que la diversité des offres de CTI permet de répondre aux besoins de la plupart des entreprises. La maturité des solutions du marché permet également de donner des garanties sur le niveau d’expertise. Cependant, si l’externalisation permet d’éviter d’importants coûts de mise en place et de fonctionnement, certaines entreprises n’en retirent pas une valeur business significative et se contenteront des offres de service de sécurité managée de protection et réponse à incident qui intègrent un peu de CTI (EDR, proxy et firewall managés avec filtrage par réputation). Cela peut être dû à leur taille et à une exposition au risque qui ne justifie pas un tel investissement. Cela peut également être dû à la spécificité du secteur et à l’absence d’offres répondant adéquatement aux attentes. Enfin, certaines entités du secteur de la Défense, préfèreront développer leur capacités internes de CTI tout en cherchant à collecter de bonnes sources de renseignement provenant de fournisseurs ayant une télémétrie solide.