PLAYing the game

I vår Security Navigator-rapport lyfter vi fram det faktum att ransomware-operationer med datakryptering har, i allt större utsträckning, kombinerats med utpressningstaktik från hotaktörer för att ytterligare pressa offerorganisationer att betala lösensummor. Detta är vad vi kallar cyberutpressning (Cy-X). Denna trend är central när vi tittar på det nuvarande hotlandskapet. De flesta av de nuvarande aktiva ransomware-grupperna använder sig av dubbel utpressning (eller till och med tredubbel utpressning), t.ex. genom att hota med att läcka stulen information på Dark Web eller sälja den till högstbjudande om lösensumman inte betalas, eller genom att inleda DDoS-attacker mot samma offer.

Utpressning har alltså utvecklats till en punkt där kryptering inte alltid är nödvändig: det är lika lukrativt att hacka och läcka en organisation. Denna förändring av cyberbrottsoperationer är delvis ett resultat av att organisationer generellt sett har förbättrat sina backupstrategier för att bättre kunna förhindra ransomware-attacker, vilket har lett till att vissa hotaktörer numera endast utför denna typ av operationer. Detta är till exempel fallet med grupper som Karakurt, RansomHouse eller Silent Ransom...

Dubbel utpressning är desto mer problematiskt eftersom läckta uppgifter kan underlätta ytterligare kompromisser från andra hotgrupper. Dessa läckor ger näring åt den pågående datahandeln på marknadsplatser "underground" och forum för cyberkriminella.

Tills de grundläggande systemfaktorer som möjliggör denna form av brottslighet åtgärdas, kan vi förvänta oss att brottslingarna fortsätter att anpassa sig och testa nya påtryckningstaktiker för att tvinga offren att betala orimliga lösensummor. Vi fortsätter att se Cy-X-grupper komma och gå, främst på grund av hur lukrativa dessa utpressningsoperationer verkar vara, tillsammans med deras uppenbara lätthet att utföra och förmodade anonymitet. Även om de brottsbekämpande myndigheterna ibland lyckas identifiera och gripa medlemmarna i dessa grupper leder detta ofta till att grupperna upplöses, byter namn och uppdaterar sin taktik för att ytterligare undvika att bli upptäckta.

Detta leder oss till en ny utpressningsgrupp, PLAY, som utnyttjar dubbel utpressning genom sin egna "leak site".

Vi informerade först våra kunder om hotet från PLAY i ett CERT-meddelande "World Watch" som publicerades i början av september 2022.

(https://portal.cert.orangecyberdefense.com/worldwatch/570462 för registrerade användare).

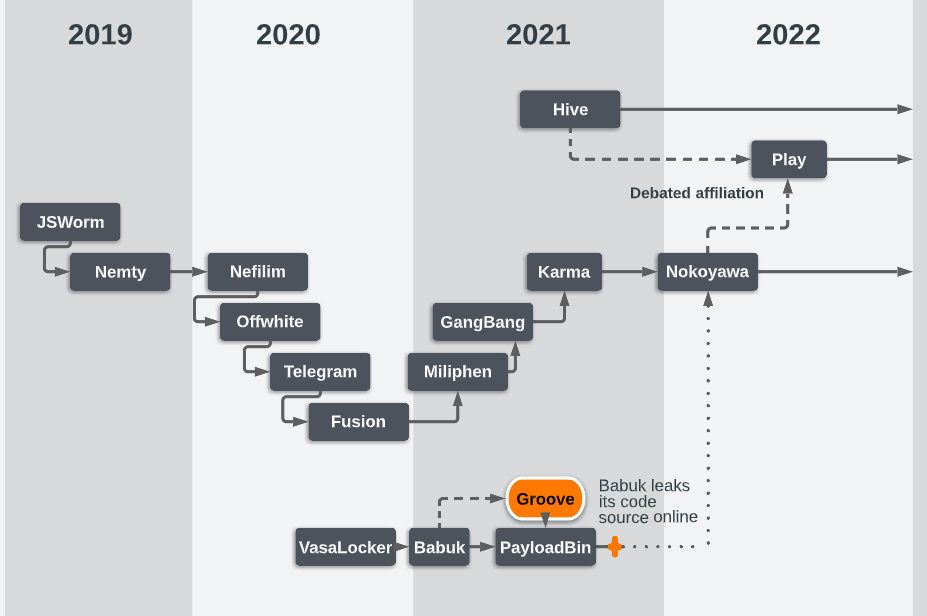

"Trend Micro-forskare beskrev i en nyligen släppt rapport om en ny ransomware-grupp som lägger till .play-tillägget efter att ha krypterat filer och som släpper ett hotbrev som endast innehåller ordet "PLAY" tillsammans med en e-postadress för att kontakta gruppen. De första rapporterna om denna ransomware-aktivitet daterar sig från juni 2022, då ett offer bad om hjälp i Bleeping Computer-forumet. I juli undersökte Trend Micros forskare ett stort antal attacker som i snabb takt skett i latinamerikanska regionen som riktade sig mot statliga myndigheter.

För initial åtkomst har hotaktören varit känd för att använda komprometterade giltiga konton eller utnyttja icke patchade Fortinet SSL VPN-sårbarheter. Utpressningsgruppen använder sig av binärer som lever utanför landet (LOLBins) som en del av sina attacker, till exempel WinSCP för dataexfiltration och Task Manager för LSASS-dumpning. De använder dubbla utpressningstekniker, komprimerar offrets filer med WinRAR och laddar upp dem till fildelningssajter. Utpressningsprogrammet distribueras sedan via GPO och körs med hjälp av schemalagda uppgifter, PsExec eller wmic....".

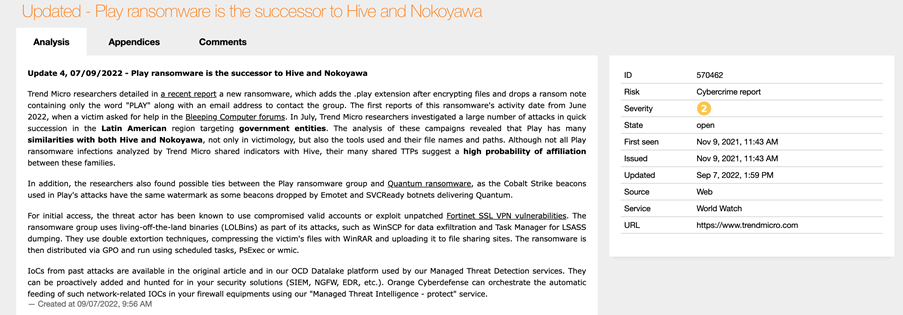

Hotklustret bakom PLAY har ännu inte blivit utförligt undersökt av säkerhetsforskare. Trend Micro var den första leverantören som offentligt dokumenterade denna hotbildsaktör i en rapport[1] som publicerades i september 2022, där de gav en analys efter undersökningar av attacker som utfördes i juli. Baserat på deras analys trodde de att PLAY var efterföljaren till Hive, en ökänd ransomware-grupp som varit aktivt sedan 2021. Den har också vissa överlappningar med Nokoyawa, ännu en annan utpressningsverksamhet. Det finns dock ingenting konkret som gör att vi med hög säkerhet kan bedöma om PLAY definitivt är en efterföljare till någon av dessa två ransomware-grupper.

I början av september publicerade säkerhetsforskaren Chuong Dong också en teknisk analys av ransomware som används av PLAY, och fokuserade främst på dess anti-analys- och krypteringsfunktioner. I sitt blogginlägg[2] han uppger att PLAY är kraftigt fördunklad med många unika knep som inte har använts av någon annan ransomware.

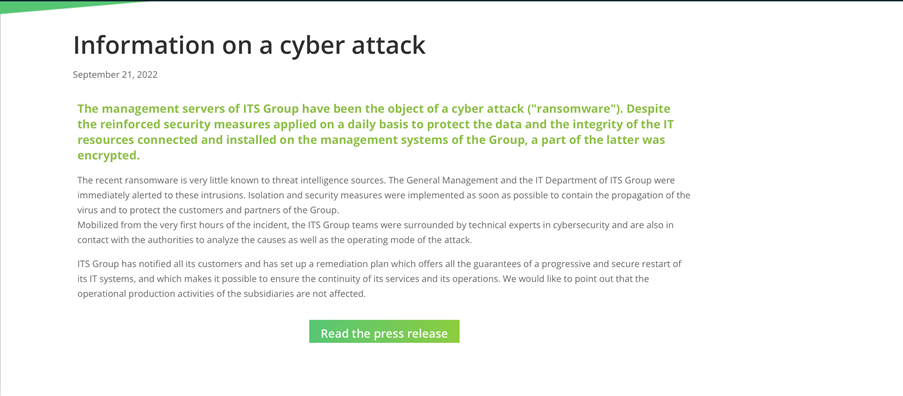

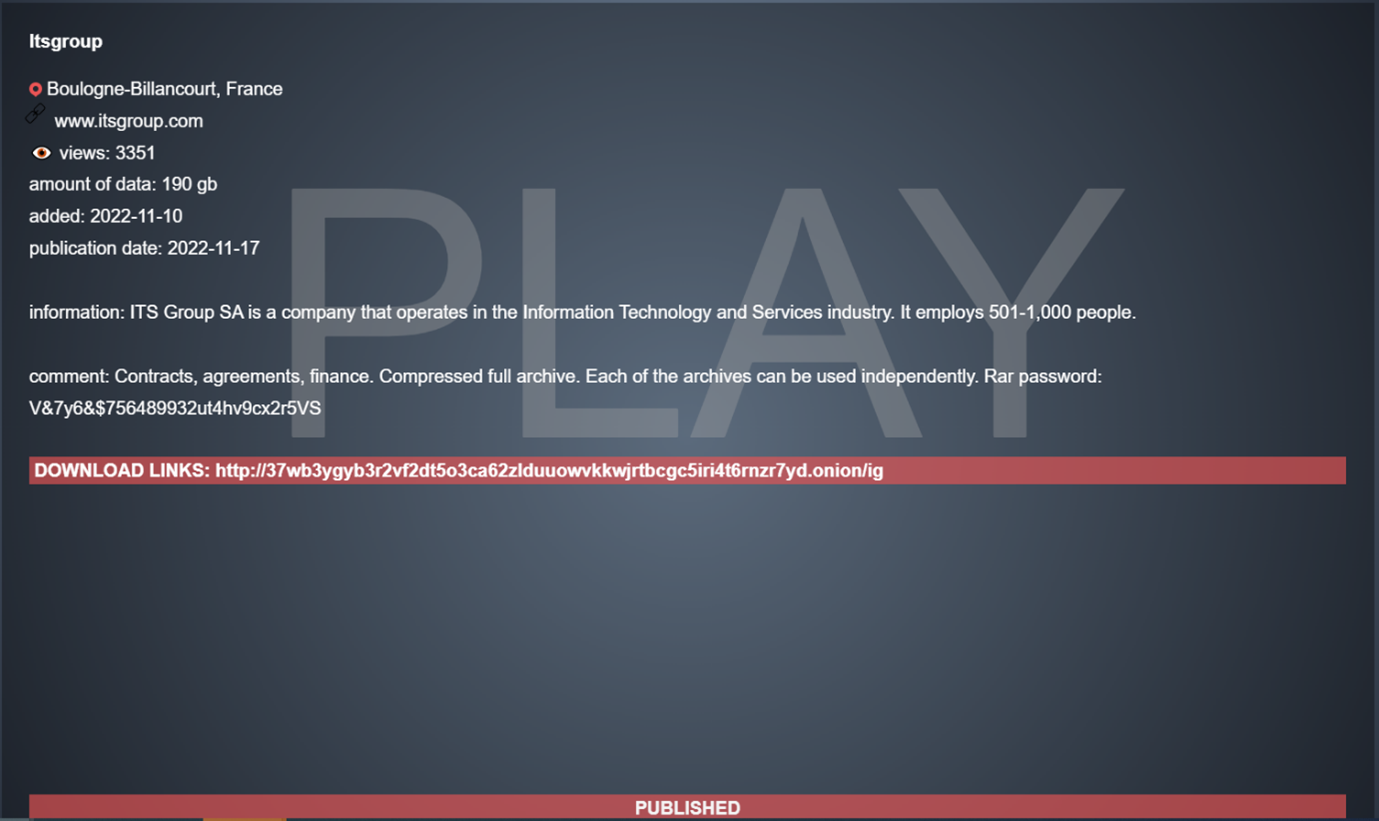

Ett av de första offren var franska ITS Group, som avslöjade intrånget via sin webbplats:

Sedan november 2022 har vår CERT börjat undersöka en ökning av antalet PLAY-intrång. Nyligen rapporterade våra vänner på CrowdStrike om utnyttjandet med namnet OWASSRF när de undersökte attacker med Play-ransomware där komprometterade Microsoft Exchange-servrar användes för att infiltrera offrens nätverk. OWASSRF är en kedja av CVE-2022-41080 och CVE-2022-41082. PLAY har också rapporterats utnyttja "ProxyNotShell" (CVE-2022-41040), men CrowdStrike fann att den brist som missbrukas av en nyupptäckt exploatering troligen är CVE-2022-41080, en säkerhetsbrist som möjliggör fjärrstyrd privilegieeskalering på Exchange-servrar [1] och som Microsoft markerade som kritisk men som inte utnyttjades i naturen när den patcherades i november förra året.

Vi sökte efter dessa tre sårbarheter i ett betydande urval av våra klienter för sårbarhetsanalys och hittade endast förekomster hos 2,5 % av de undersökta klienterna. Endast CVE-2022-41040 och CVE-2022-41082 hittades tillsammans på samma klient, och vi hittade den förekomsten endast en gång.

Detta minskar naturligtvis inte betydelsen av dessa sårbarheter, som uppenbarligen utnyttjas i naturen, men det är uppmuntrande att se att de tydligen åtgärdas framgångsrikt av de flesta av våra kunder.

I en ny, vanlig praxis bland andra Cy-X-grupper publicerade PLAY ransomware nyligen en webbplats som endast är tillgänglig via Tor, där gruppen avslöjar information om offren och läcker stulen data om offren inte betalar lösensumman. Lösenbrevet som PLAY lämnade var tidigare mycket trubbigt och specifikt för offret med endast en e-postadress för att kontakta hotgruppen. Vanligtvis tar dock utpressningsaktörer sig tid att förklara för offret hur man skaffar den begärda kryptovalutan och hotar med repressalier om de kontaktar cybersäkerhetsföretag eller brottsbekämpande myndigheter. Denna vägledning ges ändå av PLAY i FAQ-avsnittet på denna nyligen offentliggjorda "data leak site". Gruppen bakom PLAY följer också en ny trend bland operatörer av ransomware som innebär att de sätter ytterligare press på offren under förhandlingarna genom att till en början dölja offrets namn på "data leak site" och på så sätt ge dem en möjlighet att betala för att förhindra att deras fullständiga namn offentliggörs.

Datumet "added" på läckan nedan är vilseledande, eftersom PLAY faktiskt genomförde kompromissen innan deras webbplats lanserades. Kompromissen är troligen daterad till september.

Föga förvånande har vårt CSIRT-team (Computer Incident Responses Teams) stött på denna hotgrupp i tre olika fall den senaste månaden.

Vi hade ett samtal med en infekterad kund klockan 09.00 morgonen efter att deras system krypterades i november. Undersökningar inleddes omedelbart och vid 12.20-tiden höll vårt team på att bearbeta bevismaterial.

Kunden i fråga är inte ett stort företag. Den första ingången verkade vara VPN-åtkomst med legitima autentiseringsuppgifter, och utplaceringen och ransomware-krypteringen skedde under loppet av bara en dag. På vissa maskiner distribuerades och utlöstes malware, skadlig kod, manuellt via RDP, på andra via PSExec. Nästan hela miljön var krypterad. Säkerhetskopior på plats var antingen krypterade eller förstörda. Lyckligtvis kunde vi med hjälp av en uppsättning tillförlitliga off-site-backuper återställa de flesta system och data. Tyvärr för offret publicerades flera hundra gigabyte data på PLAY:s dataläckageplats.

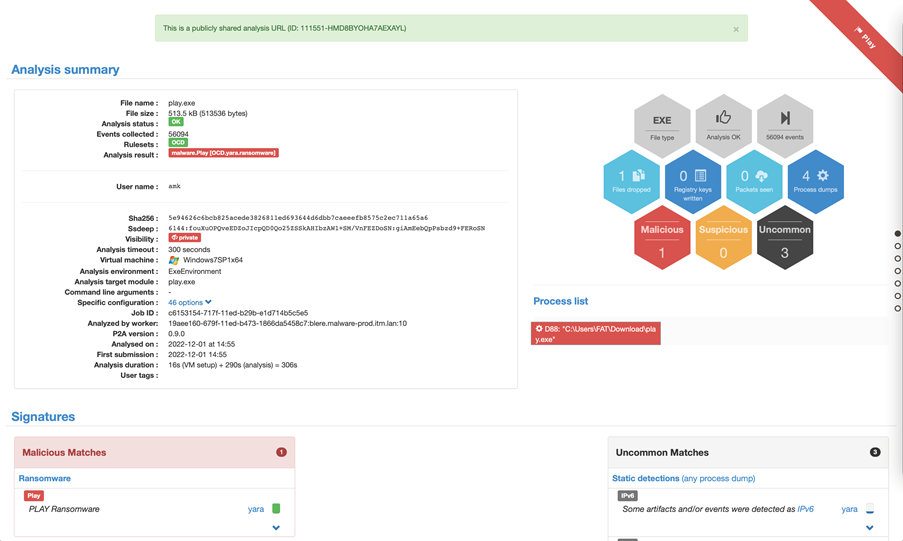

Vår CSIRT arbetade under åtta dagar för att hjälpa till och fortsätta att identifiera, spåra och begränsa intrånget. Ett prov på malware visade sig vara PLAY upptäcktes tidigt och vidarebefordrades till vår CERT (Computer Emergency Response Team) för att identifiera kodens stam och kapacitet med hjälp av den sandlåda som beskrivs nedan.

Vår erfarenhet av dessa ärenden gör att vi misstänker att vi har att göra med en separat PLAY-filial, som kanske är specialiserad i Europa. De IoC och TTP:er som identifierats i alla tre fallen överlappar varandra avsevärt, och i två andra fall i Frankrike som vi känner till (men som vi inte arbetade med direkt) tror vi att det prov på fjärråtkomstverktyget "systemBC" som återfanns var identiskt. Ändå överlappar ingen av de underrättelser som vi samlat in från de tre fall som vi hittills har arbetat med med underrättelser som vi har fått från tredje parter som arbetar med fall på andra håll.

En del av denna infrastruktur är fortfarande aktiv och finns i Europa, så vissa IoCs kan delas först när franska eller europeiska brottsbekämpande myndigheter har involverats ordentligt. Några av dem finns dock i slutet av denna rapport.

Det första steget för våra "Reverse Engineers" var att fastställa familjen av malware, som är lätt att få tag på med det krypterade tillägget .play.

Den misstänkta körbara filen som hittades i systemet detonerade i vår egenutvecklade P2A-sandlåda för att upptäcka filens attribut och beteenden. Vi bekräftade familjen tack vare en anpassad "YARA"-regel som härstammar från vår World Watch-rådgivning och som automatiskt är inbäddad i P2A. Denna regel kan användas för att söka efter PLAY-filer på andra ställen i "levande" miljöer. Som en påminnelse är YARA ett verktyg med öppen källkod som är utformat för att hjälpa malwareforskare att identifiera och klassificera malwareprover. Det gör det möjligt att skapa beskrivningar (eller regler) för malware-familjer baserat på text- och/eller binära mönster.

Vår SaaS-sandlåda för filanalys, P2A, kan användas för att enkelt bekräfta om misstänkta filer tillhör en malware-familj. Lyckligtvis tillåter vår sandlåda att alla analyser delas offentligt, så du kan se resultatet direkt här: https://p2a.cert.orangecyberdefense.com/analysis/111551/publicshared/HMD8BYOHA7AEXAYL

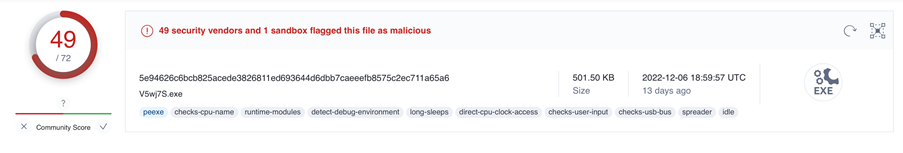

YARA-regeln vi skapade utlöste sedan en varning på VirusTotal's 'LiveHunt' tjänst (https://support.virustotal.com/hc/en-us/articles/360001315437-Livehunt#h_b063a6e6-6de5-4aea-ab55-9d8ea46fbeb0).

Med Livehunt kan du koppla dig till strömmen av filer som analyseras av VirusTotal och få meddelande när en av dem matchar en viss regel skriven i YARA-språket. Genom att tillämpa YARA-regler på de filer som analyseras av VirusTotal kan vi få ett konstant flöde av prover av malware av denna familj, inklusive sådana som inte upptäcks av antivirusmotorer. Matchningen mot vår regel från LiveHunt bekräftade vår ursprungliga bedömning att vi hade att göra med PLAY.

Manuell reverse engineering av provet påbörjades den 22 november. Processen visade sig vara utmanande och krävde två hela dagars arbete av en erfaren ingenjör, som kunde bekräfta att förvrängningsmetoderna följde dem som beskrivs i Chuong Dongs analys som vi nämnde ovan:

https://chuongdong.com/reverse%20engineering/2022/09/03/PLAYRansomware/

Exempel på malware innehåller en förvrängningsteknik som kallas "Return Oriented Programming" (ROP) och skräpkod för att försvåra analysen. Andra tekniker som används av PLAY ransomware är bl.a. förvrängning av strängar och importhashning med hjälp av algoritmen xxhash32. Det är högst troligt att dessa förvrängningsmetoder nyligen har lagts till i malware men att själva koden är densamma.

Efter de tre fall som vår CSIRT är engagerad i kommer våra Threat Intelligence-team snart att publicera en uppdatering av vår World Watch-rådgivning som beskriver PLAY:s senaste verksamhet.

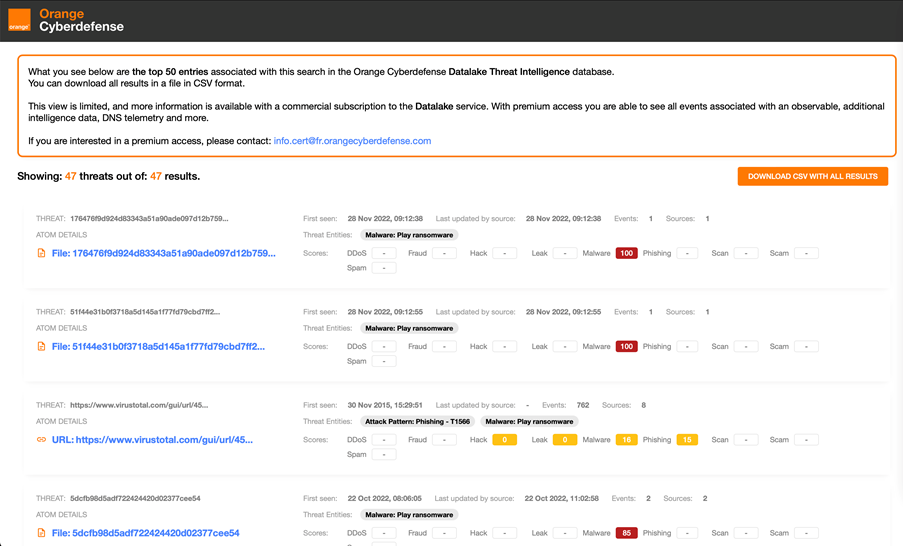

Dessutom har vår CERT nu också gjort en delmängd av de PLAY-ransomwarelösningar som finns i vår databas Datalake Threat Intelligence offentligt tillgänglig.[3]

(tillgänglig som en SaaS-tjänst med namnet Managed Threat Intelligence-detect). Precis som med vår P2A-sandlåda kan vi dela utdrag från vår databas direkt med vårt community, och vi har gjort dessa IoC:er tillgängliga för dig här (uppdateras endast en gång om dagen):

Dessa IoC:er används automatiskt av våra "Managed Threat Detection services". Du kan också lägga till dem i dina säkerhetsdetekteringslösningar (SIEM, NDR, EDR osv.) för att varna ditt SOC-team. Orange Cyberdefense kan för din räkning organisera den automatiska inmatningen av sådana nätverksrelaterade IOC:er i din säkerhetsskyddsutrustning (dvs. i olika NGFW) med hjälp av vår tjänst "Managed Threat Intelligence - protect".

Fler insikter