15 July 2022

Författare: Adam Ridley, Diana Selck-Paulsson

Den här artikeln är den andra delen i en serie om hur cyberutpressning (Cy-X) och ransomware-hotpersoner använder sig av neutraliseringstekniker för att rättfärdiga sitt skadliga beteende. I den första delen presenterades vår forskningsansats och vi gav en mer detaljerad översikt över hur neutraliseringsteorin kan tillämpas för att bättre förstå den eller de personer som deltar i ett brott.

Om någon skulle begå ett brott skulle han eller hon kanske ursäkta sina handlingar genom att säga att "ingen blev skadad". Denna process kallas för "förnekande av skada". Det är en form av teknik som kallas neutralisering, vilket är ett sätt för människor som deltar i ett brott att avvika från accepterade normer under en tid utan att äventyra samhällsmoralen (Sykes och Matza, 1957).

En förståelse för användningen av neutralisering av dem som ägnar sig åt cyberbrottslighet, vare sig det sker medvetet eller omedvetet, är viktig eftersom den utgör ytterligare en potentiell hävstång genom vilken flodvågen av cyberutpressningsbrott kan motverkas.

Att använda ett språk som "ingen blev skadad" kan tyda på att personen anser att handlingen inte räknas som ett "brott" eller att han eller hon försöker ta avstånd från att bli stämplad som "kriminell".

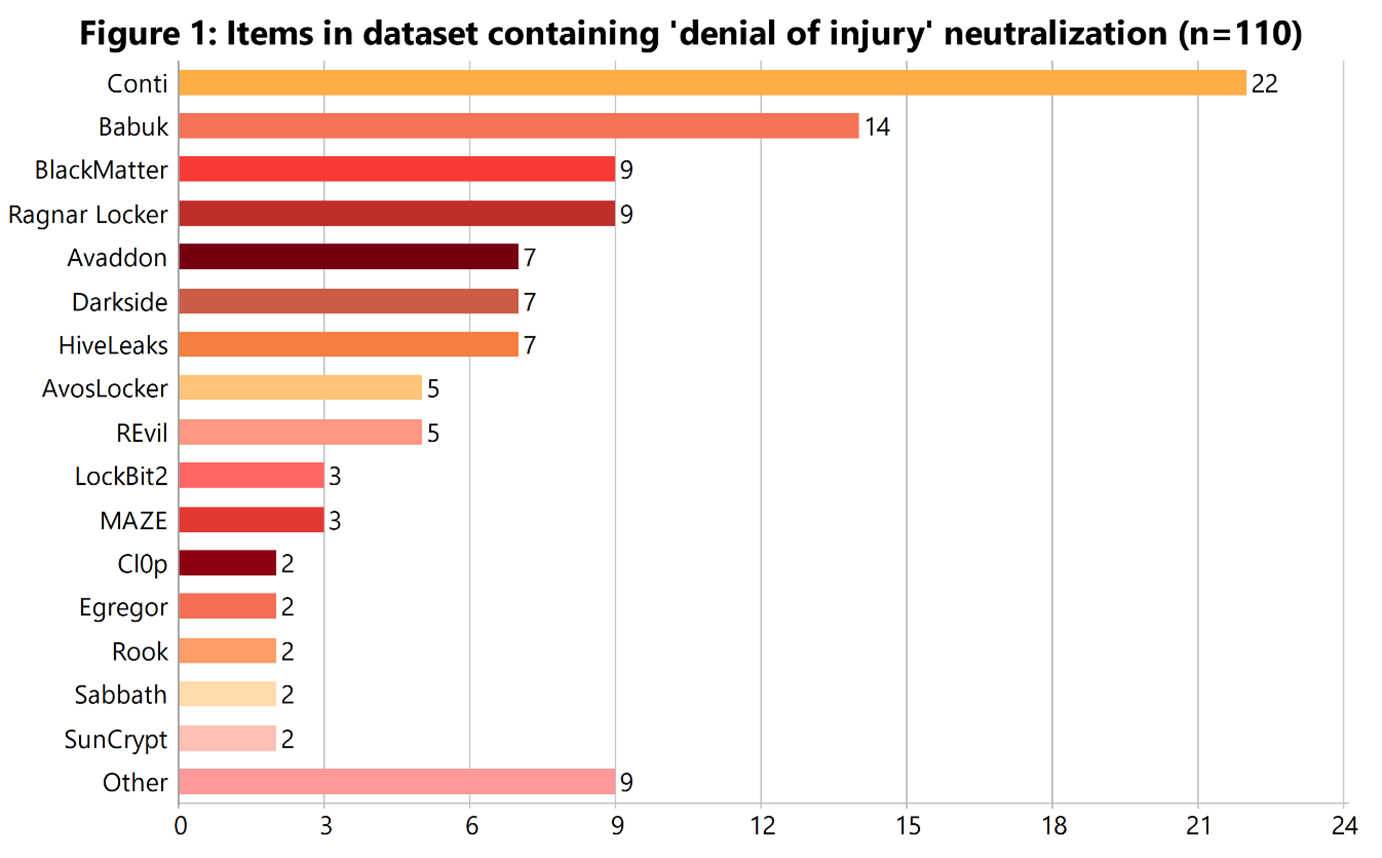

I vår studie av aktörer inom ransomware och cyberutpressning var denna form av neutralisering den vanligaste. I det följande kommer vi att presentera exempel på hur personer som ägnar sig åt denna verksamhet har försökt omformulera sitt beteende som icke avvikande. Vi kommer att visa på några av de tekniker, metoder och diskursiva strategier som angripare använder för att positionera sitt skadliga beteende som en "tjänst".

I vissa fall presenteras brottet som en direkt fördel för offret genom att det avslöjar säkerhetsbrister och sårbarheter, vilket kan liknas vid ett "bug bounty"-program. I andra fall framställs det som att det i stort sett gör det digitala samhället säkrare mot organisationer som vårdslöst lagrar känsliga uppgifter på ett osäkert sätt.

I andra fall har vi funnit att angripare använder sig av eller imiterar den typ av språk och terminologi som man normalt sett kan hitta i en affärsmiljö. Vi anser att även detta är en form av "förnekande av skada", eftersom denna process verkar försöka positionera beteendet som legitim affärsverksamhet mellan en tjänsteleverantör och en kund.

Vi har också funnit att angriparehar rationaliserat eller "neutraliserat" sitt beteende genom att explicit eller implicit antyda att deras offer lätt har råd att betala för "tjänsten" (att bli utpressad). Ett sådant tillvägagångssätt beskrevs också av Sykes och Matza 1957 när de funderade på hur människor som ägnar sig åt vandalism kan försöka neutralisera sitt brottsliga beteende.

Det finns flera punkter om vår metod som bör tas upp innan vi går vidare. I den här artikeln, och i resten av serien, kommer vi att undersöka bevisen för neutraliseringstekniker i vårt dataset med 232 unika innehållsobjekt. Dessa omfattar chattar för lösenförhandlingar, pressmeddelanden, tillkännagivanden och läckagesajter som kommer från 35 olika grupper av hotaktörer.

Vi använde oss av "framework-metoden" som vägledning för den tematiska analysen av vårt kvalitativa dataset (Ritchie och Spencer, 1994). Detta innebar att vi bekantade oss med uppgifterna, utvecklade och tillämpade ett system för märkning eller "kodning", kartlade de kodade segmenten och sedan kartlade och tolkade uppgifterna med hjälp av neutraliseringsteori (Sykes och Matza, 1957).

Det finns också alternativa samhällsvetenskapliga teorier som skulle kunna användas för att tolka och förstå fenomenet cyberutpressning på olika sätt. Till exempel skulle dramaturgisk analys (Goffman, 1959) kunna användas för att utforska hur medlemmarna i grupper av hotaktörer väljer språk för att framställa sig själva som uppfyllande av en "roll" som professionella affärsmän, på samma sätt som en skådespelare som spelar en roll på en scen.

Vi har inte för avsikt att täcka in den rika mångfalden av förklaringsteorier i ett enda stycke eller ens i denna serie som helhet. Vår poäng är helt enkelt att neutraliseringsteorin inte bör betraktas som den enda auktoritativa metoden.

Som medlemmar av cybersäkerhetsbranschen är vi som forskare dessutom inte positionerade som objektiva observatörer av ett socialt fenomen. Vår subjektivitet och partiskhet kan ses i användningen av termer som "hotbildsaktör" och "cyberutpressning" som i sig är värdeladdade.

Konsekvenserna av denna subjektivitet är viktiga och förtjänar att undersökas ytterligare, men det kommer vi inte att göra här. (För en sådan djupare undersökning av denna fråga, se Law och Singleton, 2000).

Vi är också medvetna om att datamaterialet inte är representativt för alla förhandlingssnack. Skribenterna ska inte heller ses som en fullständig representant för alla individer inom en hotbildsgrupp. Det vi har studerat är endast vad vi har kunnat få tillgång till och skrapa från den mörka webben.

Vi var inte heller den avsedda målgruppen för datasetet utan tolkar istället materialet i andra hand. Detta står i kontrast till direkta intervjuer med samtyckande deltagare, antingen med medlemmar av hotbildsgrupper eller med offren själva. Intervjuer av detta slag skulle ge rika och annorlunda insikter på detta område, och förblir en väg för framtida forskning att gå vidare med.

Slutligen finns det språkliga begränsningar att ta hänsyn till, eftersom många av hotbildarna inte skrev på sitt modersmål. Detta gör det svårare att exakt bedöma deras ursprungliga avsikter i texterna. Observera att citaten i den följande diskussionen inte har redigerats med avseende på grammatik eller syntax.

De kanske mest flagranta exemplen på förnekande av skada var när hotbildarna beskrev sitt illvilliga beteende som en tjänst, antingen för offret eller för samhället i stort. Vi fann att detta tillvägagångssätt framför allt användes av Ragnar_Locker, Sabbath, Babuk, Maze, Pysa och Quantum.

Som exempel kan nämnas att Ragnar_Locker i citatet från en läckagesida nedan hävdade att deras handlingar inte skadade offret. Istället använde hotbildaren ett språk för att framställa sig själv som om de försökte hjälpa offrets partner och kunder eftersom offret var försumligt och oansvarigt (genom att inte betala lösensumman).

If the executives of [REDACTED COMPANY NAME] is really cares about their confidentiality and security of partners and clients, they should contact us to negotiate conditions of the deal with us. . . . If they will not contact us [by the deadline], then everyone will knows about such an negligence and irresponsibility from their side.

Ragnar_Locker, Leak Page 1

Denna taktik verkar vara avsedd att avleda läsaren från angreppets illvilja och den skada som angreppet orsakade offret.

I exemplen nedan kan man däremot se Sabbath och Ragnar_Locker rättfärdiga sina handlingar genom att hävda att deras mål var att påvisa svagheter i organisationers säkerhet (dvs. "en säkerhetsrevision" eller "feljakt"). Genom att göra detta antydde dessa hotbildare att deras cyberattacker inte orsakade skada för offren.

Istället verkade de erbjuda hjälp för att skydda offren från (andra) illvilliga aktörer som kan missbruka stulna eller läckta uppgifter, även om dessa "andra aktörer" var en konstruerad bogeyman.

Companies under attack of Ragnar_Locker can count it as a bug hunting reward, we are just illustrating what can happens. But don't forget there are a lot of peoples in internet who don't want money - someone might want only to crash and destroy. So better pay to us and we will help you to avoid such issues in future.

Ragnar_Locker, About Us 1

Särskilt Sabbaths neutralisering är ganska tunn. De läckte senare offrets uppgifter eftersom offret inte betalade, vilket är en inneboende motsägelse. Sabbath hävdade å ena sidan att de hjälpte istället för att skada, men deras utpressning och utpressningstaktik visade på raka motsatsen.

Det verkar som om Sabbath försökte flytta ansvaret för läckan genom att framställa den som en sista utväg som inte skulle ha inträffat om företaget hade accepterat och betalat för "säkerhetsrevisionen". Skribenten verkar därför kunna fatta moraliska beslut genom att organisera sina handlingar enligt en moralisk prioritering.

Det är också rimligt att detta är en övertalningsteknik för att övertyga offret, eller andra framtida offer, att betala lösensumman genom att utpressningen omformas till en tjänst snarare än ett brott.

Förutom att formulera attackerna som en direkt "tjänst" till offret, positionerade Maze sig också vid sidan av Julian Assange eller Edward Snowden genom att hävda att deras attacker bidrar till att göra digitala utrymmen säkrare.

Some people like Julian Assange or Edward Snowden were trying to show the reality. Now it’s our turn. We will change the situation by making irresponsible companies to pay for every data leak. You will read about our successful attacks in news more and more.

Maze, Press Release March 2020

På så sätt hävdade Maze att deras cyberattacker inte i första hand handlade om att skada offren, utan att de i stället var berättigade eftersom de tvingade oansvariga företag att ändra sitt beteende och förbättra sina metoder för cybersäkerhet.

Quantum använde ett liknande tillvägagångssätt på sin sida "Om oss". Som framgår nedan hävdade de att deras cyberattacker var välvilliga och att deras övergripande mål var att tvinga företag att utveckla starkare säkerhetsåtgärder.

Texten är utformad på ett sådant sätt att överväganden om huruvida det finns skador på offren utesluts genom att man vädjar till det bredare målet att motivera organisationer att förbättra sin cybersäkerhet.

Eftersom Quantum inte tog hänsyn till de konsekvenser och skador som dessa åtgärder orsakade offren, förnekade Quantum genom att inte nämna att en skada inträffade eller att ett offer ens existerade. Det sistnämnda är en annan typ av neutraliseringsteknik som kommer att undersökas närmare i nästa forskningsartikel i den här serien. I båda fallen försökte Quantum dock övertyga läsaren om att deras handlingar kan betraktas som en tjänst som gynnar samhället.

Vi har också observerat att hotaktörer ofta använder språk som normalt sett används i en affärsmiljö, med 154 exempel på detta i 96 unika objekt i vårt dataset. Vi föreslår att genom att använda ett språkbruk som imiterar företag försöker hotbildsaktörerna framställa sina cyberattacker som legitim affärsverksamhet. Figur 2 nedan visar antalet unika objekt i datasetet som innehåller affärsliknande språk, och figur 3 är ett ordmoln med nyckelord från de enskilda kodade segmenten.

Vi antar att detta mönster är en förlängning av neutraliseringstekniken "förnekande av skada". Detta beror på att försöket att legitimera attacken logiskt sett också leder till slutsatsen att lösenbetalningen i själva verket är en betalning för legitima tjänster mellan två företag.

Det exempel på denna teknik som förekom mest frekvent var där hotaktören använde diskurser som "kundsupport" eller "klient", med 63 unika objekt i datasetet som innehöll denna typ av språkbruk. Detta hade effekten att interaktionen med offren omformades till en affärstransaktion snarare än till en utpressning av offret.

Den andra gruppen av termer innehöll fraser som "försäljningsavdelningar", "produkter" och "vår mjukvara", vilket tyder på att hotet är en kommersiell affärsverksamhet. Dessa termer förekom i 21 poster i datasetet, och några exempel finns nedan:

Utöver dessa observerade vi också att aktörer som REvil, Maze, Conti och Rook använde ett språk som påminner om en "försäljningspresentation". Till exempel:

We've developed the best data encryption and decryption system available today. Our competitors allow themselves to lose and destroy their victims' data during the encryption or decryption process, making it impossible to recover the data. We don't allow ourselves to do that. So you should be glad you were infected by our guys, not our competitors. This means that when you pay for the decryption, you can be sure that all your data will be decrypted.

REvil, Customer Portal 1

REvil verkar försöka positionera sig som en överlägsen aktör på "marknaden" genom att använda ett sådant här försäljningsargument. Termer som "bästa systemet" och "våra konkurrenter" liknar vad legitima tjänsteleverantörer kan använda när de försöker övertyga potentiella kunder.

I ett av lösenbreven presenterade Maze ett liknande uttalande som liknar en försäljningspresentation som är utformad för att lugna kunderna före ett köp. Ur vårt perspektiv som medlemmar av cybersäkerhetsbranschen döljer dock "försäljningspratet" det faktum att interaktionen mellan hotbildare och offer är en utpressning, inte ett köp av en legitim tjänst:

What about guarantees? We understand your stress and worry. So you have a FREE opportunity to test a service by instantly decrypting for free three files on your computer! If you have any problems our friendly support team is always here to assist you in a live chat!

Maze, Ransom Note 1

Slutligen användes i ytterligare 46 poster i datamaterialet vad vi beskriver som "diverse affärstermer". Dessa termer har inte nödvändigtvis någon gemensam nämnare, men de påminner ändå om en affärsmässig miljö. Exempel på detta är "varumärkesrykte", "grunden för vår verksamhet", "marknad", "löfte om tystnadsplikt" och "insamling och analys av information".

Interviewer: What makes REvil so special? The code? Affiliates? Media attention?

REvil: I think it’s all of that working together. For example, this interview. It seems like, why would we even need it? On the other hand, better we give it than our competitors. Unusual ideas, new methods, and brand reputation all give good results.

REvil, Interview 2

To put it simply - the chances that Hell will freeze are higher then us misleading our customers. We are the most elite group in this market, and our reputation is the absolute foundation of our business and we will never breach our contract obligations.

Conti, Negotiation Chat 11

Maze Team is working hard on collecting and analyzing the information about our clients and their work. We also analyzing the post attack state of our clients. How fast they were able to recover after the successful negotiations or without cooperation at all.

Maze, Press Release June 2020

Sammanfattningsvis har vi observerat ett stort antal fall där hotbildare använder eller imiterar språk som kan användas av legitima företag i samband med legitima transaktioner. Detta skulle kunna vara ett tecken på neutralisering, genom vilken hotbildare förnekar att krypterings- och utpressningsverksamhet orsakar skada för offret.

Vi föreslår därför att användningen av detta språkbruk har en omformningseffekt för hotaktören, som positionerar sitt beteende som ett kommersiellt tjänsteerbjudande.

Sociologin erbjuder andra teoretiska ramar som skulle kunna tolka dessa bevis på ett annat sätt. Till exempel föreslår dramaturgisk analys (se Goffman, 1959) att hotbildsaktörerna kan använda ett affärsspråk i performativt syfte på grund av en önskan att uppfattas som professionella och uppfylla rollen som "digital elit" i stället för att vara småtjuvar eller brottslingar.

Att tillämpa dramaturgi på detta dataset skulle öppna upp möjligheten till nya tolkningar och förklaringar, även om detta faller långt utanför den här seriens räckvidd.

En tredje form av förnekande av skada som framkom i uppgifterna var när hotpersonen trodde att offret hade råd att betala för den skada som åsamkats. Detta går längre än den enkla definitionen av förnekande av skada där angriparen hävdar att ingen skadades av åtgärden eller att åtgärden faktiskt var till nytta. Som Sykes och Matza skrev 1957 och använde exemplet vandalism:

For the delinquent, however, wrongfulness may turn on the question of whether or not anyone has clearly been hurt by his deviance, and this matter is open to a variety of interpretations . . . it may be claimed, the persons whose property has been destroyed can well afford it.

Sykes and Matza, 1957: 667

Till stöd för denna teori observerade vi också att 12 hotbildsgrupper vid 46 tillfällen förklarade att deras bakomliggande motiv var att tjäna pengar.

Our business does not harm individuals and is aimed only at companies, and the company always has the ability to pay funds and restore all its data.

BlackMatter, Interview 1

The bigger the company’s capitalization is – the better. There are no [other] main factors. . . Our targets are businesses, capitalists.

LockBit, Interview 2

Vissa angripare som Babuk, gick vidare och uppgav att de valde att rikta in sig på lönsamma företag eller organisationer med stora kassaflöden just för att den bakomliggande motivationen var att tjäna pengar.

We do not attack victims in some countries such as Russia, Poland or other post-Soviet countries. For the simple reason - they simply don't have the money to pay for our services.

Babuk, Interview 2

En vanlig teknik som vi observerade i förhandlingschatterna var att angripare berättade för sina offer att lösenpriset var fastställt i enlighet med vad de trodde att offren hade råd att betala.

Avaddon var till exempel ganska tydlig i en förhandling:

Senare i samma förhandling gav Avaddon ytterligare förtydliganden om den "damage impact analysis" som de använde för att bestämma lösenpriset, samt varför de trodde att offret hade råd att betala:

BlackMatter använde ett liknande tillvägagångssätt genom att förklara att lösensumman fastställdes på grundval av offrets bokslut. De hävdade att offret var "gråtande fattigt" när de hävdade att de inte hade råd att betala, eftersom offrets ekonomiska redogörelser verkade visa på motsatsen.

Your company has over $ 200 million in revenue. I think you can pay this price. But we see business here, and these are negotiations. . . . Well, if you are such a poor company, please provide us with your tax reports and we will give you a discount based on them. We want to understand in which group you are of those who are ready to negotiate and pay? or will you be a laughing stock on our site of leaks and suffer reputational losses, as well as not recover your files?

BlackMatter, Negotiation Chat 2

Dessa motiveringar baserades ofta på offrets uppskattade årliga intäkter, snarare än på den årliga vinsten. Ett av många sådana exempel kan ses i Contis förhandlingar:

According to the public records your revenue is 47,000,000$, so this price is reasonable. . . . We don't think, that our estimates are incorrect. Your financial reports are somewhat more reliable, than your word here and now. . . . We looked throw your finance records, bank accounts and know that you have more available funds. We are ready to give you some discount, but that price is not reasonable. We own a lot of private data which cost much more.

Conti, Negotiation Chat 8

Det finns en falsk logik i angriparnas användning av intäkter som grund för beräkningen av lösenpriset, eftersom intäkter är något helt annat än vinst. En organisation med höga intäkter kan ha ett betydande budgetunderskott, vilket i sin tur skulle försvåra offrets möjligheter att betala det begärda priset.

Ändå är det värt att återvända till Sykes och Matza som noterade att förnekandet av skada, och dess tillhörande "orättfärdighet", var öppet för en mängd olika tolkningar från brottslingens sida (1957: 667). Dessa tolkningar behöver inte nödvändigtvis vara korrekta. De behöver helt enkelt vara tillräckliga i förövarens medvetande för att fungera som en neutralisering.

I exemplen ovan kan vi tydligt se att vissa personer som ägnar sig åt cyberutpressning har uppvisat beteenden som liknar neutraliseringstekniken "förnekande av skada". Det finns bevis som tyder på att vissa medlemmar i hotbildsgrupper omformulerar sin verksamhet som en legitim tjänst eller kommersiell produkt som kan köpas.

Denna neutralisering förvränger dock verkligheten. Det finns en maktobalans mellan hotbildaren och offret, och utpressningsprocessen har tydliga konsekvenser om offret väljer att inte betala (t.ex. läckage av känsliga uppgifter). Dessutom har offret inte frivilligt gått in i denna så kallade "affärstransaktion".

Denna inblick i hotbildsaktörernas tänkesätt väcker dock viktiga frågor som är värda att undersökas ytterligare. Hur kommer det sig att vissa personer som ägnar sig åt cyberutpressning försöker förneka den skada som offret har lidit? Är utpressningen som en "tjänst" helt enkelt ett sätt att övertyga offren att betala lösensumman, eventuellt till ett högre pris? Eller är hotbildsaktörernas neutraliseringar ett genuint försök att tillfälligt omformulera sin personliga moral för att göra det möjligt för dem att ägna sig åt brottslighet?

Om vi dessutom accepterar att en viktig motivation för utpressning på nätet är ekonomisk, kan offren då sänka lösenpriset i förhandlingsfasen genom att på något sätt utnyttja vissa hotbildsaktörers tendens att neutralisera sitt beteende? Kanske finns det sätt för förhandlare att reflektera tillbaka inkonsekvensen i den nya tillfälliga moral som människor som ägnar sig åt cyberutpressningsbeteende konstruerar för sig själva.

I nästa stycke kommer vi att överväga den neutraliseringsteknik som kallas "förnekande av offret/offerskapet". Som det kommer att framgå finns det ofta en överlappning mellan detta och "förnekande av skada", även om vi observerar subtila skillnader i hur de två teknikerna används.

15 July 2022

15 December 2022

8 February 2023

5 April 2023

12 July 2023