11 October 2022

Författare: Diana Selck-Paulsson & Adam Ridley

Den här artikeln är den första delen i en serie där vi presenterar våra resultat från en kvalitativ undersökning om utpressning av ransomware/cyberutpressning under de senaste två åren. Syftet är att sätta tonen på vår ursprungliga forskningsfråga, hur vi gick till väga för att samla in data och analysera forskningsmaterialet samt de första preliminära resultaten på hög nivå.

Vi använder lättvindigt termen "kriminell" och/eller "cyberkriminell" i vår (cybersäkerhet) -bransch . Det är en term som lämnar ett intryck. Ibland är det sensationellt när vi känner att vi har något att dela med oss av som vi vill att andra ska uppmärksamma. Termen "kriminell" kan väcka en känsla av rädsla, en rädsla för något okänt eller okännbart, för någon som är annorlunda eller "annan" än vi. Vi föredrar att använda begreppen "hotbildare", "gärningsman" eller "brottsling" i stället. Särskilt när det gäller cyber vet vi mycket lite om de avvikande individer eller grupper av individer som vi skulle kunna tillskriva specifika handlingar eller tekniker. Vi vet kanske inte med säkerhet i vilket land de är baserade och vilka lagar som gäller för dem; deras offer kan befinna sig någon helt annan stans, och på grund av anonymiteten och den virtuella karaktären i tid och rum är det svårt att fastställa vem som är skyldig. Låt oss därför för enkelhetens skull kalla dem för hotbildare, gärningsmän eller brottslingar.

Sedan början av 2020 har Orange Cyberdefense förbättrat sin forskningskapacitet för att bättre förstå hotet från ransomware och cyberutpressning. Som forskare har vi observerat en stor förändring i "insynen" i denna verksamhet. Hotaktörer har beslutat att offentligt namnge och skämma ut företag som fallit offer för utpressningstrojaner. En biprodukt av denna strategi är att forskare och andra också kan se vilka och hur många företag som fallit offer för sådana attacker. För närvarande är offren inte skyldiga eller bemyndigade att rapportera cyberattacker, och därför finns det inget sätt att veta hur illa attacken verkligen är; ingen central datamängd som visar allt. Och även nu när vissa offer offentliggörs på nätet finns det naturligtvis fortfarande ett mörkertal av offer som vi inte känner till. Antalet offer som är offentligt angivna är dock fortfarande fler än vad vi någonsin har känt till hittills, och det ger oss en bra utgångspunkt för att forska om detta hot och dess utveckling.

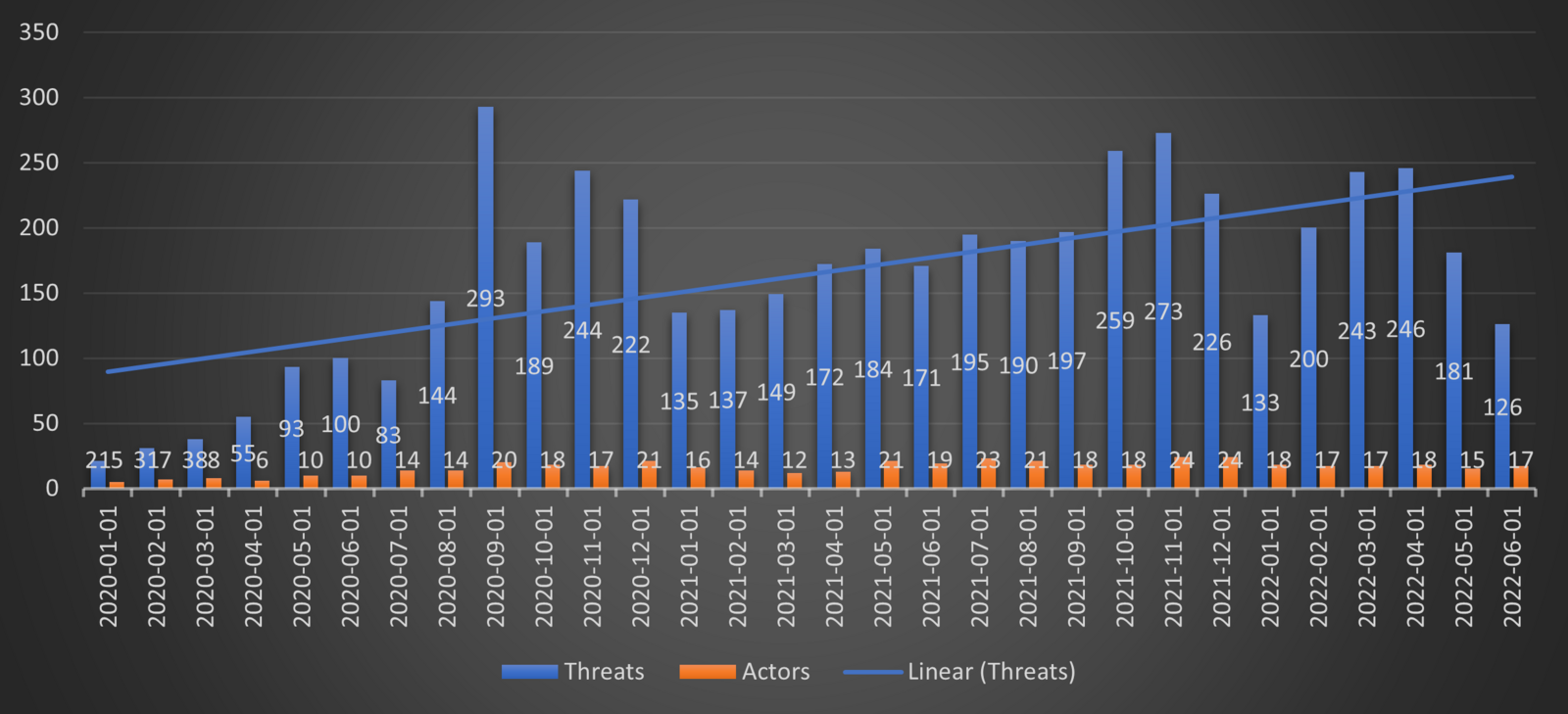

Dessutom har angripare märkt att det kan vara lika effektivt att stjäla företagsdata och använda dem för att pressa pengar som att kräva en lösensumma med hjälp av kryptering. Under de senaste två åren har därför vissa hotbildare börjat "bara" exfiltrera data och använda dem för utpressning. Av denna anledning föreslår vi att detta hot ska kallas cyberutpressning (Cy-X) i stället för utpressningstrojaner. Vad vi för närvarande observerar är att Cy-X verkar vara tillräckligt framgångsrikt för att hotbildare ska kunna fortsätta att ofreda företag runt om i världen genom att starta egna verksamheter eller ansluta sig till befintliga verksamheter. Enligt vår egen spårning av offer för cyberutpressning (som kallas "hot" nedan i figur 1) har detta fenomen fortsatt att öka under de senaste två åren. Därför är detta ett hot som måste tas på allvar.

Under de senaste 18 månaderna har vi startat ett nytt forskningsprojekt - vid sidan av vår kontinuerliga datainsamling för att kartlägga Cy-X-hotets omfattning - för att försöka förstå och besvara en av våra mest angelägna frågor:

Vet dessa hotbildsaktörer innerst inne att deras verksamhet är kriminell eller avvikande?

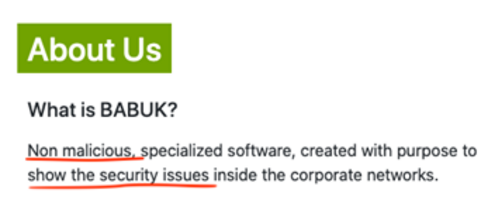

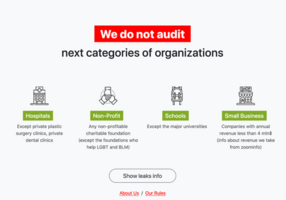

I slutet av 2020 och början av 2021 observerade vi att hotbildsaktörerna tycktes rättfärdiga sina handlingar med ett språk som tydde på att de bara "gör affärer" med sina "klienter", "partner" eller "kunder". Hotaktörerna beskrev sitt avvikande beteende som tjänsteerbjudanden som "revision" eller "pentestning". På något sätt kändes dessa observationer inte bra. De erbjöd inte legitima affärstjänster, utan bedrev brottslighet: de attackerade företag runt om i världen och pressade ut pengar för det. De kommunikationskanaler som de tillhandahöll var inte "kundportaler", som de kallade dem, utan offerportaler. Pengarna betalas inte frivilligt i utbyte mot en affärstjänst utan utpressas på grund av att utpressning följer på avvikande verksamhet och pressar offren att följa med och betala hotbildarna.

Denna observation, som i skärmdump 1, var intressant. Förutom det affärsspråk som användes kunde vi även observera en viss "ton" där de argumenterade eller rättfärdigade sitt avvikande beteende för att det skulle vara till gagn för det allmänna bästa, till exempel genom att peka på dåliga rutiner för nätverkssäkerhet eller allmänt dåliga rutiner för cybersäkerhet och informationssäkerhet hos sina offer. Nedan följer ett utdrag från Maze som förklarar skälen till deras kriminella beteende år 2020.

"Det finns många rykten, lögner och spekulationer kring vårt projekt. Därför bestämde vi oss för att svara på frågan "varför" och "för att".

Varför? Vår värld sjunker i hänsynslöshet och likgiltighet, i lathet och dumhet. Om ni tar ansvar för andra människors pengar och personuppgifter, försök då att hålla dem säkra. Tills ni gör det kommer det att finnas fler projekt som Maze som påminner er om säker datalagring."

- Maze pressmeddelande, november 2020

Mellan februari 2021 och februari 2022 började vi samla in chattkonversationer, pressmeddelanden, tillkännagivanden och åsiktsartiklar från leak sites. Datainsamlingen resulterade i 232 unika innehållsdelar av 11 olika typer.

About Us | 10 |

|---|---|

Announcement | 34 |

Cyber insurance | 1 |

Forum Post | 2 |

Internal Chat | 1 |

Interview | 10 |

Leak Page | 47 |

Logo | 4 |

Negotiation Chat | 76 |

Ransom Note | 32 |

Victim Portal | 14 |

Total: 11 Types | 232 |

Tabell 1: Sammanfattning av det insamlade kvalitativa forskningsmaterialet

Forskningsmaterialet samlades in från 35 olika hotbildsgrupper som tidigare eller för närvarande utövar cyberutpressning och upprätthåller en leak site på dark webb för att namnge och skämma ut sina offer. Ett undantag är Ryuk, som inte upprätthåller någon leak site såvitt vi vet. Det insamlade materialet är av kvalitativ karaktär och ger kontextuella uppgifter som hotbildsaktörerna har uttryckt offentligt. En begränsning är därför att dessa hotbildsaktörer formar den berättelse som vi har analyserat och att vi därför erkänner en viss subjektivitet i dess innehåll. Å andra sidan var förhandlingschatterna mellan gärningsmännen och offren ursprungligen tänkta att vara privata, men genom att enskilda personer i offerorganisationen hanterade dem felaktigt hamnade instruktioner om hur man fick tillgång till kommunikationskanalerna på allmänt tillgängliga webbplatser. Dessutom vill vi uttrycka att detta dataset inte på något sätt är avsett att vara representativt, det finns förhandlingar mellan hotbildsaktörer som förblev privata och otillgängliga. Vi anser ändå att innehållet i förhandlingarna och från de andra källorna är insiktsfullt och användbart för att undersöka hur gärningsmännen motiverar sina handlingar.

För att analysera det insamlade materialet valde vi att tillämpa en kriminologisk teori. Genom att tillämpa ett tvärvetenskapligt tillvägagångssätt, en kriminologisk teori på fenomenet cyberutpressning och utpressningstrojaner, hoppas vi få en bättre förståelse för detta hot och bidra till att besvara vår inledande fråga om huruvida hotbildsaktörerna är medvetna om att deras handlingar är avvikande eller kriminella.

År 1957 fastställde Sykes och Matza de fem neutraliseringsteknikerna, ett teoretiskt tillvägagångssätt för att förstå brottslighet. I sina observationer motsatte de sig idén att brottslingar skulle lära sig sitt avvikande beteende genom subkulturer och lära sig (anti)sociala beteenden och värderingar i processen för social interaktion som deras nya alternativa uppsättning normer. I stället noterade de att brottslingar fortfarande skulle visa skuld eller ånger och hävdade därför att brottslingar skulle komma med "utvidgningar av försvar för brott i form av rättfärdiganden för avvikelse". Dessa rättfärdiganden skulle sedan göra det möjligt för förövaren att "driva" bort från de socialt accepterade normerna och värderingarna och delta i brottsligt beteende. Detta innebär inte att förövarna helt och hållet förkastar samhällets sociala normer, utan att de genom neutraliseringstekniker rationaliserar sig själva bort från de moraliska begränsningarna och därmed den sociala kontrollen. Detta skulle ske innan de deltar i brottslig verksamhet, vilket gör att de kan delta i brottslighet samtidigt som de i sin egen förståelse förblir icke avvikande.

Fem olika typer av tekniker erkändes av Sykes och Matza och är välkända och etablerade inom kriminologin idag, även i den digitala kontexten (Brewer et al., 2020):

Att förneka ansvar kan helt enkelt bero på att det avvikande beteendet var en olyckshändelse och att brottslingen därmed förnekar sitt personliga ansvar. Det kan också hävdas att yttre krafter bidrog till beteendet och att omständigheterna därmed får skulden.

Förnekande av skada är frågan om huruvida någon faktiskt har skadats eller inte, men detta är svårt att avgöra i cyberrymden. Skadan kanske inte är lika "synlig". Man kan hävda att offret förtjänade det.

Att förneka offret kan vara en av de mest tillämpbara teknikerna när man forskar om cyberbrottslighet enligt Brewer et al. (2020). Eftersom cyberbrottslighet ibland kan verka offerlös, är sannolikheten för att begå brott med hjälp av denna neutraliseringsteknik mycket närvarande. Det kan också hävdas att skadan egentligen inte är en skada utan en rättmätig vedergällning eller bestraffning. Som Sykes och Matza (1957) konstaterar: "Genom en subtil alkemi förflyttar brottslingen sig själv till en position som hämnare".

Att vädja till högre lojaliteter innebär att brottslingar skulle offra sina laglydiga värderingar av samhället för värderingar av en mindre social grupp. Det kan också tolkas som att "hjälpa samhället" och visa lojalitet subgrupper som hackersamhällen (Chua och Holt, 2016). Detta innebär att individer inte förkastar sociala normer och värderingar generellt men potentiellt visar högre lojalitet mot normer som tillhör deras sociala undergrupp.

Att fördöma dem som fördömer är den sista av de fem neutraliseringsteknikerna och beskriver när gärningsmännen försöker flytta fokus från sitt avvikande beteende till motiv och beteende hos dem som ogillar det (myndigheter, föräldrar, lärare etc.).

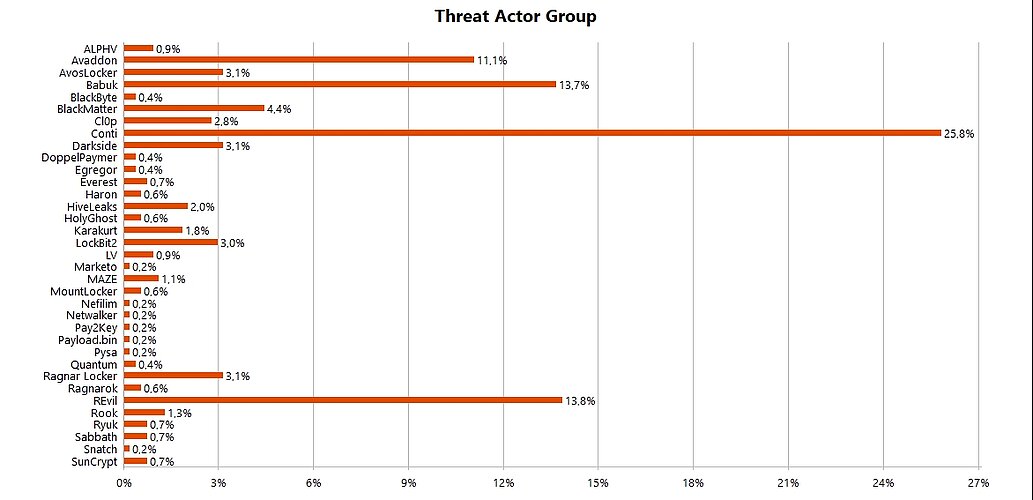

Det insamlade forskningsmaterialet (n=232) är fördelat på följande sätt. Vi samlade in det mesta forskningsmaterialet från Contis förhandlingschatter och andra källor (26 %), följt av REvil (14 %), Babuk (14 %), Avaddon (11 %) och BlackMatter (4 %) som de fem största hotaktörsgrupperna med mest material att analysera (se figur 2).

Ett av våra huvudsyften var att analysera om vi kunde identifiera en eller flera av de fem neutraliseringstekniker som hotbildsaktörerna aktivt tillämpar i sina förhandlingar med offerorganisationer. Vi ville också se om det fanns belägg för dessa tekniker i hotbildsaktörernas kommunikation med allmänheten.

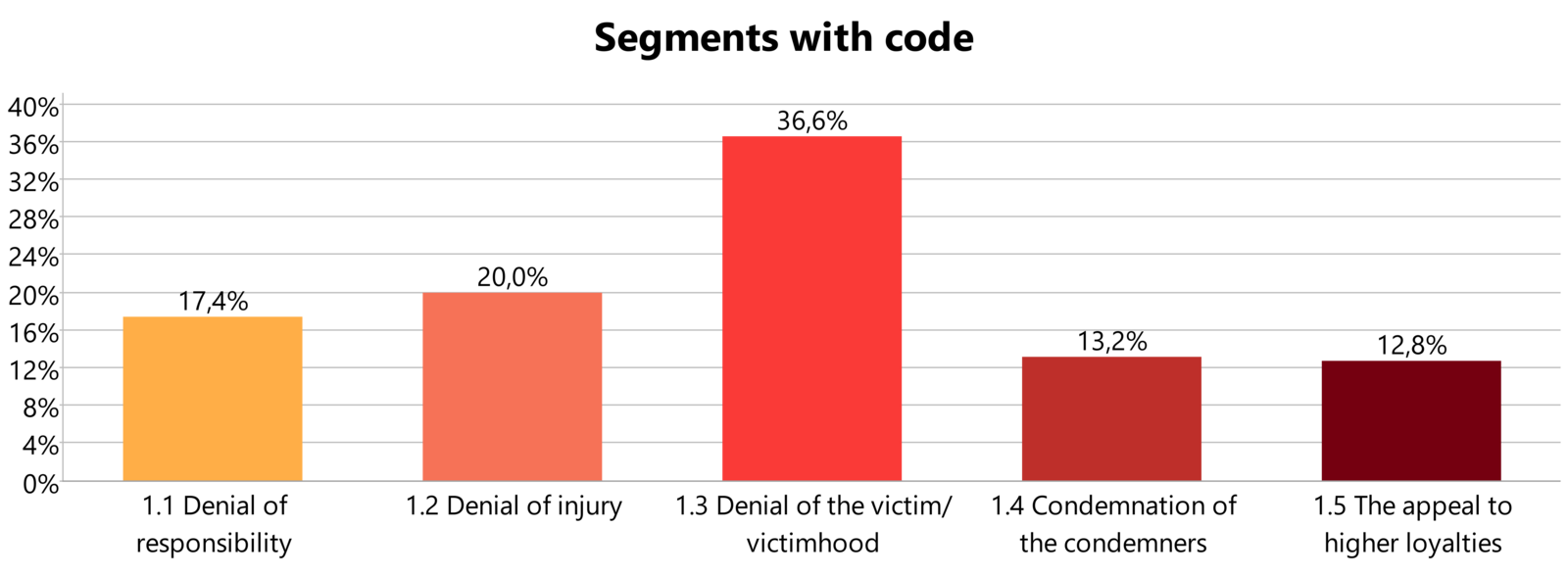

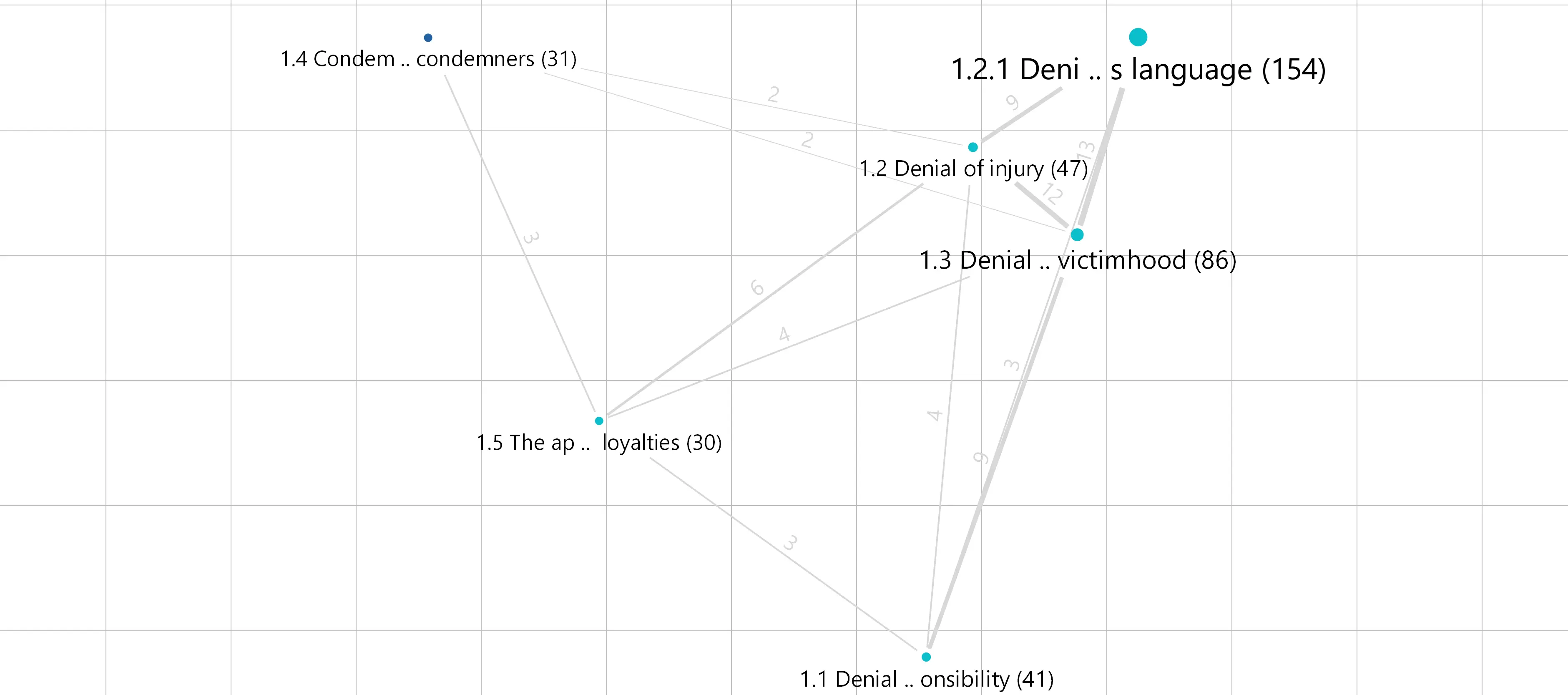

Som ett preliminärt resultat fann vi att alla fem neutraliseringstekniker förekom i hotbildsaktörernas kommunikation för att rättfärdiga sina avvikande handlingar för att genomföra brottet utpressning (se figur 3). Vi lade till en underteknik kallad "Förnekande av skada - imitation av affärsspråk" under neutraliseringstekniken "Förnekande av skada". Denna kod tillämpades när hotbildsaktörer använde sig av affärsspråk när de beskrev eller kommunicerade med sina offer. Till exempel genom att referera till sina offer som "kunder" eller "partner".

Sammantaget visar våra första resultat att neutraliseringstekniken "Förnekande av offret" används mest, vilket framgår av figur 3, och därmed ligger det i linje med tidigare forskningsresultat från Brewer et al. En anledning till detta är sannolikt att avvikande beteende i cyberrymden ofta kan verka offerlöst på grund av det fysiska avståndet mellan förövare och offer.

Som vi argumenterade tidigare innefattar denna teknik också att rationalisera avvikande aktiviteter på ett sätt som gör att det är offrets fel genom att se dessa handlingar som vedergällning eller straff som rättmätigt utfördes.

“"Ännu en advokatbyrå som tar ut stora arvoden men glömmer bort att skydda klienternas personuppgifter. Här har vi ett mycket korrupt gäng aktörer som tänkte hota oss och som därför försöker dölja några intressanta fall som är på gränsen till korrupta i sina dokument." - Cl0p

En annan aspekt av denna teknik är den roll som gärningsmannen tar. År 1957 beskrev Sykes och Matza att brottslingar skulle se sin roll likt Robin Hood, en figur som visas som en tuff detektiv som söker rättvisa utanför lagen.

År 2021 ser vi att hotpersoner som utövar cyberutpressning ser sig själva som just detta:

"Den här gången kommer vi att spela rollen som Robin Hood. I dag kommer vi att sprida ljus över ett företag som gör mycket dåliga saker." - Avaddon

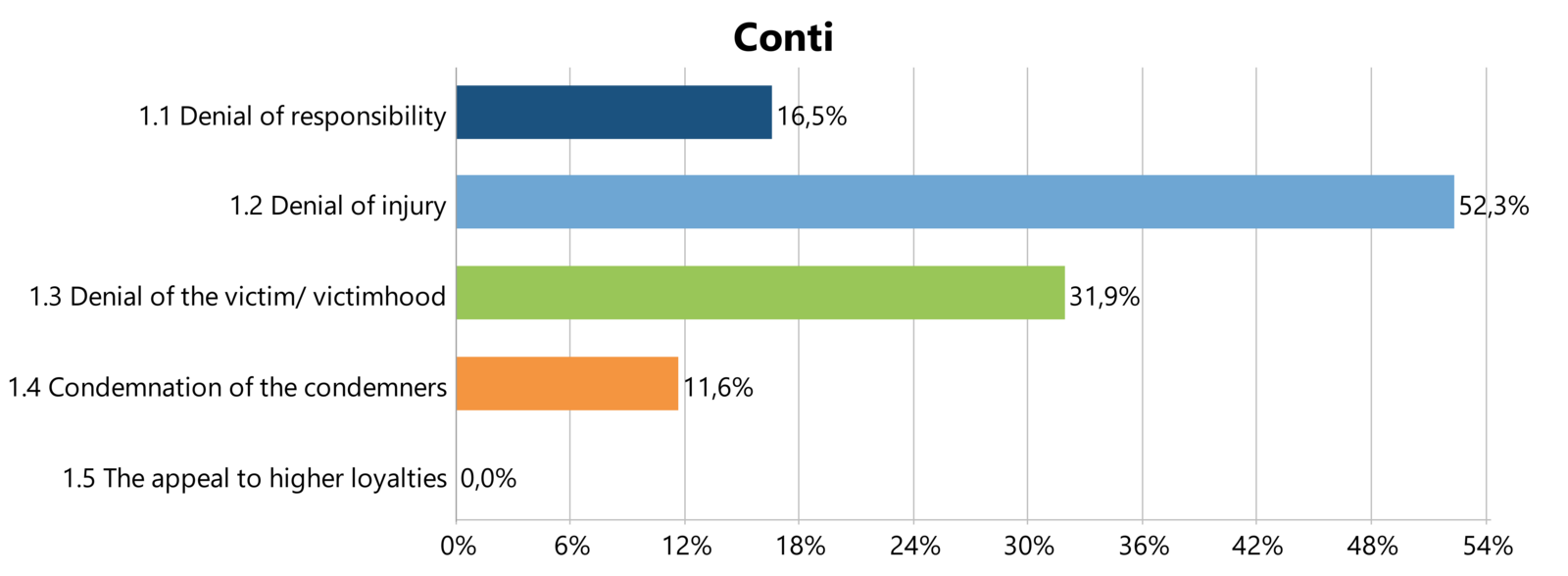

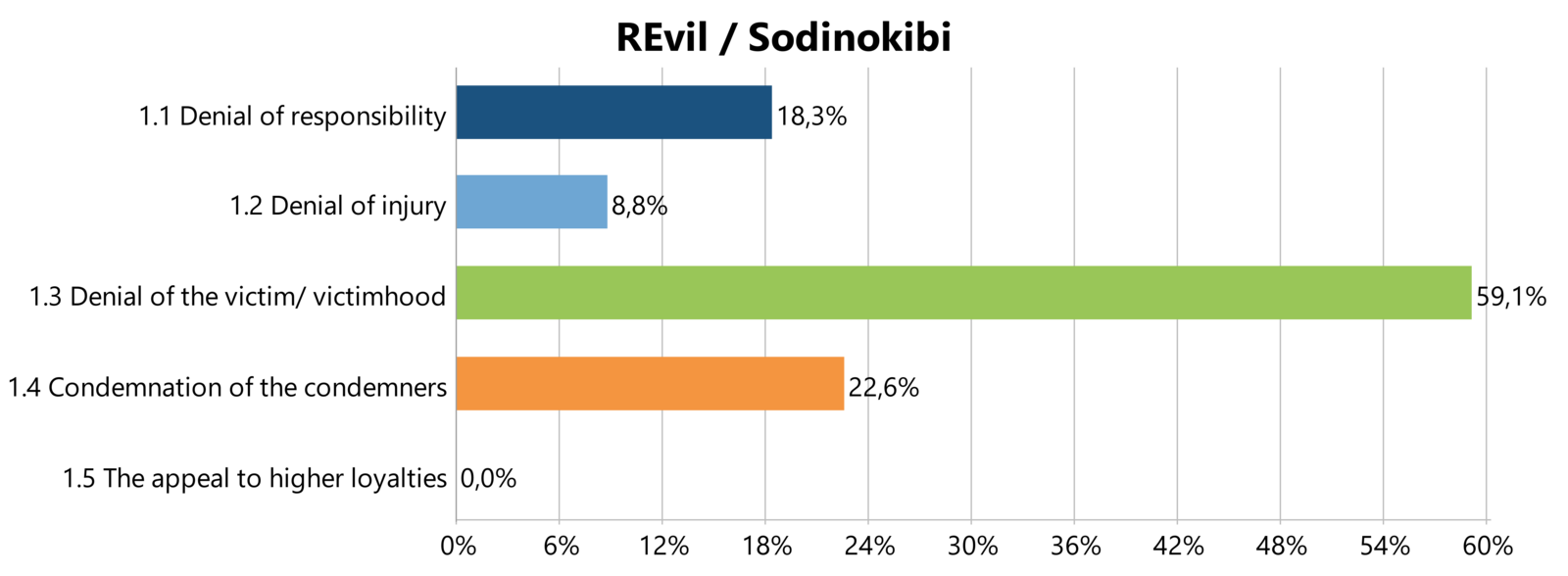

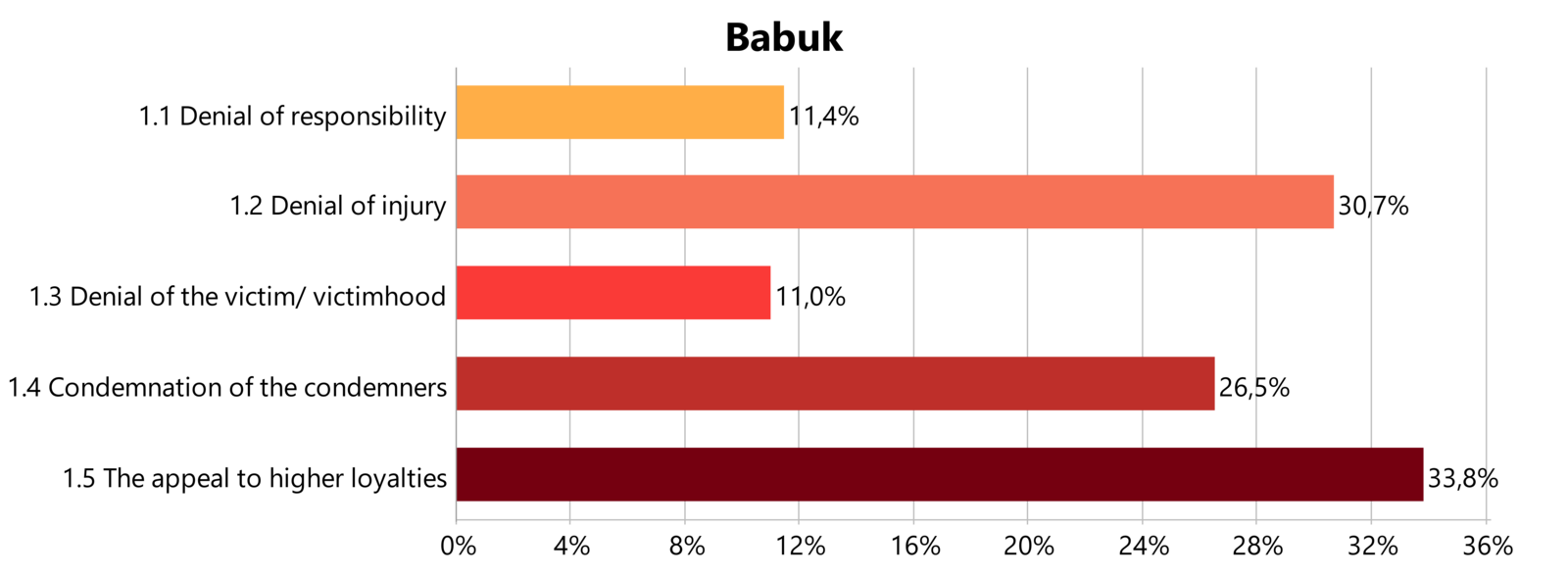

Om vi sedan tittar på de tre grupper av hotaktörer som vi har samlat in mest forskningsmaterial från, nämligen Conti, REvil och BABUK, kan vi se att följande neutraliseringstekniker tillämpas (se figur 4-5-6).

Sammanfattningsvis kan man konstatera att de tre hotbildsgrupperna skiljer sig mycket åt när det gäller de tekniker som de har använt för att rättfärdiga sin brottslighet. Medan Conti inte erkänner den skada som deras handlingar orsakar, följt av en underlåtenhet att erkänna att offren är faktiska offer, förnekar REvil oftast att de organisationer som faller offer för dem är offer, medan BABUK:s medlemmar tillämpar två rättfärdiganden nästan lika mycket. De förnekar också att skada har orsakats genom deras handlingar, samt rättfärdigar sin avvikelse genom att vädja till andra normer och värderingar som inte är samhällets laglydiga värderingar.

I likhet med litteraturen om tillämpning av neutraliseringstekniker för att ägna sig åt brottslighet fann vi också att de två teknikerna "Förnekande av skada" och "Förnekande av offren" ligger mycket nära varandra. På sätt och vis är detta logiskt, om en hotbildare inte ser offret som ett offer utan som en "klient", som i vårt fall, kommer erkännandet av en skada som gjorts och därmed en skada att rationaliseras bort på samma sätt (vilket kan ses i figur 7).

Den här rapporten är tänkt att introducera dig till vår forskning och ge dig våra preliminära resultat. Vi ställde frågan om hotbildsaktörer innerst inne vet att deras handlingar är avvikande eller inte. Våra resultat visar att vi observerade hotfulla aktörer som tillämpade en mängd olika kombinationer av de fem neutraliseringstekniker som introducerades av Sykes och Matza. Detta gör det möjligt för hotfulla aktörer att "göra" brottslighet tillåten. Ofta tyder detta inte på att brottslingarna lever efter dessa avvikande normer och värderingar för livet, utan i stället på att de har hittat ett sätt, nämligen att rationalisera eller rättfärdiga sina handlingar för att kunna "driva" och därmed tillfälligt delta i kriminella aktiviteter.

Den mest frekvent använda tekniken var förnekande av skada, när den inkluderade deltekniken "förnekande av skada - imitation av affärsspråk". Detta tyder på att hotbildsaktörerna har skapat en berättelse om sig själva som kan hjälpa dem att rättfärdiga sitt avvikande beteende till något mer acceptabelt, nämligen att "bedriva affärsverksamhet". Genom att förneka skadan ser förövarna inte den skada de har orsakat. Detta gäller särskilt i det digitala sammanhanget, där anonymitet och det rumsliga avståndet mellan offer och gärningsman kan möjliggöra detta förnekande på ett effektivt sätt.

Om något verkar förövarna skylla på offret för skadan och hävdar att offret kunde ha förhindrat detta om det hade tillämpat bättre metoder för cybersäkerhet, och att offret därmed inte längre är ett offer. I det material som vi kodade som "Förnekande av offerrollen" finner vi motiveringar som går i linje med den befintliga litteraturen, där de beskriver sina handlingar som "rättmätiga vedergällningar" som svar på offrets fel och följaktligen betraktar sig själva som en Robin Hood-liknande figur. Alternativt skulle vissa hotfulla aktörer hävda att offret har råd med vedergällningen och i vissa fall till och med kan dra nytta av den. Det vill säga att det inte skulle falla offer för andra "konkurrenter" till utpressning på nätet.

Som tur är är Conti här för att förhindra ytterligare skador! För det första kan vi ge dig IT-stöd genom att erbjuda ett dekrypteringsverktyg samt en säkerhetsrapport som tar upp de ursprungliga problemen med din nätverkssäkerhet som ledde till den här situationen. För det andra kan vi erbjuda dig tjänster för att förebygga skador." -Conti, nekande av offret

11 October 2022

15 December 2022

8 February 2023

5 April 2023